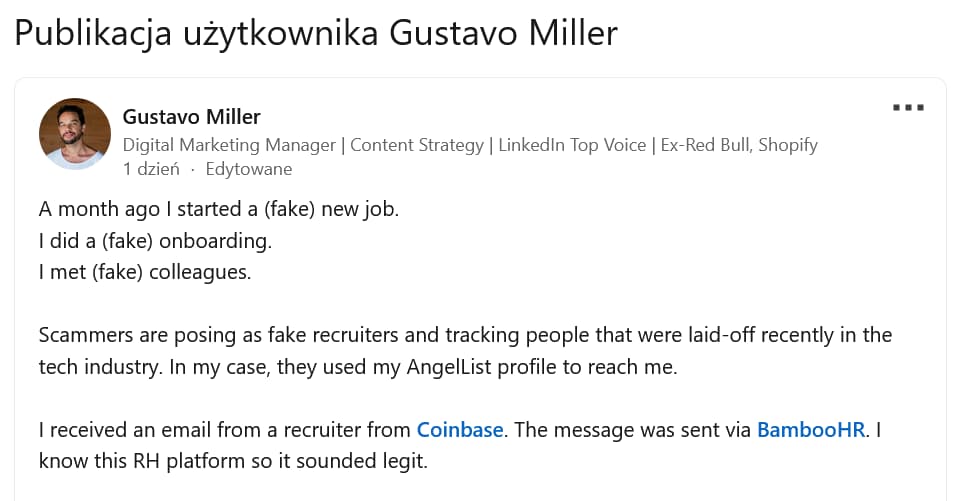

Ciekawym sposobem oszustwa podzielił się w serwisie LinkedIn Gustavo Miller. Z użyciem fałszywego procesu rekrutacyjnego i specyfiki pracy zdalnej stał się on ofiarą kradzieży środków. Zamieszczony przez niego post ma dużą wartość, ponieważ dokładnie opisuje kolejne etapy wykorzystane przez oszustów.

Zaczęło się od wiadomości od „rekrutera” z Coinbase, którą autor posta otrzymał poprzez portal Wellfound (co prawda podano nazwę AngelList, ale nie jest ona aktualnie używana). Zgodnie z jego opisem następnego dnia odbyło się spotkanie online, na którym przedstawiono szczegóły oferty. Kandydat poprosił o kilka dni na zastanowienie się.

Sprawdził konto „rekrutera” na LinkedIn. Okazało się, że ma on ponad 8000 osób w swojej sieci, pracował także w popularnych firmach: Meta, Airbnb, Workday. Niestety trudno nazwać tę poradę zasadą, ale w wielu przypadkach bardzo duża ilość kontaktów powinna wzbudzić pewne podejrzenia. Oczywiście nie dotyczy to osób (szczególnie rekruterów), które używają LinkedIn do prezentowania swoich umiejętności w danej dziedzinie (często są w niej autorytetami) i sami otrzymują wiele zaproszeń do sieci, ponieważ dodają ciekawą zawartość, którą po prostu warto obserwować.

Autor miał o tyle dobrą sytuację, że jego znajomy pracował w konkurencyjnej dla Coinbase giełdzie kryptowalut Binance. Dodatkowo z inną osobą z działu marketingu Coinbase miał wspólne kontakty. Dlatego postanowił zapytać ich o pewne szczegóły i odpowiedzi były raczej pozytywne. Ostatecznie umowa została podpisana.

Kolejnego dnia w ramach onboardingu autor otrzymał wiadomość powitalną i link do firmowego systemu CRM Bitrix24. Jak pisze, cały proces onboardingu odbywał się poprzez tę platformę. Pierwsze 10 dni miało składać się wyłącznie ze szkoleń, wszystko było zaplanowane w formie zdalnej.

Już drugiego dnia szkoleń należało zainstalować konkurencyjną aplikację Paxful, która podobnie jak Coinbase służy do zakupu i sprzedaży kryptowalut. Następnie został poproszony o zakup równowartości 200 USD w formie bitcoinów. Ostatecznie te środki miały trafić na „szkoleniowe” konto Coinbase. W tym miejscu autor jednak słusznie dostrzegł nieprawidłowości i chciał spotkania z „rekruterem”.

Oszust, zamiast wyjaśnić tę kwestię, skierował „pracownika” na fałszywą stronę sklepu Insight, gdzie miał zakupić sprzęt do pracy. Zapewne po zakupie otrzymał on elektroniczną fakturę z kwotą 3200 USD. Niestety dopiero na etapie analizy wiadomości e-mail zauważył, że został ofiarą oszustwa. E-mail zawierał błędy gramatyczne oraz odnośnik do fałszywej witryny, sam adres nadawcy również nie był oficjalny.

Autor wysłał wiadomość do wszystkich firm, które zostały wykorzystane do przeprowadzenia oszustwa. Podaje, że z ich strony nie było praktycznie żadnej reakcji. Na koniec zwraca uwagę, że opisana metoda potrafi być bardzo skuteczna.

W czasach szerokiej pracy zdalnej i przebiegu całości procesu zatrudnienia online podobne ataki potrafią mieć duże powodzenie. Chciałbym podać kilka porad, które mogą pomóc wykryć oszustwo na wczesnym etapie:

1. Zamiast wykorzystania mniej popularnych serwisów z możliwością bezpośredniego kontaktu z rekruterem, zdecydowanie lepiej używać LinkedIn. Ten serwis jest standardem w utrzymywaniu kontaktów zawodowych, więc również ewentualne poszukiwanie pracy ma więcej sensu poprzez LinkedIn.

2. W przypadku serwisów z ofertami pracy najlepiej używać dedykowanych portali do tego służących i omijać serwisy z możliwościami dodawania jakiejkolwiek oferty niekonieczne pracy.

3. Background check w rekrutacji jest codziennością. Mimo wszystko przypomnę, że należy w miarę możliwości weryfikować osobę, która się do nas odezwała w związku z pracą, niezależnie, czy to kandydat, czy rekruter. W najmniej zaawansowanym znaczeniu oznacza to zwykłe wejście na jego profil.

4. Jeśli aplikacja odbywa się poprzez zewnętrzny system (np. eRecruiter, Elevato) zawsze trzeba sprawdzić, na jakiej domenie się znajdujemy. To samo dotyczy wiadomości e-mail i linków w nich zawartych — powinny wskazywać na organizację lub platformę do spotkań online.

Czy ten artykuł był pomocny?

Oceniono: 0 razy