Rosja to jeden z najważniejszych graczy na arenie wojen cybernetycznych. Potwierdza to analiza przeprowadzona we współpracy Intezer i Check Point Research, która pozwoliła na odwzorowanie rosyjskiego ekosystemu do przeprowadzania ataków APT (Advanced Persistent Threats) na niespotykaną dotąd skalę. Gromadząc i klasyfikując tysiące szkodliwych próbek oraz wykorzystując technologię Intezer do wykrywania i analizowania podobieństw między kodami, możliwe jest teraz przeglądanie różnych powiązań między rodzinami złośliwego oprogramowania a domniemanymi jednostkami rosyjskiego rządu w jednym miejscu.

Gdy w ostatnim odcinku popularnego serialu HBO „Czarnobyl” prokurator zapytał profesora Walerija Legasowa, jaka była przyczyna podjęcia skandalicznej decyzji, która doprowadziła do katastrofy w Czarnobylu, Legasow odpowiedział, że przyczyna była taka sama, jak w przypadku ignorowania innych środków bezpieczeństwa i przymykania oczu na pewne sprawy w ówczesnym Związku Radzieckim: „tak jest taniej”.

Z badań, które Check Point Research przeprowadził na bezprecedensową skalę wspólnie z firmą Intezer wynika, że twierdzenie prof. Legasowa nie ma odniesienia do rosyjskich cyberdziałań.

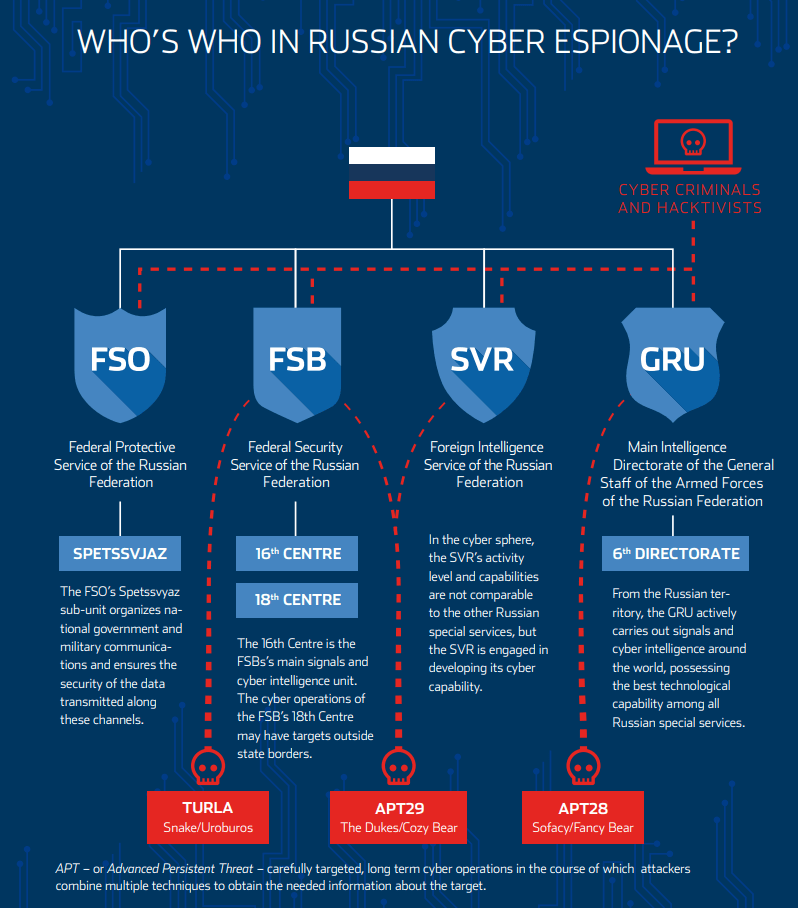

Nazwy takie jak Turla, Sofacy czy APT29 budzą, a nawet powinny budzić niepokój. Są to jedne z najbardziej zaawansowanych, rozbudowanych i nie bez powodu okrytych złą sławą grup specjalizujących się w atakach APT. Jednostki te, których utworzenie przypisuje się Rosji, stanowią część większego obrazu, według którego Rosja stanowi jedną z największych potęg we współczesnych wojnach cybernetycznych. Ich zaawansowane narzędzia, nowatorskie strategie i solidna infrastruktura sugerują istnienie gigantycznych i złożonych operacji, w których udział biorą różne rosyjskie organy wojskowe i rządowe.

W ciągu ostatnich trzech dziesięcioleci Rosja zasłynęła prowadzeniem różnego rodzaju cyberoperacji szpiegowskich i sabotażowych. Począwszy od pierwszych, powszechnie znanych ataków autorstwa Moonlight Maze w 1996 r., przez włamanie się do systemów Pentagonu w 2008 r., odcięcie prądu w Kijowie w 2016 r., atak hakerski związany z wyborami w USA w 2016 r., po jeden z największych i najsłynniejszych cyberataków w historii – atak na cały kraj przy użyciu oprogramowania szantażującego NotPetya.

W istocie liczne operacje Rosjan i rodziny złośliwego oprogramowania zostały publicznie zdemaskowane przez różne firmy zajmujące się cyberbezpieczeństwem i agencje wywiadowcze, takie jak FBI czy estońska Służba Wywiadu Zagranicznego. Choć wszystkie te działania rzucają światło na konkretne rosyjskie jednostki i operacje, szerszy kontekst pozostaje niejasny.

Niepewność przesłaniająca te złożone operacje uświadamia, że eksperci choć wiedzą już wiele o pojedynczych jednostkach, to nie są jeszcze w stanie dostrzec całego ekosystemu obejmującego interakcje między jednostkami (lub ich brak), a także konkretne techniki, taktyki i procedury (tzw. TTPs), które mogliby ukazać w głębszym kontekście.

Check Point Research podjął decyzję, by dowiedzieć się więcej i spojrzeć na te kwestie z szerszej perspektywy. Zgromadził, sklasyfikował i przeanalizował tysiące próbek złośliwego oprogramowania autorstwa rosyjskich grup APT, aby odnaleźć powiązania — nie tylko między próbkami, ale również między różnymi rodzinami i jednostkami.

W trakcie badań eksperci przebadali około 2000 próbek, których autorstwo przypisuje się Rosji i znaleźli 22 000 powiązań między próbkami oraz 3,85 miliona fragmentów współdzielonego kodu. Próbki zaklasyfikowano do 60 rodzin oraz 200 różnych modułów.

Najważniejsze ustalenia

- Niniejsze badanie jest pierwszym i najbardziej kompleksowym badaniem tego typu.

- Po raz pierwszy zgromadzono, sklasyfikowano i przeanalizowano tysiące próbek w celu ustalenia powiązań między różnymi organizacjami cyberszpiegowskimi należącymi do supermocarstwa.

- W większości przypadków jednostki rosyjskie nie współdzielą między sobą kodu.

- Choć każda z jednostek ponownie wykorzystuje wcześniejszy kod w różnych operacjach, a także w różnych rodzinach złośliwego oprogramowania, nie istnieją pojedyncze narzędzia, biblioteki lub platformy programistyczne, które są współdzielone między różnymi jednostkami.

- Każda jednostka lub organizacja działająca pod szyldem rosyjskich grup APT ma swoje własne, dedykowane zespoły pracujące równolegle latami nad podobnymi zestawami narzędziowymi i platformami dla złośliwego oprogramowania. Ponieważ wiele z tych zestawów narzędziowych ma jednakowe zastosowanie, możliwe jest dostrzeżenie nadmiarowości w tych równoległych działaniach.

- Niniejsze ustalenia mogą sugerować, że Rosja wkłada wiele wysiłku w swoje bezpieczeństwo operacyjne.

- Dzięki temu, że różne organizacje korzystają z różnych narzędzi do prowadzenia ataków na rozmaite cele, ograniczone zostaje ryzyko, iż jedna wykryta operacja spowoduje zdemaskowanie innych aktywnych operacji.

- Udało się zweryfikować uprzednio zgłoszone powiązania między różnymi rodzinami, co potwierdza analiza podobieństw kodu.

- Eksperci publikują kilka narzędzi do użytku społeczności badawczej:

- Interaktywną mapę połączeń między dziesiątkami rodzin rosyjskiego oprogramowania APT oraz ich komponentami.

- Działające na bazie sygnatur narzędzie do skanowania hosta lub pliku pod kątem powszechnie stosowanych fragmentów kodu rosyjskiego oprogramowania APT.

Pełna analiza znajduje się pod adresem: https://research.checkpoint.com/russianaptecosystem/

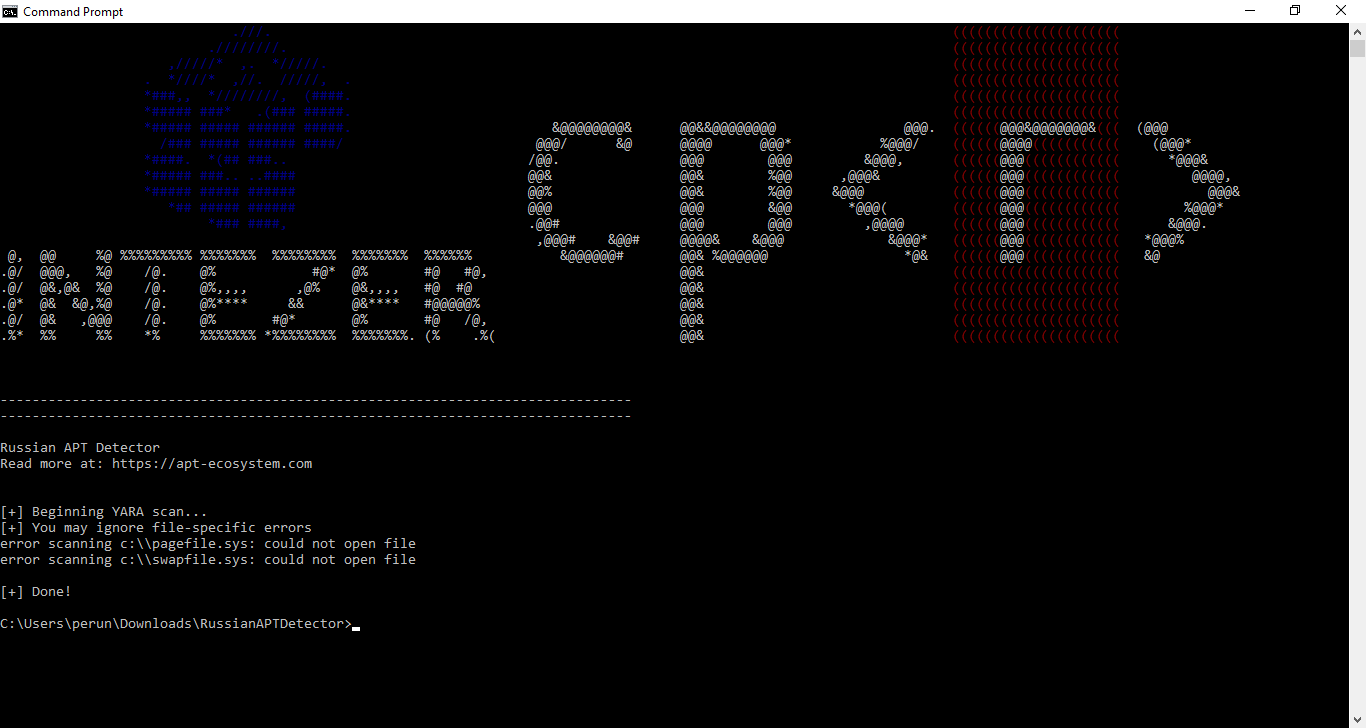

Przeskanuj komputer narzędziem Russian APT Detector

Badacze z Check Point Research wraz z estońskim wywiadem, mając do dyspozycji wiele milionów fragmentów kodu rosyjskiego złośliwego oprogramowania, opracowali narzędzie do skanowania komputerów. Organizacje, przedsiębiorstwa, zespoły CERT, niezależni eksperci oraz osoby prywatne, mogą uruchomić darmowy skaner i sprawdzić system operacyjny pod kątem ukrytego, rosyjskiego szkodliwego oprogramowania.

Narzędzie nazwano Rosyjskim Detektorem APT (Russian APT Detector), które bazuje na pewnych wskaźnikach, sumach kontrolnych plików i wbudowanych sygnaturach YARA, które zawierają informacje o plikach i procesach, a także o połączeniach sieciowych procesów z serwerami C&C. Narzędzie wykonuje skanowanie w pamięci RAM, szukając określonych łańcuchów znaków (np. nazwy plików lub ścieżek), które znane są z wykorzystywania przez odpowiednie rodziny złośliwego oprogramowania. W przypadku odnalezienia pasujących łańcuchów znaków, narzędzie informuje użytkownika o możliwej infekcji. Russian APT Detector służy do wykrywania zaawansowanego złośliwego oprogramowania, które umożliwiają hakerom uzyskanie pełnego dostępu do zainfekowanego systemu.

Narzędzie jest bezpłatnie. Każda firma posiadająca własny skaner bądź rozwiązanie zabezpieczające, może wykorzystać opracowane reguły YARA, aby lepiej chronić swoich klientów.

1. Pobieranie narzędzia: https://apt-ecosystem.com/russia/detector/

2. Ściągnięty plik Detector.7z trzeba wypakować.

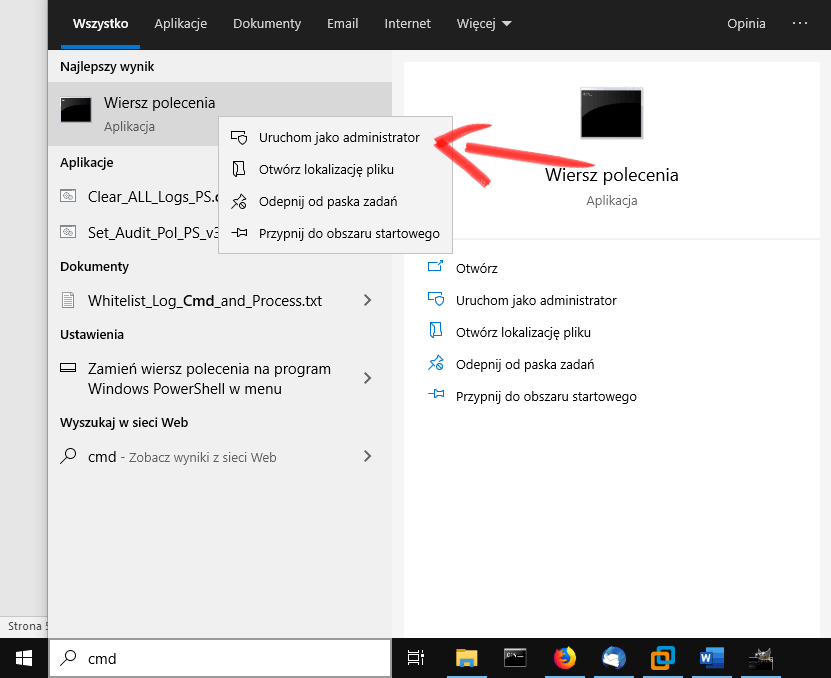

3. Aby przeskanować system operacyjny, należy otworzyć CMD lub Powershell.

Następnie w wierszu poleceń przechodzimy do katalogu z wypakowanym narzędziem „Detector.exe” np.: […]

cd c:\users\test\download\RussianAPTDetector

[…] i wydajemy polecenie:

Detector.exe -r -t c:

- Gdzie -r, to skanowanie wszystkich plików i katalogów w podanej lokalizacji.

- Gdzie -t, to wskazanie na skanowany obiekt.

- Gdzie c, to litera dysku.

Skanowanie może potrwać od kilkunastu do kilkudziesięciu minut. Narzędzie w czasie rzeczywistym wyświetla pliki i katalogi niemożliwe do przeskanowania (odmowa dostępu). W przypadku znalezienia problemów z bezpieczeństwem, prosimy o kontakt na [email protected]

Czy ten artykuł był pomocny?

Oceniono: 0 razy