Analitycy ds. bezpieczeństwa firmy Doctor Web zbadali nowy złośliwy program atakujący smartfony i tablety z systemem Android. Program zarejestrowany w bazie wirusów jako Android.BankBot.34.origin potrafi wykradać z zainfekowanych urządzeń prywatne dane użytkowników, a także pieniądze z kont bankowych i mobilnych powiązanych z tymi urządzeniami.

Android.BankBot.34.origin rozpoczyna działanie jedynie po ręcznej instalacji na danym urządzeniu. Aby zwiększyć prawdopodobieństwo instalacji i uruchomienia Trojana, Android.BankBot.34.origin jest dystrybuowany, jako aktualizacja systemu i zawiera w sobie ikonę jednego z popularnych, i co istotne, legalnych programów. Warto zauważyć, że złośliwy program może naśladować dowolną aplikację, a zależy to tylko i wyłącznie od kreatywności cyberprzestępców. Po instalacji Trojan umieszcza swoją ikonę na ekranie głównym atakowanego urządzenia. Pojawia się ona tuż obok ikony legalnej aplikacji, jeśli jest ona obecna w systemie. W ten sposób niedoświadczeni użytkownicy mogą pomylić aplikacje i przypadkowo uruchomić malware zamiast legalnego programu. Jeśli użytkownik zainfekowanego urządzenia mobilnego nie aktywuje złośliwej aplikacji po jej instalacji, Android.BankBot.34.origin zostanie automatycznie uruchomiony po restarcie systemu.

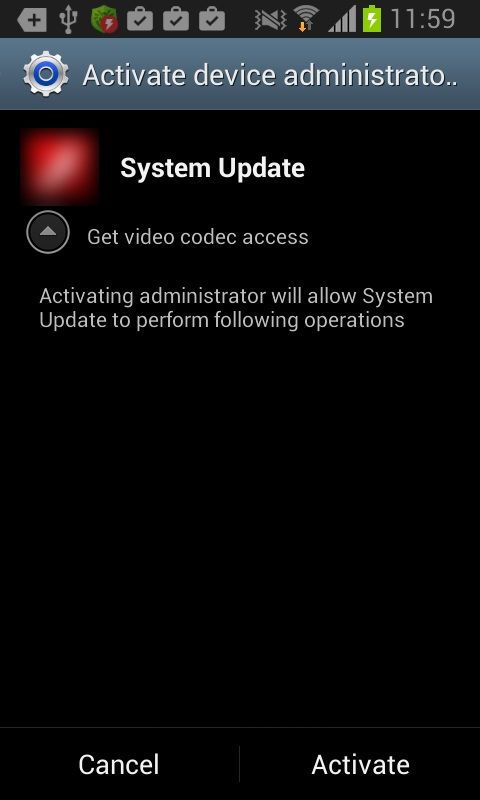

Po uruchomieniu Android.BankBot.34.origin prosi użytkownika o udzielenie mu uprawnień administracyjnych, co może potem w konsekwencji utrudnić jego usunięcie. Ponadto, jeśli Android.BankBot.34.origin zostanie uruchomiony przez użytkownika urządzenia, to malware usunie swoją, wcześniej wykreowaną ikonę. Następnie Trojan rozpoczyna swoją złośliwą aktywność.

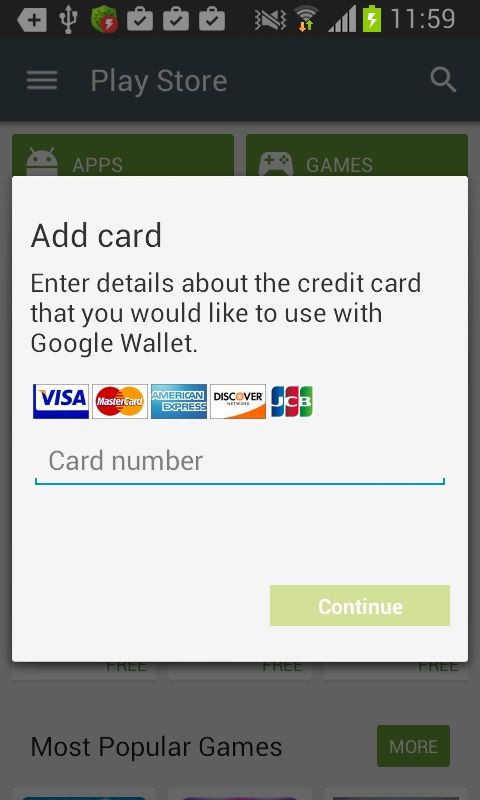

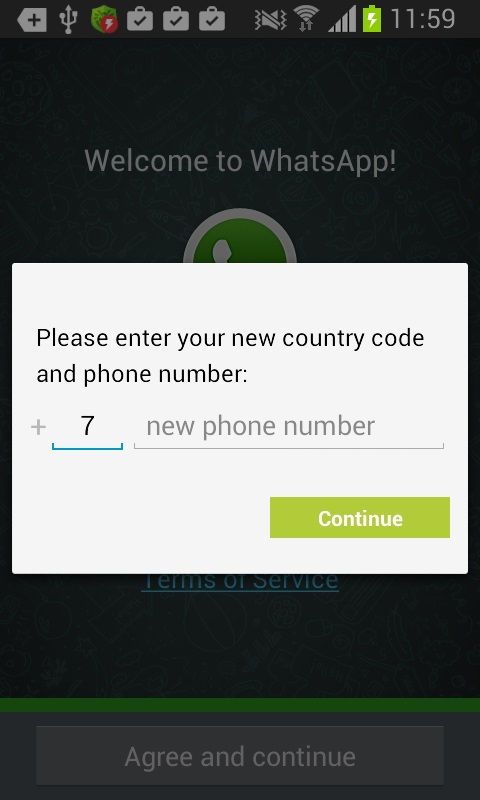

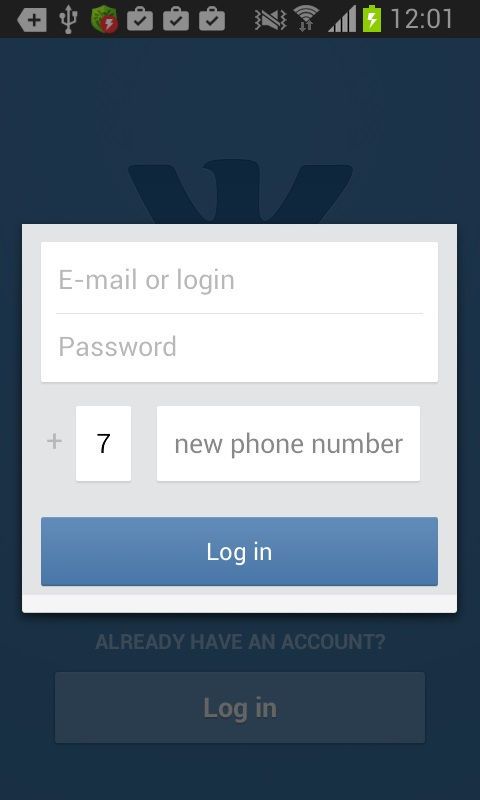

Android.BankBot.34.origin może realizować dwa scenariusze ataku na zainfekowanym urządzeniu. Pierwszy scenariusz zależy od zachowania się użytkownika i zostaje zapoczątkowany, gdy próbuje on uruchomić aplikację będącą w kręgu zainteresowań intruzów. Jeśli użytkownik zainfekowanego smartfona lub tabletu uruchomi taki program, Android.BankBot.34.origin wyświetla na ekranie aplikacji phishingowe okienko dialogowe, które prosi użytkownika o ujawnienie poufnych informacji takich jak login i hasło, numer telefonu lub informacje o karcie kredytowej.

„Mechanizm działania tego wirusa, który opiera się na naśladowaniu okien dialogowych określonych aplikacji oznacza, że jego twórcy nie tylko bazują na nieostrożności użytkowników, ale zaangażowali również znaczne środki, aby program zmylił nawet bardziej czujne osoby” – informuje Joanna Schulz-Torój, specjalista Doctor Web

W tym celu przestępcy wykorzystują następujące aplikacje mobilne:

- Google Play

- Google Play Music

- Gmail

- Viber

- Skype

Ostatecznie dane wprowadzone przez użytkownika są przekazywane na zdalny serwer.

Drugi scenariusz ataku, w przeciwieństwie do pierwszego, nie polega na aktywności użytkownika i jest implementowany wyłącznie zgodnie z instrukcjami przesyłanymi przez intruzów ze zdalnego hosta. Serwer kontrolno-zarządzający (C&C) może zlecić wirusowi wykonanie następujących zadań:

- uruchomienie lub zatrzymanie przechwytywania przychodzących i wychodzących SMS-ów;

- wysłanie zapytania USSD;

- wpisanie określonych numerów na czarną listę, więc wszystkie wiadomości z tych numerów są zatajane przed użytkownikiem (domyślnie lista zawiera numery centrów obsługi klienta określonych operatorów, dostawców usług bankowych on-line i firm e-commerce);

- wyczyszczenie czarnej listy;

- przesłanie na zdalny serwer informacji o aplikacjach zainstalowanych na urządzeniu;

- wysłanie wiadomości SMS;

- przekazanie ID malware na zdalny serwer;

- wyświetlenie okna dialogowego lub wiadomości zgodnie z parametrami przesłanymi z serwera C&C (np. instrukcja z serwera może określić tekst wiadomości do wyświetlenia na ekranie, ilość pól do wprowadzania danych, itp.).

Adres głównego serwera zarządzającego programu Android.BankBot.34.origin kieruje do anonimowej sieci Tor. Co więcej, w celu użycia odpowiednich protokołów bezpieczeństwa, malware zawiera część kodu z oficjalnego oprogramowania, które umożliwia połączenie się z hostami w pseudodomenie najwyższego rzędu – .onion. Ta technika znacząco zwiększa szanse na bezkarność przestępców, więc twórcy wirusów stosują ją coraz częściej w złośliwych programach, przeznaczonych na urządzenia z systemem Android.

Dzięki jednej z funkcji tego wirusa polegającej na wysyłaniu i przechwytywaniu wiadomości SMS przestępcy mogą używać tego malware jako Trojana bankowego i wysyłać komendy SMS używane w bankowości on-line w celu kradzieży pieniędzy z kont bankowych powiązanych z zaatakowanymi urządzeniami. W podobny sposób mogą używać komend USSD, aby przesyłać pieniądze z kont mobilnych użytkowników na swoje własne. Lista operatorów i instytucji finansowych będących „na celowniku” przestępców jest nielimitowana i może być zmieniana w zależności od bieżących potrzeb twórców wirusa. W szczególności klienci banków i sklepów internetowych, które zezwalają na zarządzanie kontem z użyciem SMS-ów, muszą stawić czoła ryzyku, związanemu z taką metodą zabezpieczeń. Na zagrożenie atakiem wirusów bankowych narażeni są także subskrybenci, których operatorzy pozwalają na przesyłanie pieniędzy z ich kont mobilnych.

Funkcja programu Android.BankBot.34.origin polegająca na wyświetlaniu na urządzeniu mobilnym dowolnych wiadomości i okien dialogowych w dowolnej formie i z dowolną zawartością otwiera prawie nieograniczone możliwości przeprowadzenia najbardziej różnorodnych ataków. Na przykład przestępcy mogą wykradać dane uwierzytelniające użytkowników do sieci społecznościowych, zmienić hasło i wykorzystać malware do wyświetlenia wiadomości typy „Twoje konto jest zablokowane; aby je odblokować prześlij środki na numer 1234”. Twórcy Android.BankBot.34.origin mogą także za jego pomocą wyświetlić fałszywy komunikat w imieniu banku nakłaniający do wprowadzenia hasła, co pozwoli im na uzyskanie dostępu do konta bankowości on-line i przejęcia kontroli nad funduszami ofiary ataku. Malware stanowi zatem poważne zagrożenie dla właścicieli urządzeń z systemem Android.

Aby uniknąć infekcji programem Android.BankBot.34.origin Doctor Web zaleca użytkownikom powstrzymanie się od instalowania aplikacji z podejrzanych źródeł i wyłączenie funkcji pozwalającej na ominięcie Google Play przy pobieraniu oprogramowania. Dodatkowo podczas instalacji aplikacji należy zwrócić uwagę na listę funkcjonalności, do których będzie odwoływać się dana aplikacja.

Wpis służący do wykrywania Android.BankBot.34.origin został już dodany do bazy wirusów Dr.Web, więc urządzenia z zainstalowanym Antywirusem Dr.Web dla urządzeń z systemem Androida i wersją Light tego programu są dobrze chronione przed tym zagrożeniem.

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy