„Iolo System Shield AntiVirus and AntiSpyware” to antywirus nie tylko o bardzo długiej nazwie, ale też oprogramowanie niezbyt popularne. Zaryzykujemy stwierdzenie, że jego deweloper, który jest znany z całkiem przyzwoitych programów do optymalizacji Windowsa, powinien zająć się tym, co robi najlepiej. W kwestii bezpieczeństwa nie za wiele ma do powiedzenia i do pokazania (chociaż korzysta z technologii firmy Cyren), dlatego ochronę użytkowników powinien pozostawić renomowanym producentom, z którymi i tak w żaden sposób nie może konkurować. Jeżeli posiadacie (lub wasi znajomi) program ochronny producenta Iolo, nie zawahajcie się użyć panelu sterowania do usunięcia tego wątpliwego „programu antywirusowego”.

Według przyznanej oceny na podstawie międzynarodowego standardu CVSS (Common Vulnerability Scoring System) oceny ryzyka / powagi / priorytetu zagrożenia, antywirus „Iolo System Shield AntiVirus and AntiSpyware” posiada aż 8.4 punktów na 10 możliwych (kilkanaście godzin temu luka w urządzeniach Cisco posiadała 10/10), dając rangę zagrożenia na poziomie „wysokim” (ale jeszcze nie krytycznym).

Niestety czasami bywa tak, że program, który ma chronić użytkownika sam posiada luki w zabezpieczeniach. Niespecjalnie nas to dziwi (Was też nie powinno). Zwykle podatności w kodzie antywirusa sprowadzają się do przesłania przez atakującego pliku, potem uruchomienia spreparowanego pliku przez użytkownika (czasami nie trzeba nic uruchamiać), by w następstwie pechowych okoliczności podczas skanowania automatycznie uruchomić złośliwy kod.

Antywirus „Iolo System Shield AntiVirus and AntiSpyware” z poważną luką

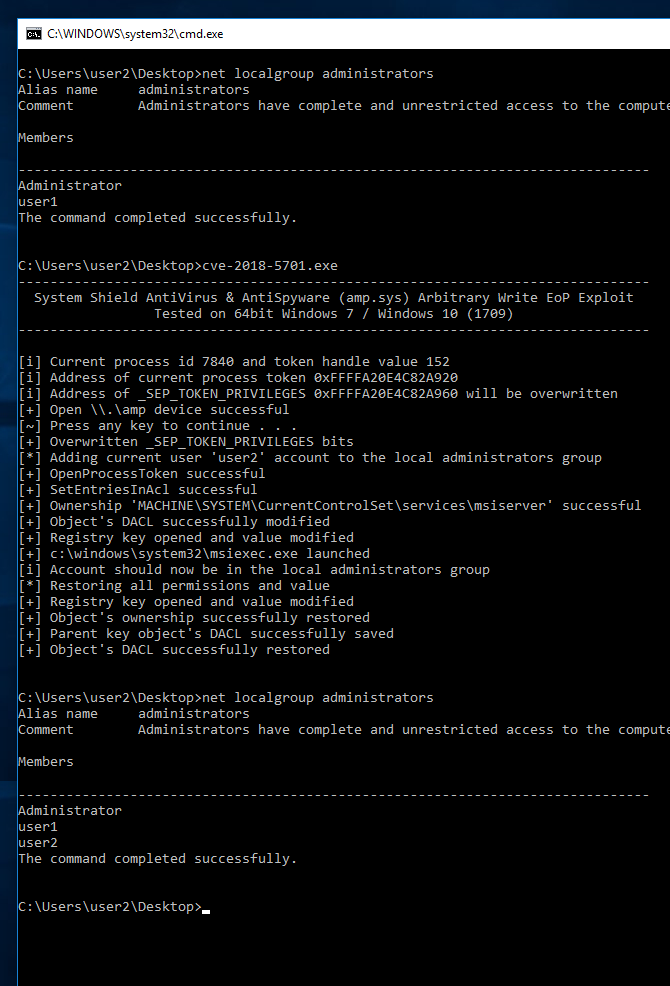

Nie inaczej jest w przypadku Iolo System Shield AntiVirus and AntiSpyware. Podatność oznaczona identyfikatorem CVE-2018-5701 pozwala atakującemu uzyskać podwyższone uprawnienia poprzez lukę w pliku „amp.sys”. Wysyłając specjalnie spreparowane żądanie napastnik może wykorzystać podatność do uzyskania podwyższonych uprawnień i wykonania złośliwego kodu.

Luka dotyczy antywirusa w wersji to 5.0.0.136, a konkretnie sterownika „amp.sys”, który jest podatny na atak jest oznaczony numerem 5.4.11.1. Niestety dla producenta i użytkowników programów marki Iolo, podatny jest nie tylko antywirus, ale też oprogramowanie System Mechanic Pro do wersji 17.5.0.116, które jeszcze kilka lat temu było bardzo popularne. Obecnie wszystkie te „optymalizatory” systemów straciły na znaczeniu.

Autor znalezionej luki nie doczekał się odpowiedzi od producenta (chociaż System Mechanic Pro został załatany), dlatego opublikował gotowego exploita, którego napastnicy mogą zaimportować do Metasploit-a, by zautomatyzować atak i uzyskać zdalny dostęp do systemu użytkownika. Parvez Anwar przetestował swoje odkrycie w systemie Windows 7 i Windows 10 uzyskując w wyniku wykorzystania podatności nowego użytkownika „user2” z uprawnieniami administratora.

Cóż… Użytkownikom zalecamy, aby zaktualizowali oprogramowanie firmy Iolo i naprawdę poważnie zastanowili się nad lepszą alternatywą. Obecnie każdy producent oferuje bezpłatny okres próbny, można więc bez obaw o koszty wypróbować jeden z renomowanych programów do zabezpieczenia systemu Windows.

Czy ten artykuł był pomocny?

Oceniono: 0 razy