System Windows jest tak skonstruowany, że antywirusy (Windows Defender też) do skutecznego wykrywania i blokowania złośliwego oprogramowania potrzebują systemowych uprawnień, ponieważ nie byłby w stanie uzyskać dostępu do pamięci oraz usług i programów uruchomionych z uprawnieniami administratora. A bez najwyższych uprawnień skuteczność wykrywania niebezpiecznego kodu byłaby na bardzo niskim poziomie.

Wpadki od czasu do czasu zdarzają się najlepszym. W styczniu 2018 roku zwracaliśmy uwagę na małą antywirusową apokalipsę. Wśród dziurawych antywirusów nie było Windows Defendera, ale nie trzeba było długo czekać, aby i w Microsoftowym produkcie znaleziono poważną lukę. Teraz z produktami F-Secure dla firm i dla użytkowników domowych jest bardzo podobnie, ponieważ pokazano exploita na 7-Zipa (CVE-2018-10115), który pozwalał na zdalne wykonanie kodu w antywirusach marki F-Secure.

Antywirusy F-Secure z luką

Niedawno w popularnym oprogramowaniu 7-Zip do kompresji znaleziono lukę ochrzczoną podatnością CVE-2018-10115 pozwalającą na zdalne wykonanie kodu z uprawnieniami administratora po wypakowaniu spreparowanego archiwum RAR. Wersja 18.05 7-Zipa jest już załatana, ale podatność może mieć wpływ na inne oprogramowanie przetwarzające archiwa – np. antywirusy. I chociaż podatność w 7-Zipie ma bezpośredni związek z produktami F-Secure, to jednak ich wykorzystanie jest znacznie trudniejsze ze względu na zastosowany w antywirusie mechanizm ASLR chroniący przed wykorzystaniem luki. Losowy układ alokacji przestrzeni adresowej (ASLR, address space layout randomization) zabezpiecza np. przed przepełnieniem bufora lub RCE. ASLR jest wykorzystywany do auto-ochrony procesów antywirusów i przez systemy Microsoftu od Windows Vista.

Na zaprezentowanym wideo wykorzystano 7-Zip w wersji 18.01 x64 oraz Windows 10 Redstone 4 (RS4, Build 17134.1). Autor przygotował stronę internetową ze spreparowanym plikiem, który jest przetwarzany przez F-Secure. PoC dostępna jest na tym wideo.

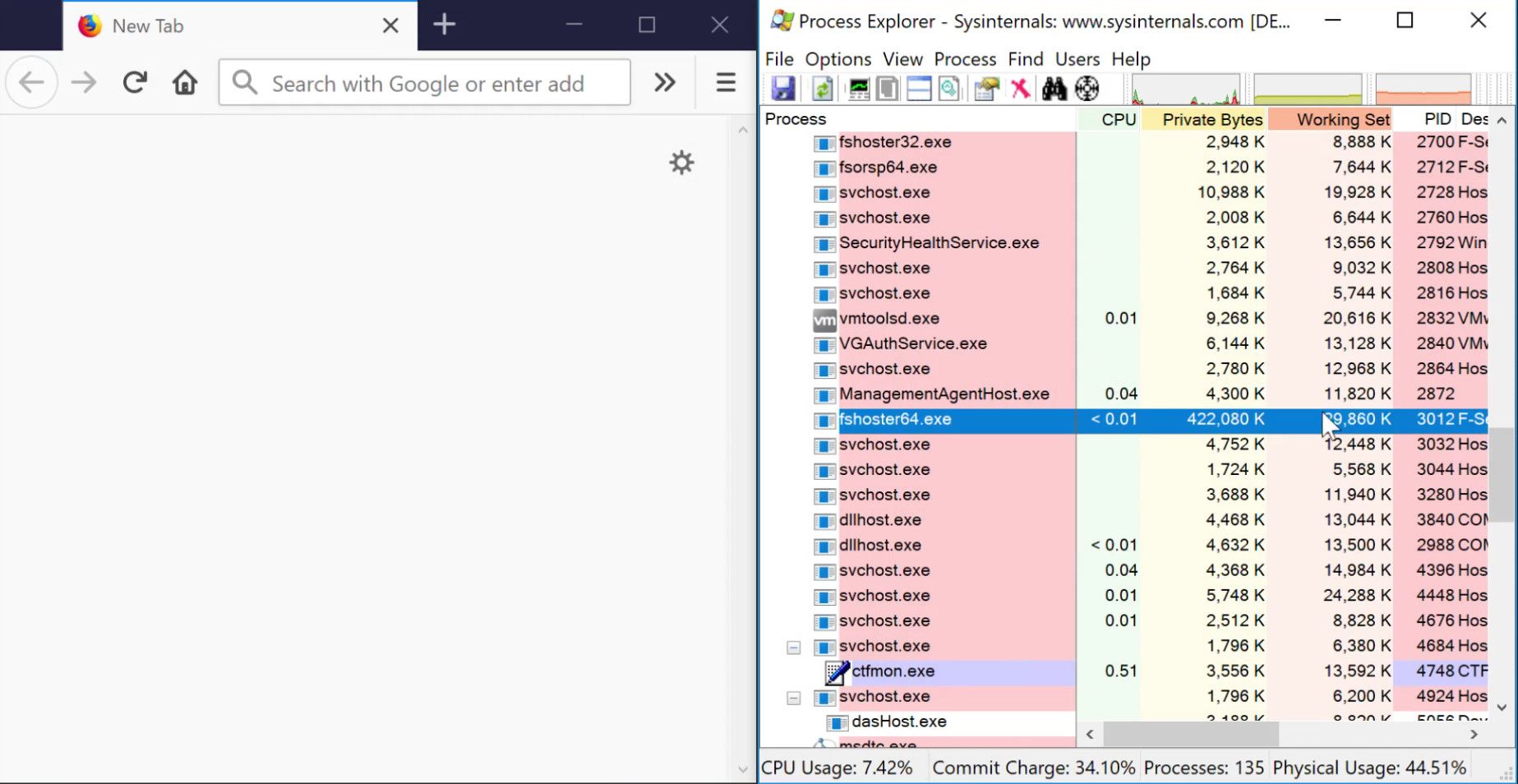

W efekcie silnik antywirusa (fshoster64.exe) działający z uprawnieniami NT AUTHORITYSYSTEM powoduje, że po zeskanowaniu zasobu HTTP exploit uruchamia notepad.exe (również z najwyższymi możliwymi uprawnieniami). W prawdziwym ataku aplikację notepad.exe można zastąpić dowolnym plikiem.

Luka w antywirusach F-Secure została zgłoszona na początku marca 2018 roku, a 2 miesiące później producent udostępnił aktualizację. Użytkownikom produktów F-Secure dla firm i dla domu zalecamy upewnienie się, czy korzystają z najnowszych wersji programów.

Czy ten artykuł był pomocny?

Oceniono: 0 razy