Analitycy bezpieczeństwa Doctor Web wykryli groźnego trojana dla urządzeń z Androidem. Próbuje on pozyskać uprawnienia root’a, aby móc w ukryciu ładować, instalować lub usuwać aplikacje na komendę cyberprzestępców. Co więcej, ten złośliwy program zbiera szczegółowe informacje o zainfekowanym urządzeniu mobilnym i wysyła je do twórców wirusa. Dodatkowo potrafi wyświetlać irytujące reklamy.

Nowy złośliwy program, nazwany Android.Toorch.1.origin, został wbudowany w aplikację latarki i może być dystrybuowany przez cyberprzestępców poprzez popularne strony www z oprogramowaniem. Ponadto trojan ten może być załadowany do urządzenia mobilnego z pomocą licznych agresywnych modułów reklamowych wbudowanych w różne aplikacje. Android.Toorch.1.origin może zainfekować urządzenie tylko w przypadku, gdy użytkownik sam go zainstaluje. Jednak z powodu, iż trojan jest dystrybuowany pod płaszczykiem legalnej aplikacji, bardzo prawdopodobne jest, że potencjalne ofiary będą go instalować na swoich urządzeniach. Android.Toorch.1.origin działa tak jak każda inna, zwykła aplikacja latarki i użytkownicy nie są w stanie wykryć, że coś jest z nią nie w porządku.

Gdy tylko trojan uruchomi się, zestawia połączenie z serwerem kontrolno-zarządzającym i ładuje na serwer następujące dane o zainfekowanym urządzeniu:

- bieżący czas

- bieżącą lokalizację

- IMEI

- unikalny ID urządzenia wygenerowany przez trojana

- wersję trojana

- dostępność konta root’a

- dostępność aktywnego połączenia Wi-Fi

- wersję systemu operacyjnego

- bieżący język systemu

- model i nazwę producenta urządzenia

- nazwę pakietu trojana

- rodzaj połączenia sieciowego

W tym samym czasie Android.Toorch.1.origin próbuje pozyskać uprawnienia root’a używając pakietu com.apkol.root, zmodyfikowanego przez cyberprzestępców. Jeśli mu się to uda, rozpakowuje aplikację NetworkProvider.apk (może być ona również wykrywana jako Android.Toorch.1.origin) ze swojego pakietu i instaluje ją do katalogu systemowego /system/app. Następnie trojan uruchamia usługę systemową odpowiadającą tej aplikacji. Niektóre modyfikacje NetworkProvider.apk mogą zawierać dodatkowy moduł o nazwie GDataAdapter. Gdy zostanie on zainstalowany w katalogu systemowym z użyciem tej samej metody, będzie zapewniał ciągłą pracę aplikacji NetworkProvider.apk, uruchamiając ją w razie konieczności.

Z kolei program NetworkProvider.apk zawiera też inny komponent Android.Toorch.1.origin. Został on dodany do bazy wirusów Dr.Web jako Android.Toorch.2.origin, jest ładowany do pamięci RAM i gdy tylko zostanie z powodzeniem uruchomiony, otrzymuje plik konfiguracyjny z serwera kontrolno-zarządzającego. Następnie ten moduł wykonuje swoją złośliwą aktywność zgodnie z poleceniami określonymi w tym pliku. W szczególności trojan może wysyłać cyberprzestępcom sygnał o swoim pomyślnym uruchomieniu się, inicjować swoją własną aktualizację, ładować na zdalny serwer C&C szczegółowe informacje dotyczące zainfekowanego urządzenia (włączając jego współrzędne GPS i zainstalowane aplikacje). Jednak główną funkcją tego modułu jest skryte ładowanie, instalowanie i usuwanie aplikacji na komendę cyberprzestępców. Ponieważ trojan ma uprawnienia root’a, wszystkie te akcje są wykonywane bez wiedzy i zgody użytkownika.

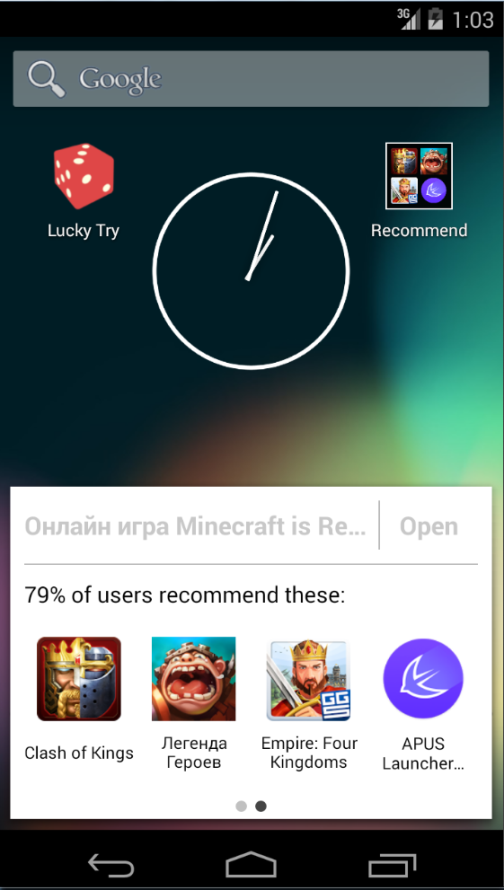

Warto zauważyć, że Android.Toorch.1.origin zawiera w sobie platformę reklamową Adware.Avazu.1.origin, wyświetlającą reklamy na ekranie zainfekowanego urządzenia za każdym razem, gdy użytkownik zainstaluje nową aplikację. Inna modyfikacja tego trojana może instalować w systemie ten sam moduł jako oddzielną aplikację wbudowaną w komponent GoogleSettings.apk (który ma tę samą funkcjonalność, co moduł NetworkProvider.apk).

Android.Toorch.1.origin instaluje złośliwe moduły do katalogu systemowego, który nie jest skanowany przez antywirusy Dr.Web dla Androida podczas skanowania szybkiego. Czyni to tego trojana wysoce niebezpiecznym. Nawet, gdy oryginalna, złośliwa aplikacja latarki zostanie usunięta, komponenty zainstalowane przez nią pozostają w systemie i kontynuują swoją złośliwą aktywność. Dlatego, gdy tylko Android.Toorch.1.origin zostanie wykryty po raz pierwszy, należy jak najszybciej wykonać pełne skanowanie zainfekowanego urządzenia mobilnego.

Analitycy bezpieczeństwa Doctor Web stworzyli specjalne narzędzie pomagające ofiarom aktywności trojana usunąć jego wszystkie złośliwe komponenty ze swoich urządzeń mobilnych. Aby wyleczyć zarażonego smartfona lub tablet pobierz narzędzie tutaj: http://download.geo.drweb.com/pub/drweb/tools/drweb-1.00-android-toorchremover.apk, zainstaluj je, uruchom aplikację i postępuj zgodnie z instrukcjami wyświetlanymi na ekranie urządzenia. Gdy tylko trojan zostanie usunięty z urządzenia, uprawnienia root’a również zostaną wyłączone. Jeśli posiadałeś dostęp do uprawnień root’a przed zainfekowaniem Twojego urządzenia z Androidem, będziesz musiał uaktywnić je na nowo.

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy