- Istnieje nowa metoda ataku siłowego umożliwiająca zalogowanie się do systemu z ominięciem zabezpieczeń uwierzytelniania biometrycznego poprzez odcisk palca.

- Im więcej przechowujesz zeskanowanych odcisków palców na smartfonie, tym opisywany atak ma większą szansę na odblokowanie urządzenia.

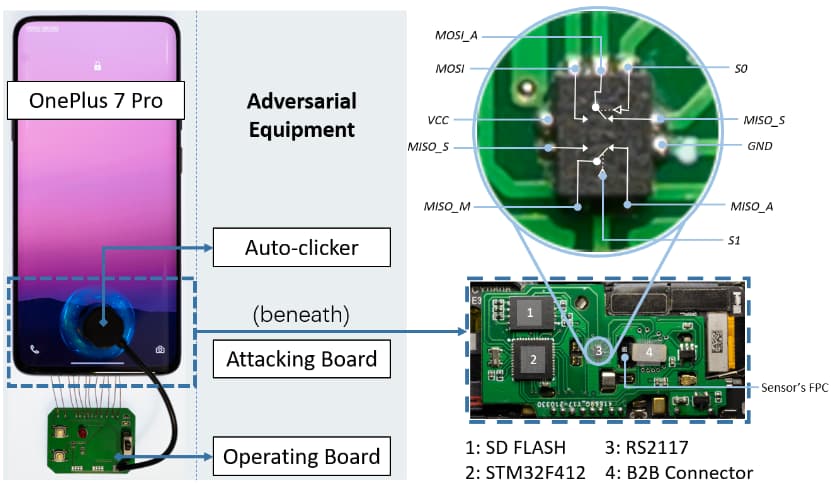

- Atak wymaga fizycznego dostępu do urządzenia, podłączenie specjalnego mikrokontrolera, dlatego czyni go trudnym do wykonania, chociaż może być wykorzystywany przez służby.

- Podatne są urządzenia z Androidem 11 (Red Velvet Cake) oraz starsze wersje systemu, w tym iOS 14.5.1, 14.4.1, a także HarmonyOS 2 (od Huawei).

Chińscy naukowcy opublikowani raport, w którym twierdzą, że z powodzeniem udało im się oszukać zabezpieczenia uwierzytelniania w postaci odcisku palców poprzez lukę systemową w Androidzie, iOS, Harmony OS 2 (Huawei).

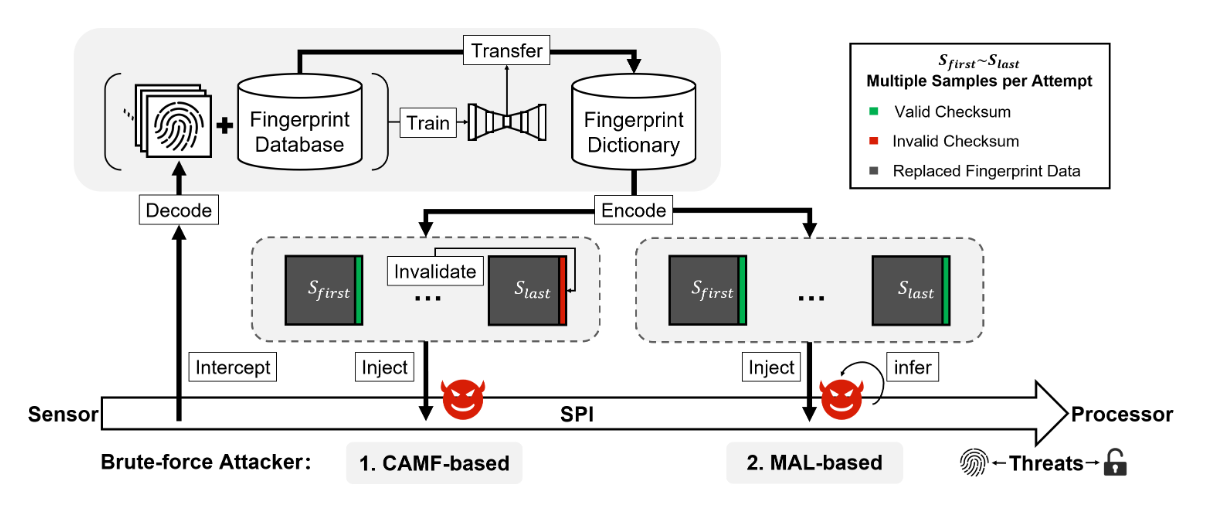

Luki występują w tzw. modułach CAMF (cancel-after-match fail), oraz w MAL (match-after-lock) zabezpieczenia biometrycznego, które odpowiadają za „nasłuchiwanie reakcji użytkownika” podczas odblokowywania urządzenia.

BrutePrint (brute force + mitm): manipulacja odciskami palców

Luka umożliwia zapętlanie „podstawiania odcisków palców”, które mogą być pobrane z publicznych wycieków danych biometrycznych, następnie zmanipulowane przez algorytmy maszynowego uczenia, podstawione do urządzenia z Androidem, iOS, HarmonyOS, by następnie pod postacią zmanipulowanego obrazu odcisku palca trafiać do modułu uwierzytelnienie biometryczne.

Autorzy badania wykorzystali różne techniki manipulacji obrazów odcisków palców. Niestety luka sprawia, że nie muszą się one zgadzać w 100% z odciskiem użytkownika – mogą być „mniej więcej” takie same (manipulacja pikselami).

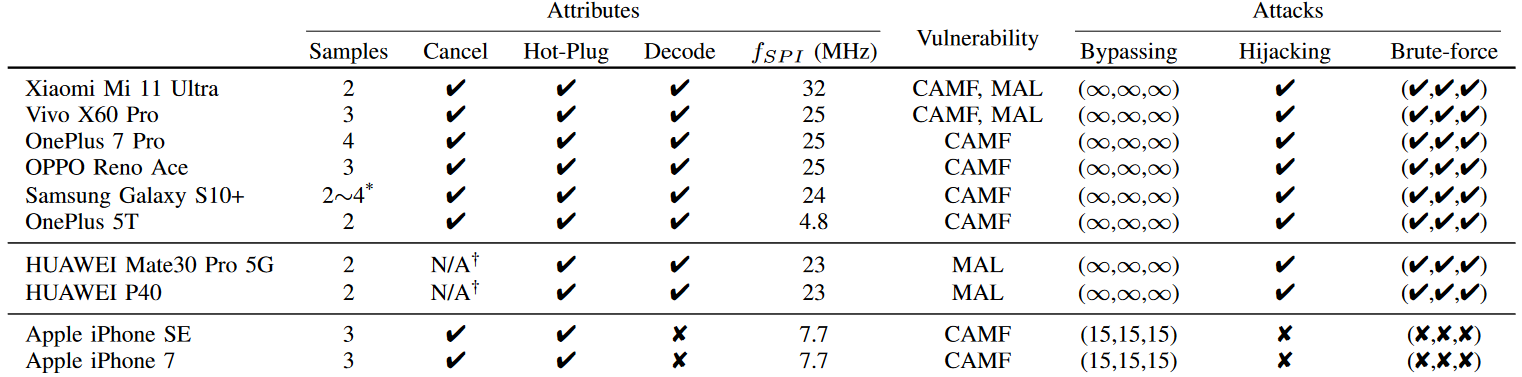

W iPhone’ach występuje zabezpieczenie przed tego rodzaju „zgadywaniem”. Apple rozwiązało to w ten sposób, że po 5 próbach (w modelach starszych) urządzenie jest blokowane na kilka godzin. Na skutek tej luki da się ten limit zwiększyć do 15 prób, dlatego atak na urządzenia Apple jest trudniejszy do wykonania niż na smartfony z Androidem, ponieważ obie luki, CAMF i MAL, pozwalają na całkowite zniesienie takiego limitu prób uwierzytelniania.

Proceder kradzieży danych biometrycznych nasilił się w konsekwencji popularyzacji używania uwierzytelniania biometrycznego jako środka autoryzacji operacji bankowych (i nie tylko) w aplikacjach mobilnych oraz jako mechanizmu blokowania urządzeń mobilnych, w tym urządzeń stacjonarnych (laptopy wyposażone w czytnik linii papilarnych albo skaner twarzy).

W międzynarodowym śledztwie, w którym uczestniczyła Polska, udało się zamknąć Genesis Market – przestępczy serwis, który oferował na sprzedaż skradzione tożsamości cyfrowe należące do przeszło 80 milionów użytkowników.

Obecnie odcisk palców łatwo jest pozyskać nawet ze zdjęć, o czym przekonał się jeden handlarz narkotyków, który został zidentyfikowany po odcisku palca z wrzuconej foty do Internetu.

Eksperci opracowania piszą tak:

„Uwierzytelnianie za pomocą odcisku palca zostało szeroko zaadaptowane w smartfonach jako uzupełnienie tradycyjnego uwierzytelniania hasłem. Jest to potencjalna możliwość do zaatakowania.

Producenci smartfonów są świadomi zagrożeń, zwłaszcza w przypadku pokazanego ataku.

Najkrótszy czas odblokowania smartfona bez wcześniejszej wiedzy ofiery szacowany jest na 40 minut.”

W sumie naukowcy przetestowali 10 modeli: Xiaomi Mi 11 Ultra, Vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10+, OnePlus 5T, Huawei Mate30 Pro 5G, Huawei P40, Apple iPhone SE, Apple iPhone 7.

Chińczycy Yu Chen z Xuanwu Lab oraz Yiling He z Uniwersytetu Zhejiang nie wykluczają, że taka sama podatność istnieje w nowszych urządzeniach, ponieważ wystarczy dostosować mikrokontroler do zaatakowania nowszego systemu operacyjnego korzystającego z ulepszonego modułu biometrycznego uwierzytelniania.

Użytkownicy starszych systemów otrzymują gruby powód, aby zastanowić się nad zmianą urządzenia na model, który powinien być wspierany co najmniej kilka następnych lat. Taką polityką kierują się przede wszystkim Apple, Samsung, Asus, Oppo, OnePlus, Google, Nokia.

Czy ten artykuł był pomocny?

Oceniono: 0 razy