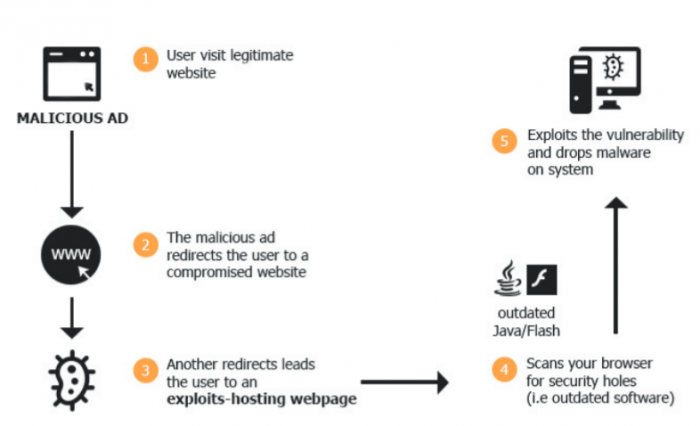

Wyobraźcie sobie taki scenariusz: wstajecie rano jak co dzień, przychodzicie do pracy i uruchamiacie komputery, aby sprawdzić swoje ulubione serwisy informacyjne. Lądujecie na stronie, która została w nocy zhackowana, albo zhackowana została firma pośrednicząca w wyświetlaniu kampanii reklam. Wasz ulubiony serwis zawiera niebezpieczny kod, zazwyczaj w postaci przekierowania do złośliwej strony zawierającej web-aplikację do wyszukiwania podatności w przeglądarkach i zainstalowanych dodatkach. Ta docelowa, niebezpieczna strona, zwana jako „landing page”, rozpoczyna skanowanie pod kątem luk w zainstalowanym oprogramowaniu na Waszych komputerach. Po znalezieniu odpowiedniej podatności, szkodliwe oprogramowanie instaluje się w komputerze i bez żadnej interakcji uruchamia się:

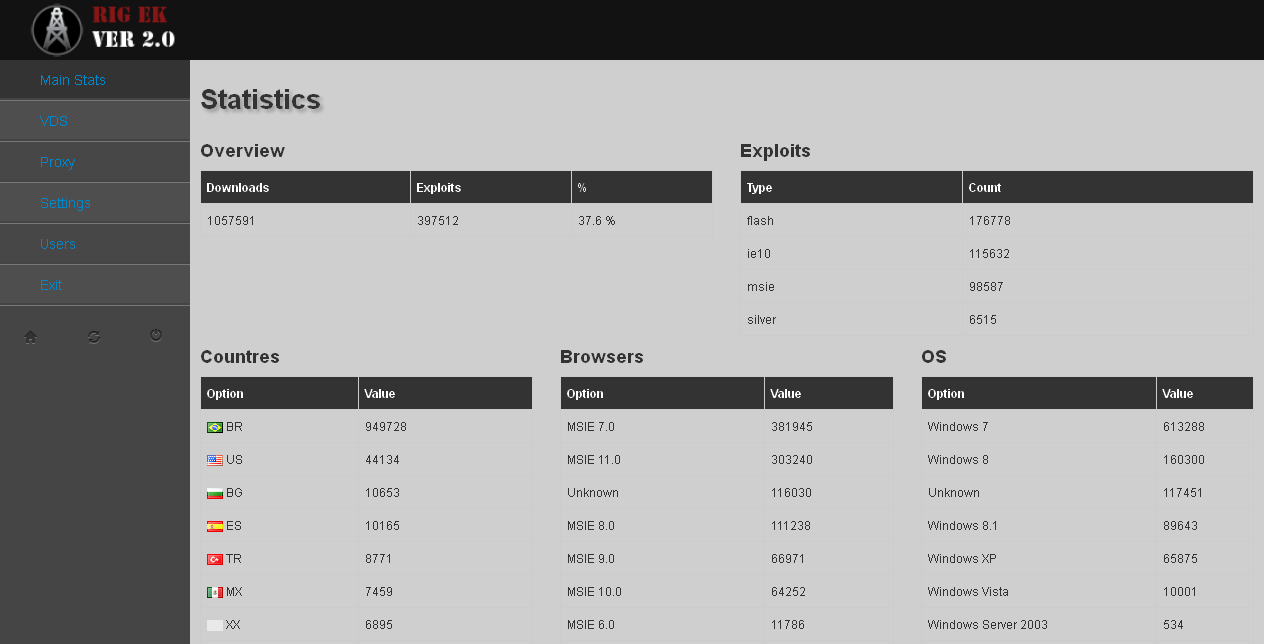

Narzędzia „exploit kit” to internetowe aplikacje, które posiadają graficzny interfejs. Ułatwia to ich obsługę osobom, które nie mają zaawansowanej wiedzy z zakresu programowania oraz działania i budowy sieci. Ich zadaniem jest zestawienie kilku skryptów w taki sposób, aby przestępca mógł szybko i automatycznie dostarczyć złośliwy ładunek na urządzenie ofiary. Operacja dostarczenia linka do złośliwej strony możliwa jest na kilka sposobów:

- poprzez scam,

- poprzez phishing,

- poprzez zhakowane konto znajomej osoby na portalu społecznościowym,

- poprzez złośliwe reklamy,

- poprzez zhackowaną stronę.

Do zainfekowania urządzenia ofiary nie jest wymagana interakcja ze strony użytkownika, czyli pobranie i uruchomienie wirusa. Już samo odwiedzenie witryny tzw. landing page, wystarczy do rozpoczęcia automatycznej infekcję. Komputery, które nie posiadają kompleksowej ochrony, a zainstalowane oprogramowanie nie jest systematycznie aktualizowane, stają się bardzo łatwym celem ataków. Daje to hakerom sposobność do zdalnego dostępu i eskalowania skutków obchodzenia zabezpieczeń.

Jeżeli nie mieliście okazji zapoznać się z naszym testem dotyczącym ochrony przed atakami drive-by download, jest ku temu najlepsza pora.

Programy Arcabit dla firm i konsumentów dostały bardzo ważną aktualizację

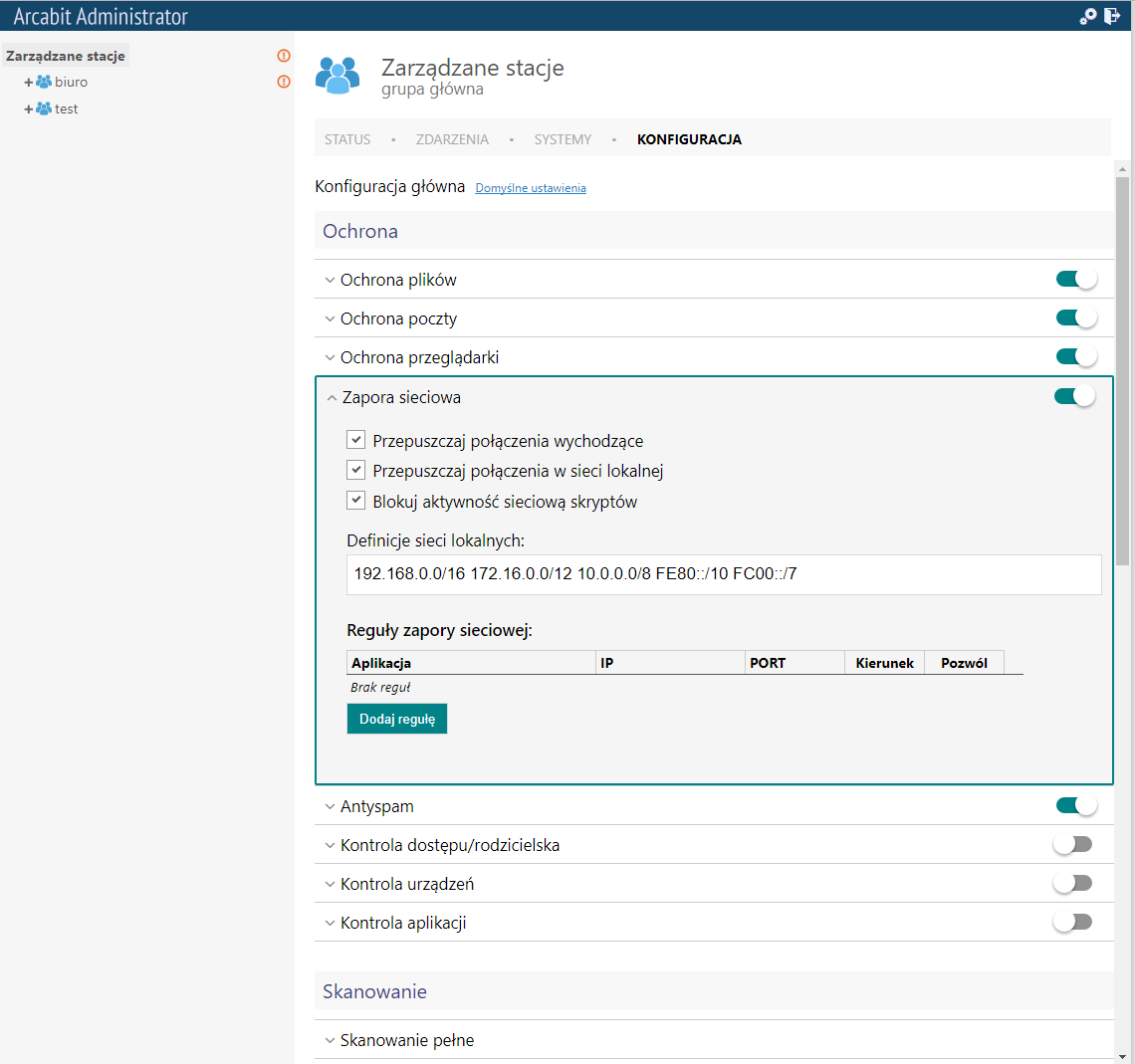

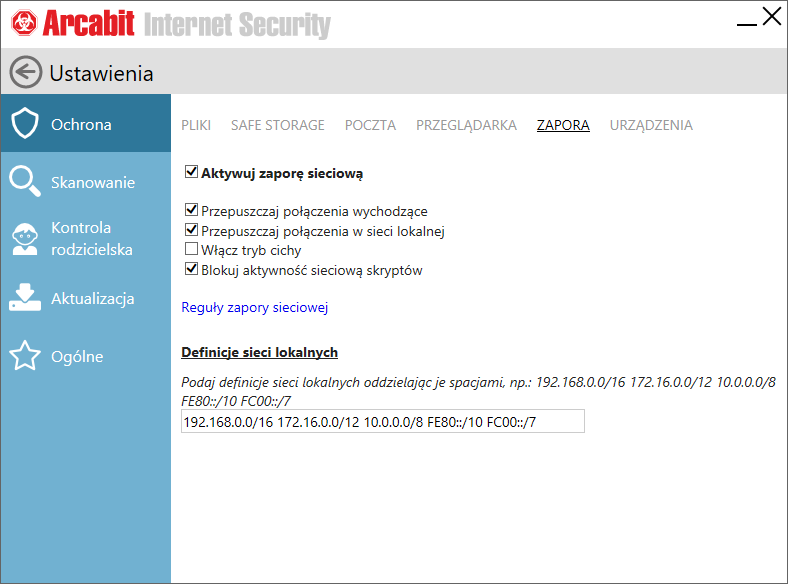

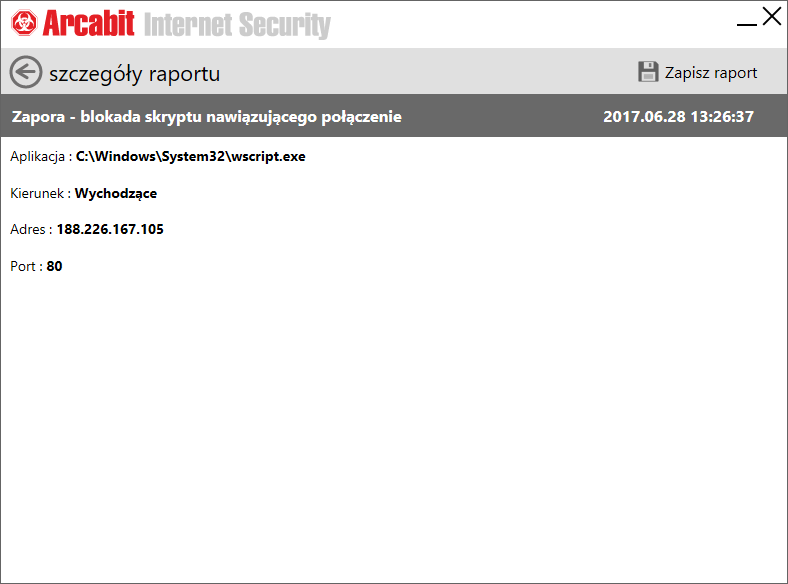

W odpowiedzi na nasze testy oraz zdobywające na znaczeniu ataki wykorzystujące systemowe narzędzia i polecenia makro uruchamiające złośliwe skrypty, programy Arcabit dla firm i konsumentów, zostały rozbudowane o nowe mechanizmy blokowania aktywności sieciowej skryptów i aplikacji obsługujących skrypty (powershell.exe, wscript.exe, cmd.exe).

Grzegorz Michałek, prezes zarządu Arcabit, komentuje:

Nowe funkcje, opracowane i przetestowane wspólnie ze specjalistami z portalu AVLab.pl pozwalają na skuteczne blokowanie ataków przeprowadzanych za pośrednictwem szkodliwego oprogramowania wykorzystujących języki skryptowe. Skuteczność nowych rozwiązań potwierdza nowatorski test drive-by download przeprowadzony niedawno przez portal AVLab.

W kontekście testów drive-by download (ale nie tylko), udało nam się już pomóc kilkunastu producentom, którzy partycypowali w naszych staraniach, aby ich oprogramowanie było bardziej niezawodne i chroniło przed nowoczesnymi formami ataków. Cegiełkę w murze bezpieczeństwa dołożyliśmy m.in. do programów firmy Arcabit, które zapewniają ich użytkownikom jeszcze wyższy poziom ochrony w oparciu o nowe reguły dla składnika „Zapora sieciowa”.

Czy ten artykuł był pomocny?

Oceniono: 0 razy