W 2023 roku phishing stanowił aż 64% incydentów zgłoszonych do zespołu CERT Polska i niejednokrotnie opisywana poniżej metoda ataku była wykorzystywana w próbach zainfekowania konkretnie wybranych celów (zob. ref. Microsoft). Ataki z użyciem rozszerzeń plików ISO, IMG są raczej mało znane – dla technicznych osób od razu zapala się czerwona lampka po zobaczeniu załącznika albo linku do pliku z wymienionymi rozszerzeniami. Za to użytkownik bez wystarczającej wiedzy w tym zakresie, mówiąc kolokwialnie, może polec.

Niniejszym artykułem chcę krótko wyjaśnić, jak rozpoznać takie ataki, jak się przed nimi chronić, jakie technologie bezpieczeństwa mogą być wykorzystywane do ich uniknięcia i czy po kliknięciu, po uruchomieniu takiego załącznika już system jest zainfekowany.

Rozpoznawanie ataków z użyciem rozszerzeń .ISO i .IMG

Cyberprzestępcy często przesyłają wiadomości e-mail z załącznikami lub linkami do załączników, które imitują dokumenty PDF, ale w rzeczywistości są to skompresowane obrazy o rozszerzeniach .ISO lub .IMG. Po uruchomieniu takiego pliku, system montuje dodatkowy napęd CD/DVD widoczny w menadżerze plików.

Próba dostarczenia malware do systemu może wyglądać tak, jak na poniższym zrzucie ekranu.

Proszę zapoznać się z załączonym potwierdzeniem przelewu na kwotę 9 828,00 euro dokonanym w dniu 17 marca. Płatność powinna dotrzeć na Państwa konto tego samego dnia, ale może potrwać do trzech dni roboczych.

W razie jakichkolwiek pytań, prosimy o kontakt.

Z poważaniem,

Konta Calido

T: 48 17 875 30 10

E: [email protected]

- Otrzymujesz wiadomość e-mail z załącznikiem o nazwie „Potwierdzenie Przekazu”.

- Załącznik po zapisaniu na dysku wygląda jak plik PDF, ale ma rozszerzenie .IMG lub .ISO.

- Uruchomienie pliku powoduje zamontowanie dodatkowych plików widocznych w nowym napędzie CD/DVD – to jeszcze nie powoduje uruchomienia złośliwego oprogramowania.

- Po przejściu do napędu w środku znajduje się zwykle plik ________EXE, który udaje PDF lub podobny.

W czym tkwi haczyk?

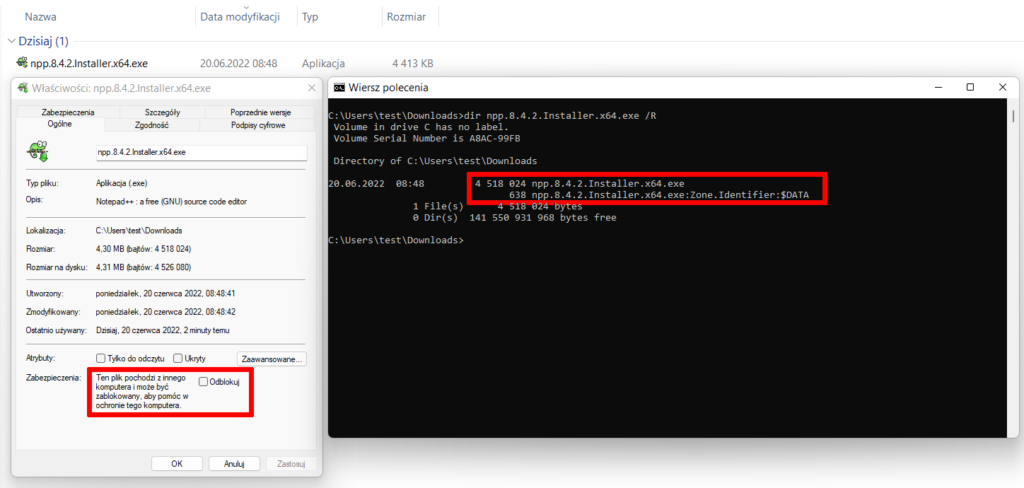

W skrócie – pliki ISO mogą posłużyć do ominięcia komunikatów zabezpieczeń Microsoft Defender SmartScreen.

Zazwyczaj, gdy użytkownik próbuje uruchomić taki plik, to SmartScreen sprawdza go i wyświetla ostrzeżenie, jeśli uzna plik za niezaufany – a zwykle tak jest, kiedy plik jest pobrany przez Internet bez podpisu cyfrowego.

Plik .IMG/.ISO, obraz do zamontowania jako dodatkowy napęd, nie zawiera atrybutu Mark-of-the-Web (MOTW). Brak tego atrybutu umożliwia obejście podstawowych zabezpieczeń systemu Windows 10-11, ponieważ atrybut MOTW jest znaczącą informacją dla technologii Microsoft Smart Screen.

Mark-of-the-Web (MOTW) to dodatkowa funkcja bezpieczeństwa wprowadzona od czasu Windows 10. Dodaje ona plikom wykonywalnym metadane „Zone.Identifier.*” z określoną wartością, jeśli są pobierane z Internetu.

Czy otwierając email możesz zostać zhackowany?

Samo otwarcie wiadomości zazwyczaj nie jest wystarczające, aby zostać zhackowanym. Zagrożenie pojawia się wtedy, gdy wykonuje się określone działania np. klikanie w linki lub otwieranie załączników.

Przestępcy często załączają pliki IMG lub ISO, które niekiedy nie są skanowane przez systemy anty-malware (zależy od serwera pocztowego). Celem jest obejście zabezpieczeń poprzez wykorzystanie formatów, które nie zawierają atrybutu MOTW.

Podobną sztuczkę z próbą ominięcia Smart Screen stosuje się dla rozszerzenia maszyny wirtualnej .VHDX lub .VHD (Virtualbox, Vmware) oraz dla niektórych skompresowanych archiwów: .arj, .gzip.

Co warto zapamiętać?

Brak atrybutu Mark-of-the-Web negatywnie oddziałuje na ochronę przed plikami 0-day. Atrybut ten może nie mieć zastosowania dla programów anty-malware innych niż systemowy Microsoft Defender, aczkolwiek są producenci oprogramowania ochronnego, którzy używają podobnych atrybutów do rozpoznawania źródła pochodzenia pliku, w tym do nadawania skali zagrożenia. Zapamiętaj, że technologia Microsoft SmartScreen wspiera Microsoft Defender w zakresie zabezpieczania środowiska Windows, lecz nie zastępuje systemowego programu antywirusowego.

Wykorzystanie tej wiedzy w złych zamiarach obserwujemy w szkodliwych wiadomościach wysyłanych do firm i użytkowników.

Czy ten artykuł był pomocny?

Oceniono: 1 razy