W cyberprzestępczym świecie trendy bardzo szybko się zmieniają. Można nawet powiedzieć, że hakerzy szybciej reagują na zmiany, ponieważ nie obowiązują ich żadne przepisy i regulacje, które nie nadążają za nowoczesną technologią. Przykładowo coraz więcej naszych danych osobowych jest rozproszona w rękach coraz liczniejszych podmiotów, co skutkuje częstymi wyciekami. W odpowiedzi na cyberataki i handel danymi osobowymi utworzono ogólne przepisy unijne GDPR wraz z indywidualnymi, krajowymi implementacjami tego prawa.

Chociaż kary finansowe wymusiły pozytywne zmiany na firmach, które nie były skore do szybkiego wdrażania lepszych środków bezpieczeństwa dla dobra swoich klientów, to hakerzy są ciągle o krok – przełamują niewystarczające konfiguracje systemów i skrupulatnie wykorzystują błędy ludzkie. Daje im to sposobność penetrowania sieci dużych organizacji.

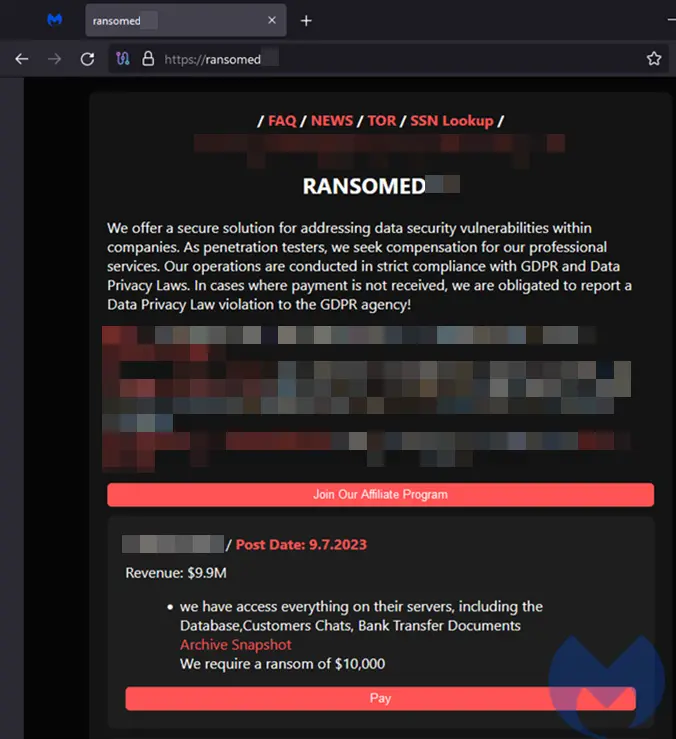

Ostatnio wykorzystali to hakerzy z nowej grupy RansomedVC, dla których kradzież danych i szantaż jest dodatkową kartą przetargową – firmy, które nie chcą płacić okupu, są zgłaszane krajowym odpowiednikom polskiego Urzędu Ochrony Danych Osobowych.

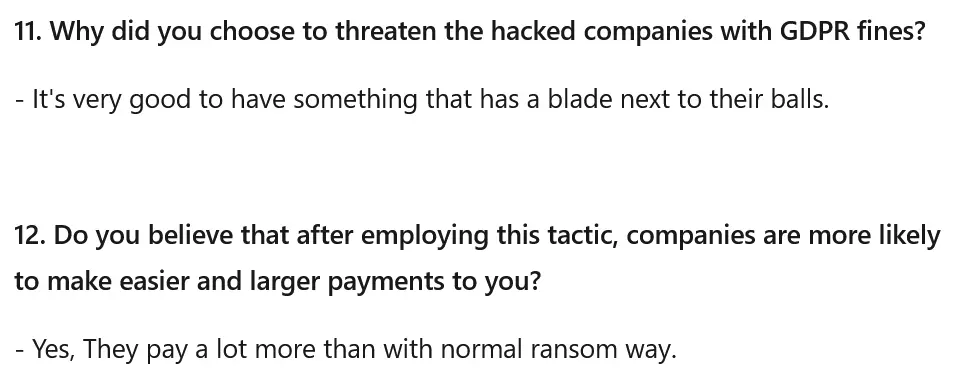

W wywiadzie dla DailyDarkWeb operator grupy przestępczej opowiada, że zgłaszanie wycieków odpowiednim organom przynosi wielkie korzyści finansowe, ponieważ ofiary „chętniej” płacą okup, gdyż nie chcą się dodatkowo konfrontować z regulatorem danych osobowych w danym państwie.

Grupa RansomedVC zaatakowała w sierpniu 2023 roku. Obierają na cel głównie większe firmy, ale nie stronią od klinik prywatnych, które zajmują się zabiegami plastycznymi. Szpitale „raczej” omijają, chociaż nie są w stanie kontrolować wszystkich ofiar, które oberwą atakiem przypadkowo np. w skutek cyberataku na tzw. łańcuch dostaw oprogramowania albo na zarządzaną platformę online dużych firm.

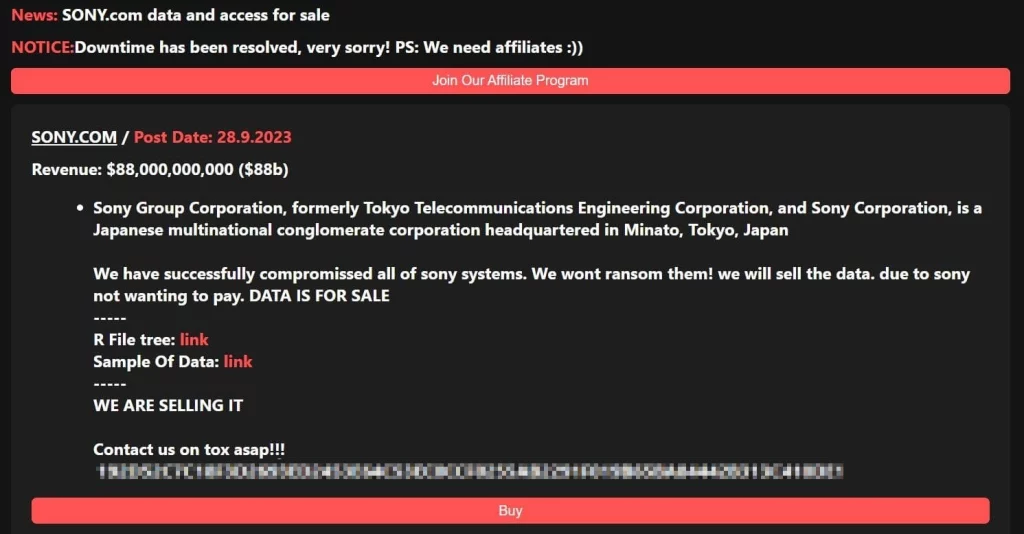

W ostatnim czasie gang RansomedVS był odpowiedzialny za cyberatak na Sony Entertainment, gdzie zażądał 88 miliardów dolarów okupu! Ciekawostką jest komunikator używany przez gang do rozmów z potencjalnymi klientami na dane z wycieku. Jest to komunikator Tox, który nie potrzebuje do wysyłania wiadomości serwera pośredniczącego, ponieważ bazuje na protokole peer-to-peer. Ma otwarty kod źródłowy. Wspiera szyfrowanie end-to-end. Nie wymaga numeru telefonu do stworzenia konta. Użytkownicy tej samej sieci mogą komunikować się bez dostępu do Internetu.

Jak atak ransomware może przebiegać w Twojej firmie?

1. Zaczyna się od tzw. wektora ataku: jest to sposób na dostęp do systemów i danych. Wyróżniamy najpopularniejsze:

- Phishing: masowe wysyłanie fałszywych wiadomości e-mail, które zawierają złośliwe oprogramowanie lub odnośniki do złośliwych stron internetowych.

- Phishing ukierunkowany: jak wyżej, ale wiadomości są specjalnie zaprojektowane pod konkretną firmę/ofiarę, przez co są trudniejsze do wykrycia.

- Ataki socjotechniczne: cyberprzestępcy wykorzystują wrodzoną ludzką podatność na kłamstwo, oszustwo, ciekawość, aby nakłonić do czegoś np. podania danych lub dostępu do systemów.

- Brakujące aktualizacje zabezpieczeń: luki w systemach i zabezpieczeniach, które nie zostały załatane aktualizacjami przez administratorów lub producenta oprogramowania, sprzętu.

- Ataki na luki zero-day: są to podatności, które mogą być znane producentowi, ale brak jest łatek aktualizacyjnych.

2. Rozpoznanie i aktywacja: po uzyskaniu dostępu do systemów cyberprzestępcy mogą rozpocząć szczegółowe skanowanie i wykonywanie akcji:

- Uruchomienie złośliwego oprogramowania: np. ransomware.

- Kradzież danych: mogą wykraść pliki z systemów zawierające dane osobowe, dane finansowe, inne poufne informacje – jak w przypadku Sony.

- Ustanowienie zdalnego dostępu: mogą ustanowić zdalny dostęp do systemów, aby móc je dalej kontrolować.

3. Wyłudzenie okupu i utrata danych:

W przypadku ransomware, o czym jest ten artykuł, cyberprzestępcy żądają okupu za rozszyfrowanie danych. Ofiary często płacą okup, aby odzyskać dostęp do swoich danych. Jednak nie ma gwarancji, że cyberprzestępcy spełnią swoje obietnice i rozszyfrują dane.

Dodatkowo samo zaszyfrowanie plików i systemów to nie wszystko. Zwykle dochodzi też do kradzieży plików, baz danych, całych katalogów z danymi itp. Jak pokazuje ten przykład, gang może szantażować firmę na różne sposoby np. dane mogą zostać upublicznione lub sprzedane na czarnym rynku.

Czy ten artykuł był pomocny?

Oceniono: 0 razy