Wieloskładnikowe uwierzytelnienie (2FA) nie gwarantuje pełnej ochrony przed atakami typu MITM czy MITB, ponieważ nie stosuje potwierdzenia logowania niezależnym kanałem komunikacji. Przypadki obchodzenia zabezpieczeń 2FA są znane ekspertom ds. bezpieczeństwa, a ponieważ logowanie i autoryzacja jest nadal nierozerwalną częścią dostępu do cyfrowych zasobów, dlatego najwyższa pora, aby poddać rewolucji ten proces.

Polski startup Secfense ma perspektywy, by odegrać istotną rolę w adopcji silnego uwierzytelnienia w dużych i średnich firmach i stać się łącznikiem bezpieczeństwa na skalę światową. Dowolnej wielkości firma może wdrożyć two factor authentication (2FA) za pomocą jednorazowych kodów albo universal 2nd Factor authentication (U2F) przy pomocy kluczy bezpieczeństwa. Bez zatrudniania programistów. Bez dostępu do kodu aplikacji firm trzecich. Bez ukrytych kosztów. Szybko, łatwo, tanio i wygodnie.

Dlaczego 2FA nie stało się jeszcze standardem?

Wdrożenie drugiego składnika logowania w małych projektach bez udziału programistów (nawet z użyciem bezpłatnych bibliotek z GitHub) jest czasochłonne, kosztowne i skomplikowane. Duże platformy społecznościowe, w tym branża fintech, od dawna próbują spopularyzować bezpieczniejszą niż SMS metodę dwuskładnikowego logowania. Metoda oparta o SMS została już bowiem w przeszłości skompromitowana, warto więc wykorzystywać silne uwierzytelnienie w oparciu o klucze kryptograficzne i standard FIDO.

Dwuskładnikowe logowanie nie zawsze jest standardem tam gdzie powinno, a szkoda, ponieważ to dostawcy usług powinni zadbać o bezpieczeństwo za użytkownika. Logowania dwuskładnikowego brakuje np. w dużych sieciach partnerskich dla wydawców internetowych, czy chociażby w usługach księgowości online. Niektóre firmy świadczące usługi księgowości zmuszają do wykupienia droższego planu abonamentowego, w którym znajduje się implementacja 2FA, a to zawsze powinno być za darmo!

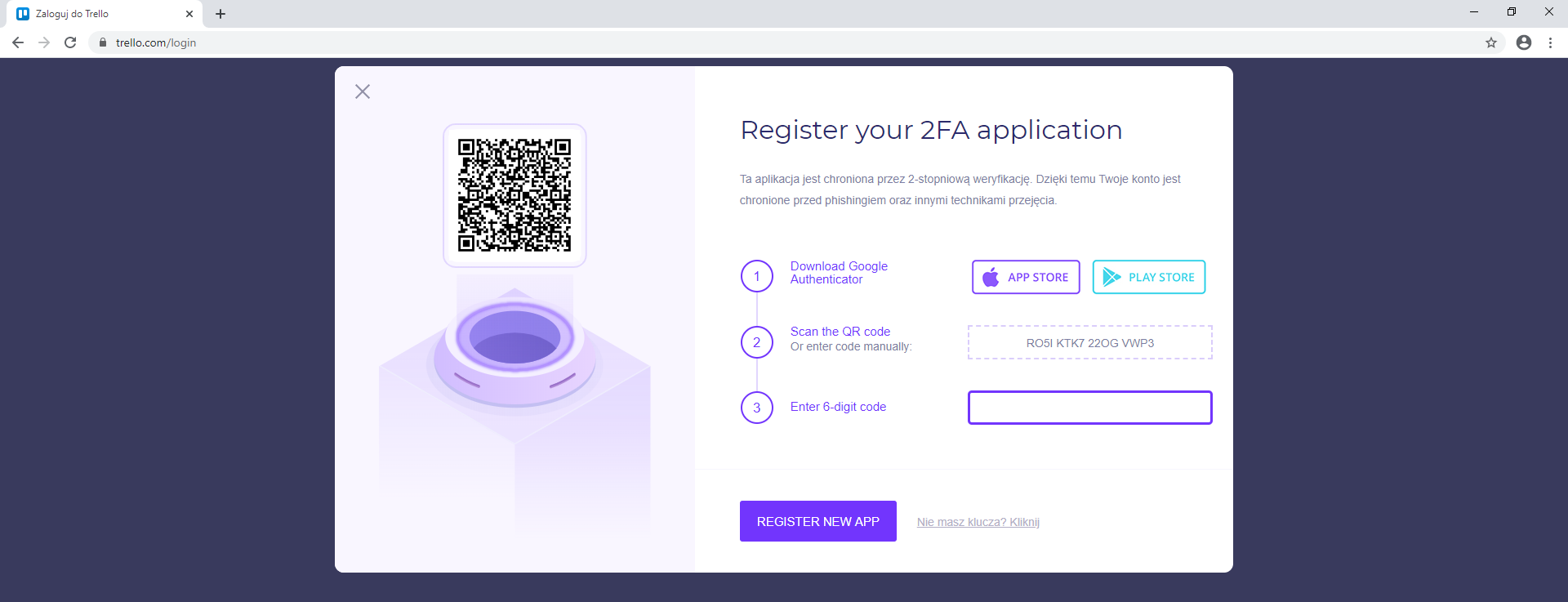

Najpopularniejsze formy uwierzytelniania dwuskładnikowego (alternatywne dla SMS-ów) wykorzystują wygenerowane programowo jednorazowe hasło, zwane również TOTP (z ang. Time-based One-time Password).

Zanim zorientowano się, że niektóre z metod 2FA nie są w 100% odporne na ataki, to już pracowano nad ulepszonym, otwartym standardem, czyli FIDO U2F (bazującym na kryptografii klucza publicznego) oraz późniejszego FIDO2 (integrującego dodatkowo lokalne urządzenia uwierzytelniające). Prace nad standardem logowania FIDO U2F zostały rozpoczęte przez Google oraz firmę Yubico — producenta sprzętowych kluczy bezpieczeństwa, a następnie rozwijane przez konsorcjum setek firm z branży technologicznej o nazwie FIDO Alliance (https://fidoalliance.org), stąd właśnie często można znaleźć zapis FIDO U2F albo FIDO2.

Mając zgodny ze standardem FIDO klucz bezpieczeństwa, który np. wspiera technologię bezprzewodowej komunikacji NFC na bliską odległość, można logować się do internetowych usług tak samo, jak na komputerze:

Takie rozwiązanie do bezpiecznego logowania pomyślnie wdrożono na bardzo dużą skalę np. przez rząd Wielkiej Brytanii, a także Turcji, firmę Canoncial, liczne banki zagraniczne, a nawet Departament Obrony USA.

Protokół U2F wspierają m.in. Amazon w swojej usłudze AWS, Microsoft w produktach dla firm, giełda kryptowalut BitBay, liczne systemy CMS, dostawcy usług bezpieczeństwa w modelu SaaS, platformy społecznościowe, menadżery haseł i wiele więcej. Pełna lista producentów, którzy zintegrowali swoje rozwiązania z FIDO jest dostępna tutaj.

Metoda uwierzytelnienia z pomocą sprzętowego tokenu gwarantuje jeden z najbezpieczniejszych sposobów logowania się do serwisów internetowych, serwerów, systemów domowych Windows i serwerów produkcyjnych. Od niedawna oficjalne wsparcie dla FIDO oferuje też OpenSSH w wersji 8.2.

Polacy konsolidują dostępne sposoby logowania wieloskładnikowego

Pracownicy w organizacjach, prywatnie lub z polecenia służbowego, nieczęsto wykorzystują bezpieczne metody logowania do firmowych zasobów IT. Problem w tym, że trudno zapanować nad wszystkimi ludźmi. Dochodzi wówczas do fragmentacji, rozproszenia haseł i loginów przypadających na jednego pracownika. Jeszcze trudniej jest wymusić na ludziach by stosowali się do polityki używania co najmniej jednorazowego hasła wygenerowanego przez smartfon w aplikacji FreeOTP, Microsoft Authenticator, Duo Security lub innej.

Korzystanie z 2FA jest znacznie bezpieczniejsze niż bazowanie na samym loginie i haśle. Dodatkowo katastrofalna w skutkach jest sytuacja, jeżeli zasób internetowy wystawiony do Internetu nie jest zabezpieczony przynajmniej drugim składnikiem bazującym na TOTP — a najlepiej, gdyby logowanie do zasobu było zgodne ze standardem FIDO.

Implementacja takiego zabezpieczenia może być kosztowna i skomplikowana, a często wręcz niemożliwa, jeżeli aplikacja ma zamknięty kod lub programem zarządza zewnętrzna firma. I tu właśnie z pomocą przychodzi Secfense.

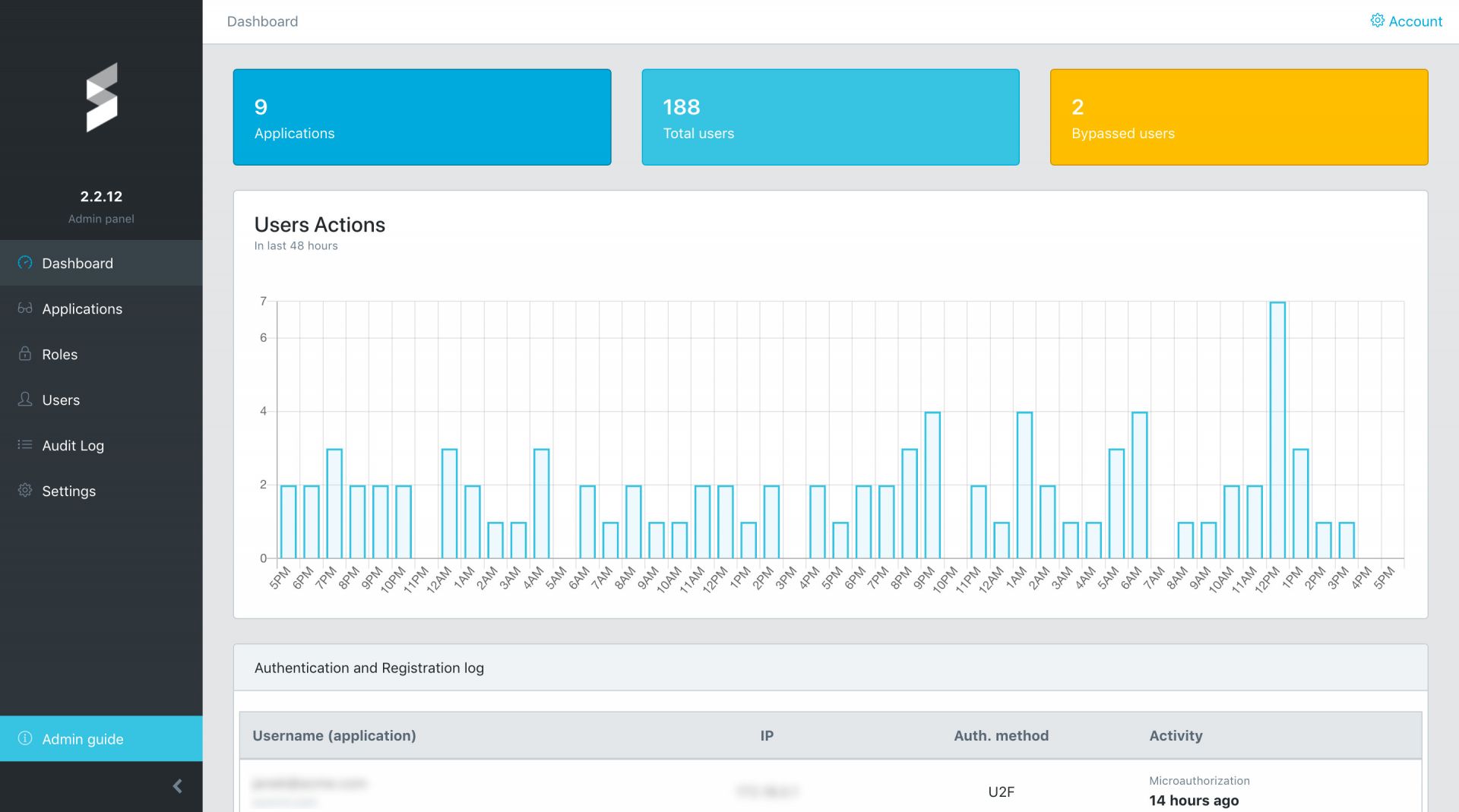

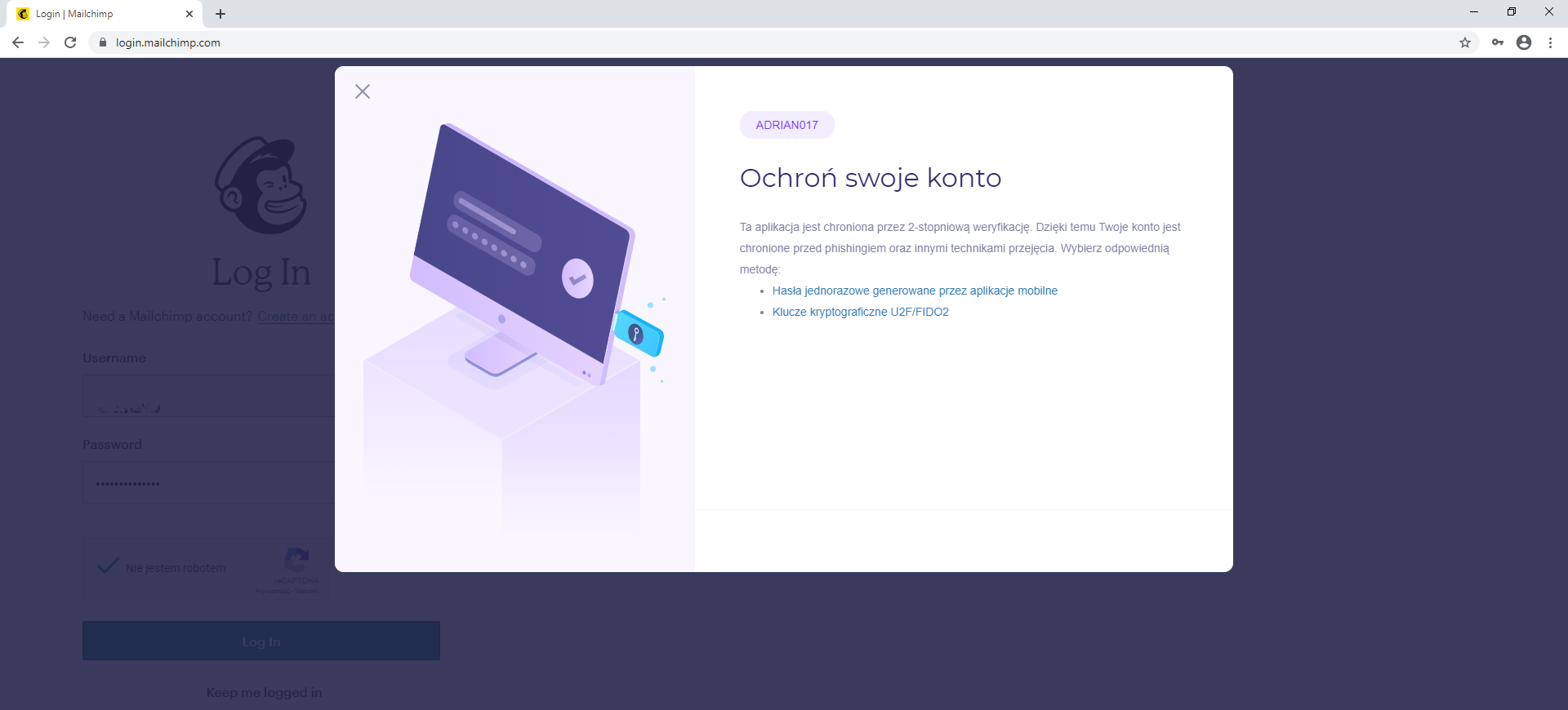

Wdrożenie rozwiązania Secfense User Access Security Broker w infrastrukturze organizacji powoduje, że aplikacja internetowa lub usługa online, która jest dostępna przez przeglądarkę, nie musi mieć wdrożonego logowania dwuskładnikowego. Tym właśnie jest Secfense, czyli łącznikiem dostępnych technologii autoryzacji użytkowników bez wpływu na działanie aplikacji zewnętrznych.

Secfense wspiera wszystkie dostępne standardy wieloskładnikowego uwierzytelnienia. Niezależnie więc czy firma decyduje się na wykorzystanie OTP/TOTP, kluczy kryptograficznych pracujących w standardzie FIDO (Yubikey, Google Titan Security Key, Nitrokey, inne), czy metody uwierzytelnienia FIDO2 bazującej na lokalnych autentykatorach, każda z metod dostępnych na rynku może być doprowadzona przez Secfense do dowolnej aplikacji wewnątrz organizacji.

Secfense jest pośrednikiem w zastosowaniu i wymuszeniu na pracownikach silnego, dwuskładnikowego uwierzytelnienia. Produkt może zabezpieczyć dostęp do aplikacji tam, gdzie implementacja 2FA tradycyjnymi sposobami jest zbyt kosztowna lub niemożliwa. Secfense doskonale nadaje się do zabezpieczenia np. systemów sterowania PLC i systemów przemysłowych SCADA w polskich fabrykach, które nie są przygotowane na nowoczesną cyberwojnę.

Wdrożenie Secfense przynosi wiele korzyści każdej organizacji:

- zabezpiecza dostęp do zasobu lub panelu sterowania przed osobami postronnymi (chroni przed atakami typu phishing, MITM i kradzieżą sesji)

- monitoruje, rejestruje i nagrywa sesję użytkownika (zwiększa transparentność i ułatwia wykrycie ataku od wewnątrz)

- daje administratorowi swobodę w wyborze metody silnego uwierzytelnienia, jak również określenia polityki logowania

Przykładem wdrożenia Secfense jest implementacja produktu w dużej spółce transportu kolejowego. Celem, który chciał osiągnąć klient, było zbudowanie wirtualnej warstwy ochrony użytkowników aplikacji oraz urządzeń infrastruktury IT, w której możliwe jest zaimplementowanie dowolnego składnika silnego uwierzytelniania. Efektem było:

- obniżenie kosztów integracji 2FA z aplikacjami

- możliwość implementacji 2FA w miejscach, gdzie nie było możliwości ingerencji w kod aplikacji, firmware urządzeń lub powodowało to duże koszty

- możliwość szybkiej implementacji 2FA i szybkiej zmiany 2FA w kontekście dowolnych web-aplikacji bez zaangażowania programistów

- centralne zarządzanie metodami bezpieczeństwa użytkowników i składnikami 2FA w kontekście aplikacji webowych.

Aplikacje oraz infrastruktura klienta z powyższego przykładu zlokalizowana jest w dwóch równoległych ośrodkach centrum danych. Przy wdrożeniu Secfense duży nacisk został położony na wysoką dostępność systemu i dostęp do chronionych aplikacji.

Dlaczego warto używać Secfense?

Wzrost ilości usług internetowych wymaga od ludzi zakładania coraz większej ilości kont online. Nad hasłami i loginami trzeba jakoś zapanować. Powoduje to, że pracownik musi zapisywać zbyt wiele poświadczeń, co toruje drogę niebezpiecznemu nawykowi: stosowaniu tych samych haseł. Hakerzy uwielbiają ten trend, ponieważ jeżeli nazwa użytkownika i hasło zostaną przechwycone z jednego wycieku, to jest wysoce bardzo prawdopodobne, że te same poświadczenia użyto do założenia innych kont.

Menadżer haseł to obligatoryjne minimum, ale teoria i praktyka często mijają się po drodze. Firma Yubico opublikowała raport dotyczący zarządzania hasłami w organizacjach. Główne wnioski z raportu nie napawają optymizmem (w ankiecie wzięło udział 2507 specjalistów ds. bezpieczeństwa z Australii, Francji, Niemiec, Szwecji, Wielkiej Brytanii i Stanów Zjednoczonych, a także 563 indywidualnych użytkowników).

W kwestii uświadamiania ryzyka nadal jest wiele do zrobienia — zarówno specjaliści IT, jak i osoby prywatne zakorzenione mają niedobre praktyki zarządzania hasłami. Według badania wielu specjalistów nawet nie korzysta z uwierzytelnienia dwuskładnikowego (2FA):

- 50% specjalistów i 39% indywidualnych użytkowników loguje się do prywatnych serwisów w miejscu pracy za pomocą swoich prywatnych haseł.

- 59% specjalistów twierdzi, że polityka zarządzania hasłami w ich organizacji polega na ludzkiej pamięci (brak menadżerów haseł!).

- Mniej niż połowa (46%) specjalistów IT twierdzi, że w ich firmach wymaga się korzystania z 2FA, aby uzyskać dostęp do kont firmowych.

- 62% respondentów nie podejmuje niezbędnych kroków w celu ochrony informacji na urządzeniach mobilnych.

- 37% organizacji, które wdrażają 2FA w celu zabezpieczenia kont firmowych polega na aplikacjach do mobilnego uwierzytelniania, a 28% na kodach SMS.

- 23% osób uważa, że metody uwierzytelniania za pomocą SMS-ów lub aplikacji mobilnych 2FA są bardzo niewygodne.

- 56% osób korzystających z urządzenia mobilnego w celu uzyskania dostępu do zasobów związanych z pracą nie korzysta z 2FA.

Okazuje się, że pracownicy IT, którzy są uznawani za „specjalistów” nie korzystają z bezpiecznej metody logowania jaką gwarantują sprzętowe tokeny. Zaświadcza to o niedużej świadomości zarządzania hasłami, braku wiedzy o atakach przechwytujących logowanie 2FA oraz o niedostatecznej znajomości zalet kluczy, które znacząco ułatwiają logowanie i robią to BARDZO bezpiecznie.

Jedynym sensownym rozwiązaniem do wdrożenia w celu naprawienia tej sytuacji może być produkt Secfense, który za pracownika podwyższa standard bezpiecznego logowania — ze zwykłego loginu i hasła do co najmniej dwuskładnikowego logowania (2FA), w tym do najbezpieczniejszych obecnie kluczy i wbudowanych autentykatorów zgodnych ze standardem FIDO2.

Co potrafi Secfense? Jak jest zbudowany?

Produkt Secfense został zaprojektowany przez krakowski startup. Firma prowadzona przez Marcina Szarego i Tomasza Kowalskiego oferuje rozwiązanie pomagające chronić użytkowników końcowych, wprowadzając dowolną metodę uwierzytelniania dwuskładnikowego do web-aplikacji bez zmiany jej kodu lub bazy danych — w ciągu kilku minut, a nie tygodni.

W jednej skrzynce Secfense konsoliduje znane metody uwierzytelniania. Rozwiązanie działa jako reverse proxy, które znajduje się pomiędzy dowolną aplikacją a użytkownikiem. Uczy się wzorców ruchu związanych z uwierzytelnianiem i odpowiednio wymusza metodę logowania ustawioną przez administratora.

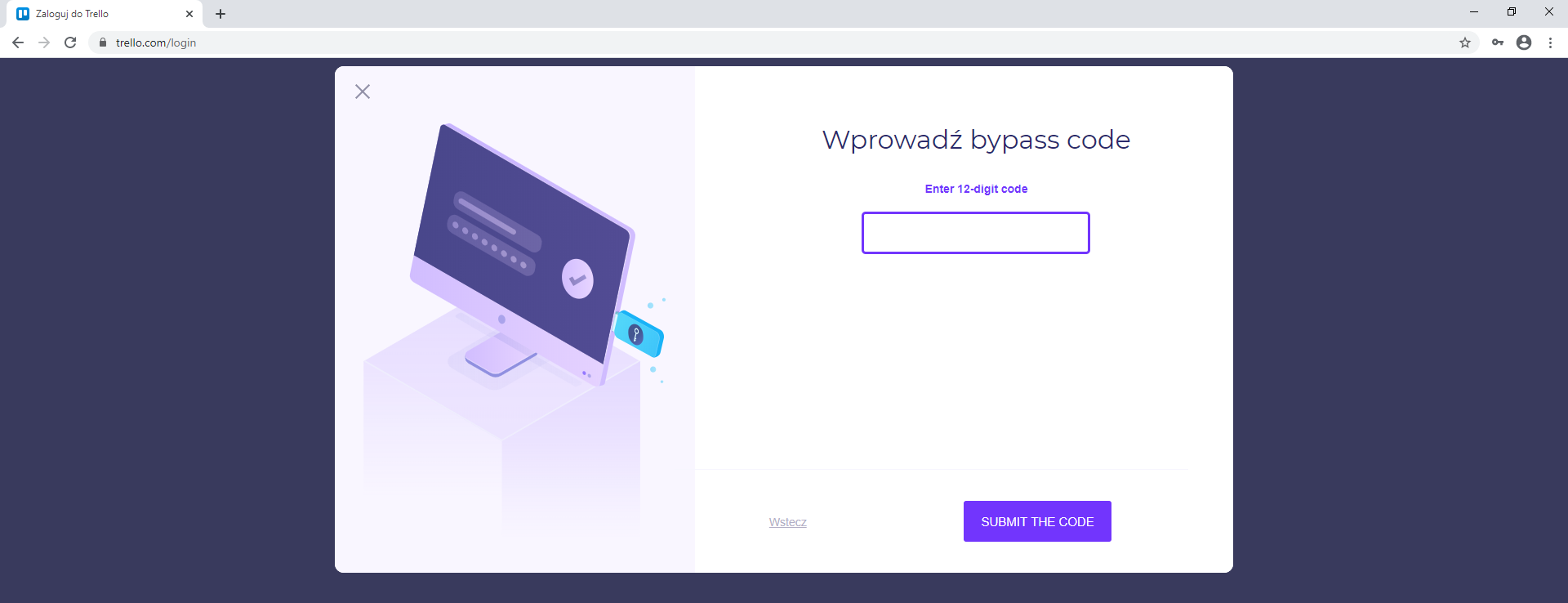

Secfense nie koliduje z żadną aplikacją znajdującą się w kontenerze, publicznej chmurze lub centrum danych. Wewnętrzna aplikacja lub publiczny zasób internetowy nawet nie musi posiadać implementacji 2FA. Produkt Secfense tworzy warstwę z komunikatem o konieczności zalogowania.

Jeżeli Secfense jest czymś w rodzaju zabezpieczenia, to czy może zastąpić VPN w organizacji?

VPN chroniony wyłącznie hasłem nie jest bezpieczny. Trudno też przesądzać, aby zgodnie z modelem zero-trust nikt obcy nie znajdował się w sieci organizacji. Zamiast tego lepiej wdrożyć silne uwierzytelnienie. Secfense nie musi zastępować VPN, ponieważ może wspomóc logowanie poprzez SSL-VPN, ustanawiając dodatkową warstwę bezpieczeństwa. Produkt nie dopuści nieuprawnionych użytkowników do zasobu IT.

Secfense nie przechowuje haseł i ich nie przetwarza w żaden sposób. Uwierzytelnienie aplikacji docelowej pozostaje niezmienione. Rozwiązanie po prostu dodaje kolejną warstwę logowania bazując na kodach TOTP lub kryptografii asymetrycznej.

Logowanie do portali internetowych ze wsparciem metod opartych na standardzie FIDO jest najbezpieczniejszą obecnie metodą. Bezpieczeństwo logowania za pomocą tej metody można zawęzić do opisu w jednym zdaniu. Jeżeli haker nie ma fizycznego dostępu do klucza, to technicznie nie będzie mógł zalogować się — nawet gdyby znał login i hasło. Na protokół U2F nie zadziałają ataki znane z obchodzenia zabezpieczeń 2FA.

Konkretna sytuacja: co jeżeli firmowa aplikacja albo panel sterowania ważnym elementem infrastruktury IT nie może być zintegrowany z technologią 2FA / FIDO? Nic nie szkodzi. Właśnie to robi Secfense — zabezpiecza zasób IT wspieranymi przez swojego producenta sposobami uwierzytelniania.

Zalety rozwiązania Secfense

Używanie two factor authentication nie gwarantuje bezpieczeństwa konta online, ale znacząco utrudnia atakującym dostanie się do aplikacji. Warto używać 2FA choćby ze względu na programowy token TOTP, który pracownik zawsze nosi przy sobie, czyli smartfon z odpowiednią aplikacją. Obecnie najwyższe bezpieczeństwo gwarantuje klucz sprzętowy, dlatego Secfense nie stoi na przeszkodzie używania jakiegokolwiek rozwiązania do logowania. Wręcz przeciwnie, ponieważ Secfense:

1. Współpracuje z dowolną aplikacją do weryfikacji dwuetapowej.

2. Działa z dowolnym kluczem bezpieczeństwa zgodnym ze standardem FIDO.

3. Uodparnia organizację na całą gamę ataków opartych o phishing m.in. client domain hooking.

4. Potrafi wymusić politykę zarządzania dostępu niezależnie od usługi internetowej lub web-aplikacji.

5. Implementuje 2FA tam, gdzie taka metoda logowania nie jest obecnie możliwa (np. panele administracyjne i systemy legacy).

6. Może monitorować i nagrywać każde zalogowanie, co zwiększa transparentność i utrudnia ataki z wewnątrz organizacji (przeciwdziała pracownikom działającym na rzecz konkurencji).

7. Nie przechowuje i nie przetwarza żadnych haseł użytkownika.

8. Nie przekazuje żadnych informacji do producenta.

9. Oferuje tzw. mikro-autoryzacje, które mają na celu dodanie kolejnego kroku autoryzacji tam, gdzie jest to konieczne. Przykładem mikro-autoryzacji są:

- Inżynier Google naciskający przycisk klucza U2F, wysyłając porcję kodu do produkcji (eliminacja ryzyka ataku man-in-the-middle).

- Pracownik sprzedaży rejestrujący każde działanie (eliminacja kradzieży danych przez nieuczciwych pracowników).

- Recepcjonistka w szpitalu mająca na co dzień dostęp do bardzo wrażliwych danych (potencjalnie łatwy punkt do zaatakowania przez niską świadomość bezpieczeństwa IT).

10. Producent może wdrożyć na zamówienie dowolną metodę (U2F, OTP, biometria, rozpoznawanie twarzy) dla dowolnej aplikacji bez programowania i ingerencji w kod.

Za przygotowanie recenzji nie wzięliśmy wynagrodzenia od firmy Secfense. Uważamy, że jest to bardzo dobry (w dodatku polski produkt), który sporo wnosi do świata bezpieczeństwa. Z tego powodu wystawiamy rekomendację „AVLab Recommended” i zachęcamy biznesowych Czytelników do przetestowania pełnej wersji Secfense, która całkowicie nie ma wpływu na infrastrukturę IT.

Czy ten artykuł był pomocny?

Oceniono: 0 razy