W ostatnich tygodniach przestępcy z ugrupowania Akira skutecznie zaatakowali bank w Południowej Afryce, a od początku kwietnia 2023 roku nawet kilkadziesiąt innych organizacji. Wyspecjalizowali się w dobieraniu ofiar z zaplecza biznesowego – atakują nieodpowiednio zabezpieczone konfiguracje systemów wirtualnych oraz serwerowe środowiska, wykorzystują luki w niezaktualizowanych rozwiązaniach do wirtualizacji np. Vmware ESXI.

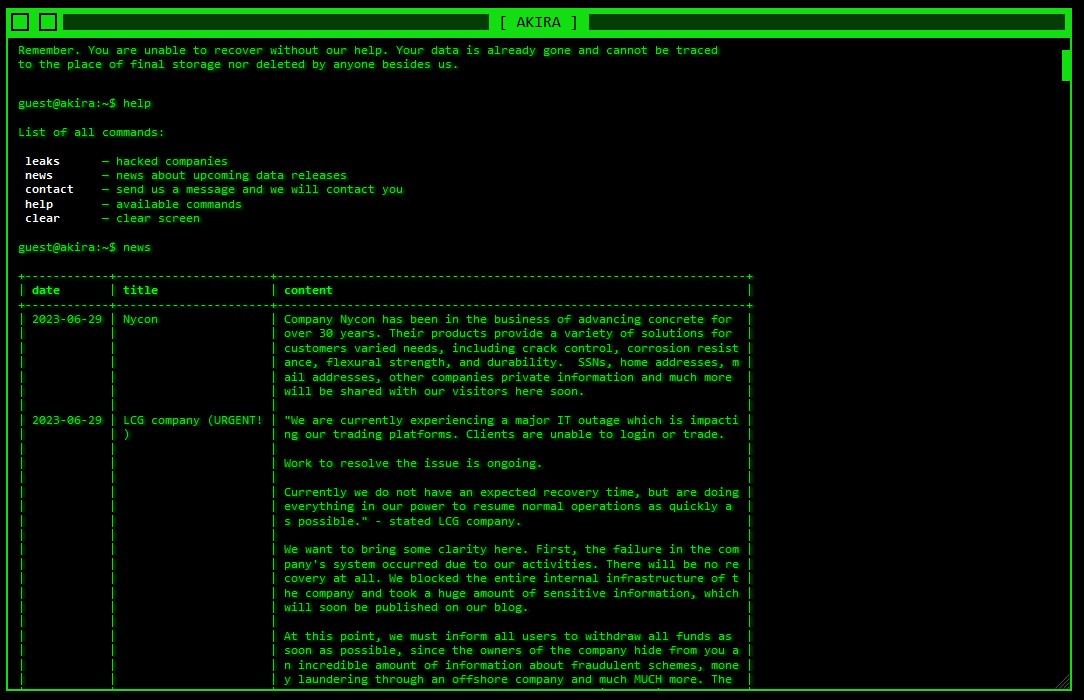

Użyj przeglądarki do sieci Tor, aby odwiedzić stronę przestępców:

akiral2iz6a7qgd3ayp3l6yub7xx2uep76idk3u2kollpj5z3z636bad[.]onion

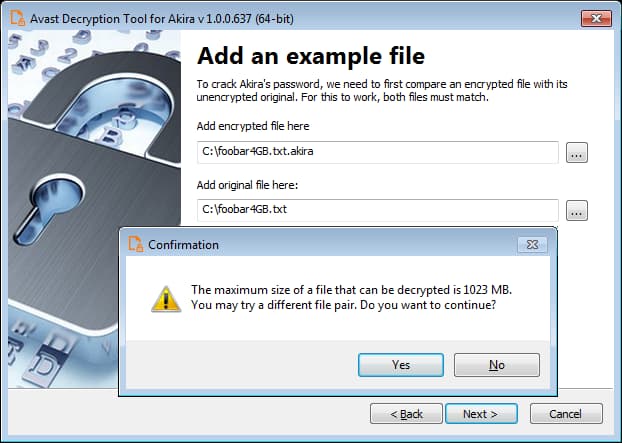

Firma Avast opublikowała analizę techniczną oraz dekryptor dla zaszyfrowanych plików tym rodzajem ransomware. Nie ma się co dziwić, że odszyfrowanie nie było możliwe w „normalny” sposób, ponieważ ransomware Akira używa szyfrowania symetrycznego i asymetrycznego: pliki są szyfrowane symetrycznie algorytmem Chacha 2008, a klucz deszyfrujący jest szyfrowany asymetrycznie RSA 4096 bitów.

Przy czym co bardzo istotne, jak podaje Avast:

Klucz symetryczny jest szyfrowany za pomocą szyfru RSA-4096 i dołączany do końca zaszyfrowanego pliku. Klucz publiczny jest zakodowany na stałe w pliku binarnym ransomware i różni się w zależności od próbki.

Następujące rozszerzenia są szyfrowane:

.exe

.dll

.lnk

.sys

.msi

Z kolei te katalogi są ignorowane:

winnt (to jest katalog z Windows 2000!)

temp

thumb

$Recycle.Bin

$RECYCLE.BIN

System Volume Information

Boot

Windows

Trend Micro

Dekryptor możesz pobrać bezpośrednio z linku poniżej albo ze strony firmy Avast:

https://files.avast.com/files/decryptor/avast_decryptor_akira64.exe

https://files.avast.com/files/decryptor/avast_decryptor_akira.exe

Czy ten artykuł był pomocny?

Oceniono: 0 razy