Nieczęsto zdarza się, aby niezależne od systemu operacyjnego oprogramowanie zawierało tak pokaźną ilość podatności. Łącznie eksperci oraz wyspecjalizowane firmy z branży zabezpieczeń zgłosili 86 podatności. Wszystkie z nich wymienione są w biuletynie poświęconym bezpieczeństwu. Najwięcej luk, bo aż 35, znaleźli badacze z Check Point.

Podatne są produkty do przeglądania i edycji plików PDF: Acrobat DC i Acrobat Reader dla Windows i macOS. Luki mogą zezwolić osobie atakującej na zdalne wykonanie niepożądanego kodu w systemie. Nakłaniając ofiarę do otwarcia specjalnie spreparowanego dokumentu — w przeglądarce lub w systemie — osoba atakująca zdalnie może wykorzystać lukę w celu wykonania niepożądanego kodu w kontekście bieżącego użytkownika.

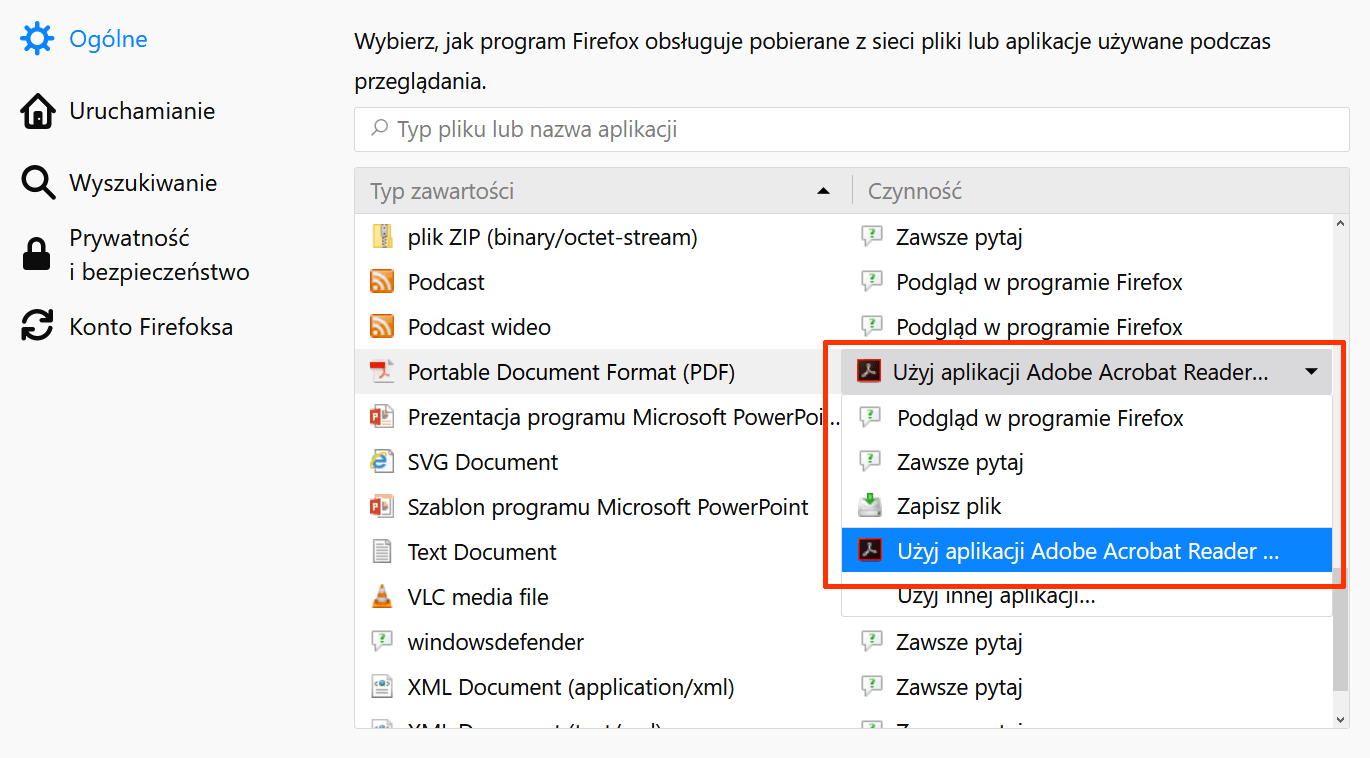

Bardzo ważne są domyślne ustawienia dla przeglądarek. Jeśli korzystacie z natywnego czytnika plików PDF, to teoretycznie nic wam nie zagraża. Natomiast, gdy wykorzystujecie zainstalowany program Adobe do otwierania plików PDF w przeglądarce, to złośliwy kod w połączeniu z exploitem na przeglądarkę, może być uruchomiony bez zapisywania dokumentu na dysku.

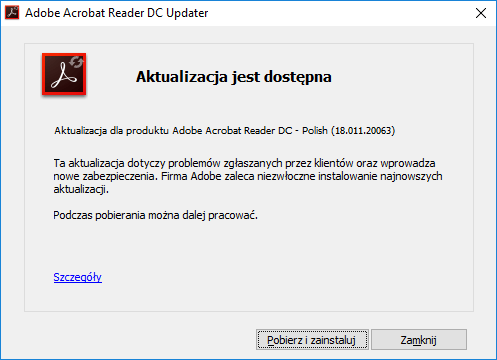

Według przyznanej oceny na podstawie międzynarodowego standardu CVSS (Common Vulnerability Scoring System) oceny ryzyka wszystkie luki otrzymały ocenę od 5.5 to 7.8 (na 10 możliwych). To bardzo dużo. Dlatego, jeśli macie taką możliwość przyjrzyjcie się zainstalowanym programom na komputerach mniej technicznych użytkowników i zaktualizujcie im wszystkie aplikacje. Nie tylko czytniki plików PDF.

Jak chronić się przed exploitami?

Ataki wykorzystujące exploity, a już w szczególności exploity 0-day są prawdopodobnie najtrudniejsze do wykrycia ze wszystkich rodzajów ataków. Uruchomiony złośliwy plik lub odwiedzona strona internetowa, która będzie uzbrojona w zestaw explitów, nie dadzą żadnych oznak infekcji. Zaktualizowane programy, system operacyjny i rozszerzenia dla przeglądarek owszem zapobiegają wykorzystaniu exploitów, lecz wyłącznie tych znanych. Exploity 0-day bez problemu będą mogły spowodować straty w domowym budżecie lub wpłynąć na bezpieczeństwo w kontekście utraty poufnych danych. A ile są warte exploity dowiecie się ze strony firmy Zerodium, która zajmuje się ich skupowaniem.

Do ochrony przed exploitami szczególnie tymi nieznanymi rekomendujemy oprogramowanie, które jest wyposażone w piaskownicę (np. Comodo Cloud Antivirus i Comodo Internet Security), a także komercyjne antywirusy z modułami do ochrony przed exploitami i modułami wykrywającymi ataki na wczesnym etapie.

Pamiętajcie, że złośliwy kod zanim zostanie dostarczony do systemu, musi pokonać zabezpieczenia skanerów poczty, skanerów stron WWW, a przede wszystkim zapór sieciowych wyposażonych w modułu wykrywania i blokowania ataków — szukajcie właśnie takich programów do ochrony komputerów. Ze swojej strony możemy wskazać kilku polskich i zagranicznych producentów antywirusów, a także producentów rozwiązań o nowoczesnym podejściu do ochrony. Aby nie faworyzować żadnego z nich (ponieważ uważamy, że każdy producent z wymienionych ma w swoim oprogramowaniu wady oraz zalety) posortowaliśmy ich alfabetycznie: Arcabit, Bitdefender, Check Point (Zone Alarm), Comodo, Eset, F-Secure, G Data, Kaspersky Lab, Malwarebytes, mks_vir, Quick Heal, SecureAPlus, Sophos, SpyShelter, Symantec, Trend Micro, TrustPort i VoodooShield.

Dysponując topowym programem od jednego z producentów jesteśmy w stanie tak skonfigurować zabezpieczenia, że użytkownik komputera mógłby czuć się całkowicie bezpiecznym — oczywiście przy zachowaniu podstawowych środków ostrożności.

Więcej informacji o sposobach zabezpieczania podajemy w praktycznym poradniku utwardzania systemu Windows, a także w poradniku polecanych darmowych antywirusach od redakcji AVLab. Wybierając bezpłatne rozwiązanie, musicie znać mocne i słabe strony tych produktów. Większość z nich nie chroni przed exploitami, ale wśród nich znajdują się perełki takie jak Comodo, SecureAPlus oraz VoodooShield.

Aby lepiej zrozumieć sposoby wykorzystywania luk w oprogramowaniu, polecamy zapoznanie się z testem sprawdzającym ochronę przed atakami drive-by download, który szczegółowo wyjaśnia metody działania exploitów. Uzupełnieniem wiedzy o exploitach jest nasz artykuł pt. „Luki w oprogramowaniu i systemach — czyli rzecz o handlowaniu exploitami”

Czy ten artykuł był pomocny?

Oceniono: 0 razy