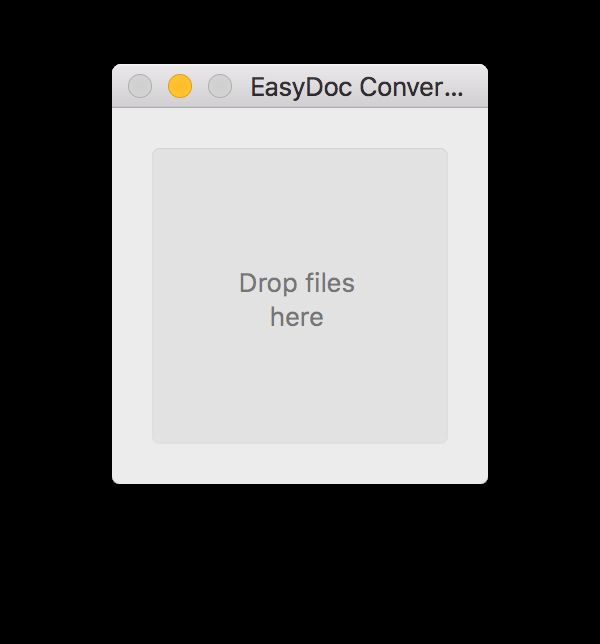

Eksperci z firmy Bitdefender wykryli szkodliwe oprogramowanie dla Maków podszywające się pod konwerter aplikacji EasyDoc Converter. Program dostępny jest do pobrania na renomowanych witrynach internetowych.

Aplikacja imituje funkcjonalność “przeciągnij i upuść” — szybką i łatwą konwersję bez wskazywania pliku źródłowego i docelowego, jednak w rzeczywistości pobiera złośliwy skrypt, który uruchamia bez wiedzy użytkownika. Backdoor wykrywany przez antywirusa Bitdefender Antivirus for Mac identyfikowany jest jako Backdoor.MAC.Eleanor. Zainstalowany w systemie pozwala napastnikom na uzyskanie kontroli nad urządzeniem, w tym daje funkcjonalność menadżera plików (dodawania, usuwania, pobierania, modyfikowania), umożliwia wydawanie zdalnych poleceń za pośrednictwem powłoki shell oraz wykonywanie skryptów PHP, Perl, Python, Ruby, Java, C. Jeden z komponentów wirusa pozwala robić zdjęcia oraz nagrywać filmy z wbudowanej kamery.

Kiedy aplikacja zostanie zainstalowana w systemie backdoor adaptuje trzy złośliwe komponenty:

1. Tor Hidden Service: ustanawia połączenie ofiara-atakujący

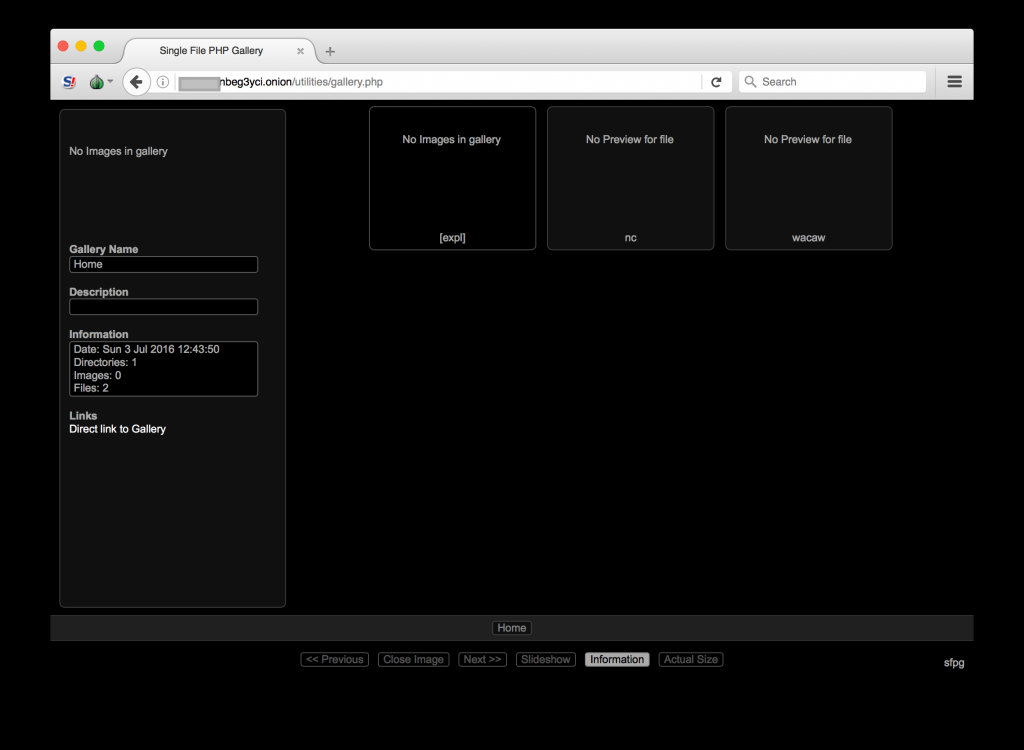

2. Web Service(PHP): daje zdalny dostęp do zainfekowanego komputera za pośrednictwem sieci Tor

3. PasteBin Agent: tworzy unikalny adres, dzięki któremu napastnik uzyskuje m.in dostęp do powłoki shell. Zaszyfrowane adresy (RSA + base64) w domenie .onion to ID każdego zainfekowanego Maka, które zapisywane są na portalu pastebin.com

Wirus po uruchomieniu sprawdza także, czy w systemie zainstalowane jest oprogramowywanie Little Snitch służące do kontrolowania prywatnych danych wysyłanych do sieci.

Każdy komponent odpowiada za inny aspekt wirusa:

Usługa Tor Hidden odpowiedzialna jest za uruchomienie ukrytej usługi HTTP w sieci Tor, dzięki której wirus może korzystać z drugiego komponentu — Web Service. “Cebulowy Internet” umożliwia napastnikom ukrywanie swojej lokalizacji i różnego rodzaju usług, które zostaną unieruchomione na komputerze ofiary (np. złośliwa strona WWW). Zarówno napastnicy, jak i zainfekowany komputer mogą łączyć się ze sobą nie znając własnej tożsamości sieciowej.

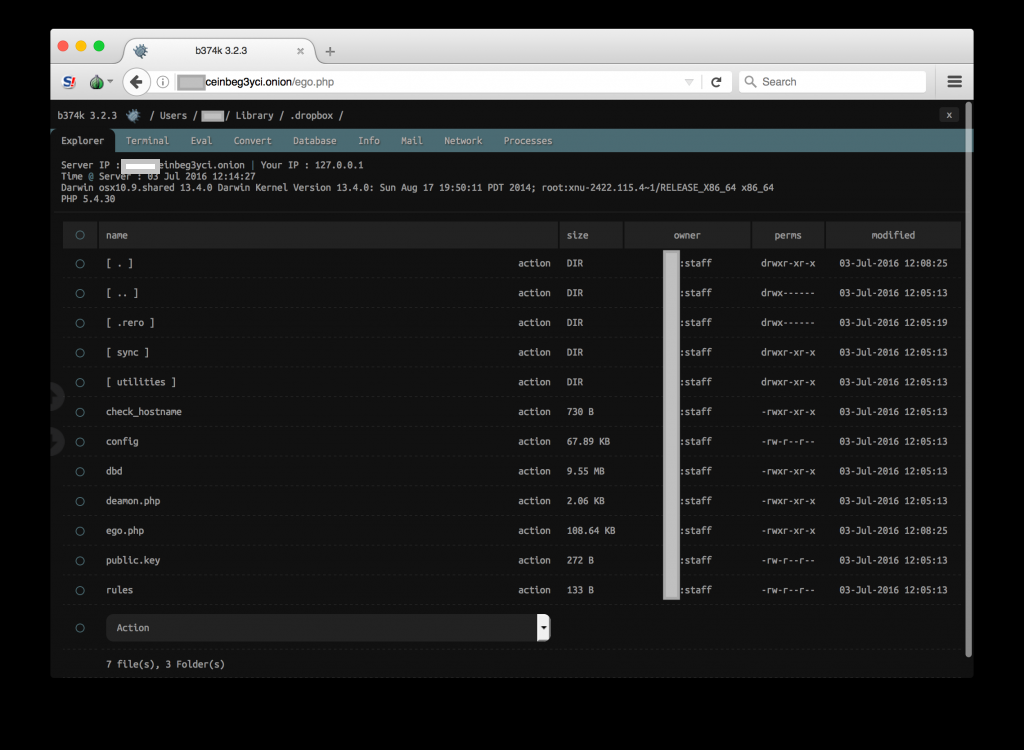

Kiedy komponent Web Service jest uruchomiony generowana jest niepowtarzalna para kluczy (publiczny i prywatny), które zlokalizowane są w pliku “private_key”. Klucze niezbędne są do szyfrowania adresów URL z domeną .onion (RSA + base64), które pozwalają stworzyć listę unikalnych zainfekowanych komputerów. Adresy URL pozwalające kontrolować zainfekowane maszyny umieszczane są w serwisie pastebin.com. Tworzony jest także plik “hostname”, który zawiera podsumowanie informacji o urządzeniu ofiary oraz o kluczu publicznym. Atakujący wykorzystując te dane uzyskuje kontrolę nad urządzeniem z wykorzystaniem komponentu backdoora — Web Service (PHP), internetowego interfejsu który “wystawiony jest na zewnątrz” w sieci Tor z zainfekowanego komputera.

Napastnik po uwierzytelnieniu się (hasło zahardkodowane jest w pliku ego.php) uzyskuje dostęp do panelu, z którego ma możliwość:

- Przeglądania, edytowania, zmiany nazw, usuwania, przesyłania, pobierania plików i archiwów

- Wykonywania zdalnych poleceń

- Uruchamiania skryptów napisanych w PHP, Perl, Python, Ruby, Java, C

- Czytania listy procesów i aplikacji działających w systemie

- Wysyłania wiadomości e-mail z załącznikami

- Administrowania bazami danych

- Tworzenia reguł przychodzących — otwierania portów

- Generowania pakietów

Mam Maka, co robić? Jak się chronić?

Backdoor wykrywany przez firmę Bitdefender jest szczególnie niebezpieczny. Jest trudny do wykrycia i daje atakującemu pełną kontrolę nad zainfekowanym systemem. Oczywiście aplikacja nie jest podpisana cyfrowo przez firmę Apple. Nie znajduje się oficjalnym repozytorium, dlatego ze względów bezpieczeństwa radzimy, by korzystać z App Store.

Wirusy na Maka nie istnieją? Po raz kolejny ta teoria nie ma potwierdzenia w praktyce. Z tego też powodu wszystkim czytelnikom polecamy test antywirusa Bitdefender Antivirus for Mac, który pokazuje skuteczność ochrony w starciu z najpopularniejszymi szkodnikami dla tego systemu.

Czy ten artykuł był pomocny?

Oceniono: 0 razy