Po przeczytaniu tego artykułu zapoznasz się z profilem polskiej firmy Cyberus Labs oraz ich systemem Cyberus Key — systemem, który jak przystało na rozwiązanie z XXI wieku, podczas operacji uwierzytelniania tożsamości całkowicie rezygnuje z tradycyjnych loginów i haseł.

Uwierzytelnienie (ang. authentication), błędnie nazywane autentykacją i często niepoprawnie kojarzone z autoryzacją (ang. authorization), polega na sprawdzeniu poświadczeń logowania, czy dana tożsamość pasuje do tej zapisanej w systemie operatora.

Uwierzytelnianie otacza internautów ze wszystkich stron, jednakże od technicznej strony jest to proces zupełnie transparentny. Portale społecznościowe, dyski online, fora internetowe, gry online, bazy danych i właściwie wszystkie aplikacje bądź usługi, dopuszczą użytkownika do wewnętrznego systemu tylko wtedy, jeżeli wprowadzona tożsamość będzie odpowiadać wcześniej zdefiniowanemu loginowi — i czasami dodatkowo (dla większego bezpieczeństwa) — uwierzytelnienie potwierdzane jest drugim składnikiem, tj. kodem jednorazowym, aplikacją na telefonie lub kluczem bezpieczeństwa.

Uwierzytelnienie a autoryzacja

Uwierzytelnienie sprawdza poprawność loginu i hasła tym odpowiadającym w systemie. Z kolei autoryzacja polega na weryfikacji kontroli dostępu np. do przeglądania, edytowania, usuwania, tworzenia treści i wykonywania transakcji już po zalogowaniu.

Innymi słowy autoryzacja odnosi się do reguł, które określają, kto i co może robić w systemie (np. wykonywać przelew lub realizować zakupy). Reguła zdefiniowana przez operatora (np. w banku) musi być potwierdzona dodatkową autoryzacją tj. unikatowym hasłem SMS, kodem z aplikacji Blik lub tymczasowym numerem token.

W zeszłym roku tylko w USA doszło do wycieku 20 milionów haseł i danych osobowych 20 milionów pracowników federalnych (z czego ponad 5 milionów to były dane biometryczne, które należały między innymi do tajnych agentów). Hasło można zmienić, ale biometryki już nie. Zabezpieczenia, które są obecnie wykorzystywane do uwierzytelnienia nie zapewniają 100% bezpieczeństwa. To nieustanna walka z wiatrakami. Przekonały się o tym firmy, które doświadczyły cyberataków lub wewnętrznej ingerencji pracownika w poufne dane.

Cyberus Key – bezhasłowy system logowania

Po zaprezentowaniu nam systemu Cyberus Key przez firmę Cyberus Labs, jesteśmy przekonani, że rozwiązanie potrafi zapobiec incydentom kradzieży danych. Jest też uniwersale, ponieważ może być dostosowane do wymagań operatora. Jednak najbardziej interesujące jest bezpieczeństwo, w tym odporność na ataki przechwytujące jednorazowe hasła SMS, ataki phishingowe, kradzieże informacji zarejestrowanych użytkowników i wiele innych.

Przedsiębiorstwo bądź instytucja, która zdecyduje się wdrożyć technologię opracowaną przez Cyberus Labs i zastąpi starą metodę potwierdzenia operacji za pomocą SMS-ów, nową metodą, zyska odporność na współczesne ataki. Bezpieczeństwo użytkowników i transakcji online nie zostaną naruszone nawet wtedy, kiedy smartfon zostanie zainfekowany trojanem bankowym. SMS nie był projektowany z myślą o bezpieczeństwie. Cyberus Key już tak.

System Cyberus Key nadaje się do wykorzystania w kontroli dostępu do danych pacjentów, autoryzowaniu sterowania systemami przemysłowymi, wyeliminowania zagrożenia atakami phishingowymi, kontroli dostępu do sieci IoT i wielu innych. Branża e-commerce, fintech, przemysłowa, wojskowa i rządowa, to potencjalni partnerzy krakowskiej firmy Cyberus Labs.

Bezhasłowy system Cyberus Key jest odpowiedzią polskich inżynierów na zwielokrotnione w ostatnich latach kradzieże tożsamości, phishingowe ataki na użytkowników, a także przejmowanie kontroli nad autonomicznymi samochodami, w tym urządzeniami IoT, które współtworzą ogromne botnety. Mówiąc wprost Cyberus Key nadaje się wszędzie tam, gdzie są realizowane transakcje pomiędzy podmiotami gospodarczymi.

Cyberus Key zrewolucjonizuje uwierzytelnianie

Cyberus Key to bezhasłowy system logowania, ale i wieloczynnikowa, łatwa i bezpieczna platforma uwierzytelniania użytkowników. Cyberusowi przyświecał cel wyeliminowania źródła cyberzagrożeń, a nie reagowaniu na nie już po fakcie.

Firma Cyberus Labs ma siedzibę w Krakowie. Tutaj pracuje grupa specjalistów, która jest odpowiedzialna za rozwój produktu. Kilku pracowników także jest zatrudnionych w innych częściach Polski oraz w Dolinie Krzemowej. Krakowskim startupem Cyberus Labs kierują trzy osoby:

- George Slawek (CEO), który posiada duże doświadczenie w pracy dla branży finansowej oraz technologicznej.

- Jacek Wolosewicz (CTO) jest mózgiem projektu. Wcześniej prowadził kilka firm z wielkimi sukcesami. Pisał pracę doktorancką na MIT. Pracował dla NASA i marynarki wojennej USA. Obecnie jest specjalistą w projektowaniu systemów cyberbezpieczeństwa z wykorzystaniem steganografii. Jest także twórcą standardu SDMI (Secure Digital Music Initiative) służącego do oznakowania sygnałów dźwiękowych, ich ochrony i monitorowania. Stworzył system kodujący informacje w sygnale audio i opatentował algorytm DSP do oznaczania plików audio.

- Marek Ostafil (COO) posiada ponad 20 lat doświadczenia w zarządzaniu międzynarodowymi zespołami i zajmuje najwyższe stanowisko odpowiadające za bieżące funkcjonowanie firmy.

System Cyberus Key miał światową premierę w lutym 2017 roku podczas Mobile World Congress w Barcelonie, po tym jak został wybrany spośród niemal tysiąca firm z całego świata do akceleratora Startup Bootcam Barcelona, który był poświęcony big data i IoT.

Firma Cyberus Labs została wybrana jako jedyna firma z obszaru cyberbezpieczeństwa do udziału w Startup Collider organizowanego przez PwC w Polsce. Ponadto Cyberus Key był prezentowany na kongresie impact fintech/insurtech we Wrocławiu oraz w Katowicach, gdzie został uznany najlepszym startupem zajmującym się cyberbezpieczeństwem.

Na bazie technologii Cyberus Key został opracowany także system bezpieczeństwa dla sieci IoT pod nazwą ELIoT Pro. Technologia ta została pozytywnie oceniona w Brukseli przez ekspertów Komisji Europejskiej i polski startup został wybrany do dofinansowania z programu SME Instrument (cześć programu „Horyzont 2020”) w wysokości ponad 8 milionów złotych na dokończenie i wprowadzenie na rynek systemu ELIoT Pro.

System Cyberus Key jest chroniony zgłoszeniami patentowymi w USA i Europie. Jego twórcy widzą zastosowanie w branżach takich jak: bankowość internetowa, wojskowość, e-commerce, internet rzeczy, fintech, przemysł 4.0, infrastruktura krytczna i wielu, wielu innych. Właściwie wszędzie tam, gdzie operatorzy usług lub aplikacji internetowych wymagają uwierzytelnienia tożsamości.

Zalety Cyberus Key

Z punktu widzenia operatorów oraz klientów końcowych Cyberus Key zapewnia nowoczesne procedury identyfikacji, w tym ma szereg zalet godnych określenia bezpiecznego na miarę XXI wieku:

- Całkowicie eliminuje ryzyko kradzieży tożsamości i danych z wewnętrznego systemu operatora.

- Zapewnia wygodę dla użytkowników, ponieważ eliminuje tradycyjne loginy i hasła oraz dodatkowe zabezpieczenia jak kody TAN i SMS-y.

- Gwarantuje odporność na ataki phishingowe, ataki MITM (man-in-the-middle) oraz MITB (man-in-the-browser). Przejęcie kontroli nad telefonem lub aplikacją przez trojana bankowego nie stanowi już zagrożenia.

Przechwycenie jednorazowego kodu w teorii jest możliwe, ale po pierwsze niski czas reakcji powoduje, że atak jest praktycznie niemożliwy do przeprowadzenia, a po drugie bank potwierdza każdą transakcje przez wysłanie informacji do aplikacji Cyberus Key — użytkownik mógłby zobaczyć zmienianą transakcję i ją zatrzymać.

- System pozwala na dostosowanie się do wymagań instytucji finansowych, agencji rządowych, e-commerce, sklepów internetowych i innych. Na przykład w aplikacji da się zaimplementować dodatkowe uwierzytelnienie w postaci kodu pin, odcisku palca lub skanera tęczówki.

- System umożliwia monitorowanie i kontrolowanie logowania do serwisu, w tym monitorowanie dokonywanych operacji. Może być wyposażony w rozpoznawanie geolokalizacji i na tej podstawie wykrywać anomalie oraz cyberataki — haker logujący się z drugiego krańca świata nie zostanie dopuszczony do systemu.

- System po stronie aplikacji użytkownika nie gromadzi żadnych danych osobowych ani tradycyjnych informacji uwierzytelniających, podczas gdy operator posiada pełną informację o odbiorcy. Gwarantuje to całkowitą odporność na kradzieże poświadczeń logowania.

- System umożliwia użytkownikowi na korzystanie z wielu urządzeń, oraz w przypadku kradzieży, zablokowanie jednego lub wszystkich z nich. Blokada urządzenia przebiega online, więc zmiany są dostępne natychmiast. Dodatkowo ważność kodu jednorazowego potrzebnego do zalogowania się wygasa w czasie poniżej jednej sekundy, co w przypadku kradzieży telefonu zapobiega wejściu do systemu w imieniu ofiary.

- System zbudowany jest w oparciu o szyfr Vernama (OTP, ang. One-Time Pad), a także steganografię. Korelacja kryptografii, technologii wewnętrznej łączności pomiędzy urządzeniami oraz charakterystyka wykorzystywanego sposobu transmisji kodu sprawia, że wygenerowany jednorazowy kod jest niemożliwy do przejęcia i późniejszego wykorzystania przez cyberprzestępców.

- System jest zgodny z dyrektywą płatności PSD2 (Payment Services Directive 2) dla banków oraz TPP-ów (ang. Third Party Providers, np. Przelewy24.pl, PayU.pl).

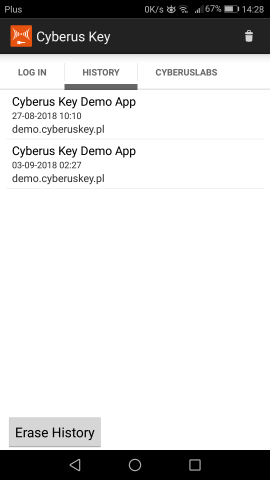

- W aplikacji użytkownika nie są zapisywane ani przekazywane żadne aktywne dane logowania. Zapisywane są wyłącznie informacje o dacie i godzinne logowania, a także stronie internetowej, do której się logowano. Możliwe jest dodanie informacji o lokalizacji logującego się użytkownika.

Odporność na ataki aplikacji i serwera Cyberus Key

Cyberus Key nie wymaga stosowania nazwy użytkowników, haseł, SMS-ów, tokenów, FOB-ów i innych sposobów weryfikacji poświadczeń, a więc dotychczasowe problemy z przejmowaniem urządzeń przez złośliwe oprogramowanie lub podstawione sieci Wi-Fi, a nawet stacje BTS emitujące sieć komórkową operatora nie stanowią już zagrożenia dla użytkownika końcowego. Cyberus Key nie przekazuje żadnych aktywnych danych logowania podczas procesu uwierzytelnienia, w związku z tym dane logowania nie mogą być przechwycone przez cyberprzestępców. Natomiast elementy, które wykorzystuje Cyberus Key w procesie autoryzacji, to:

- Jednorazowy kod, który wykorzystuje metodologię One-Time-Pad i jest generowany przez HSM (Hardware Security Module).

- Unikatowy identyfikator i dane profilu związane z aplikacją oraz urządzeniem mobilnym użytkownika.

One-Time Pad, czyli szyfr Vernama uznawany jest do dzisiaj za niezłamany. Nawet NSA w tym i inne trzyliterowe służby tego nie dokonały. Jeżeli pracownicy rządowi zainfekują wam komputery niewykrywalnym trojanem, to i tak nie będą w stanie dostać się do serwisów, które wykorzystują logowanie poprzez system Cyberus Key.

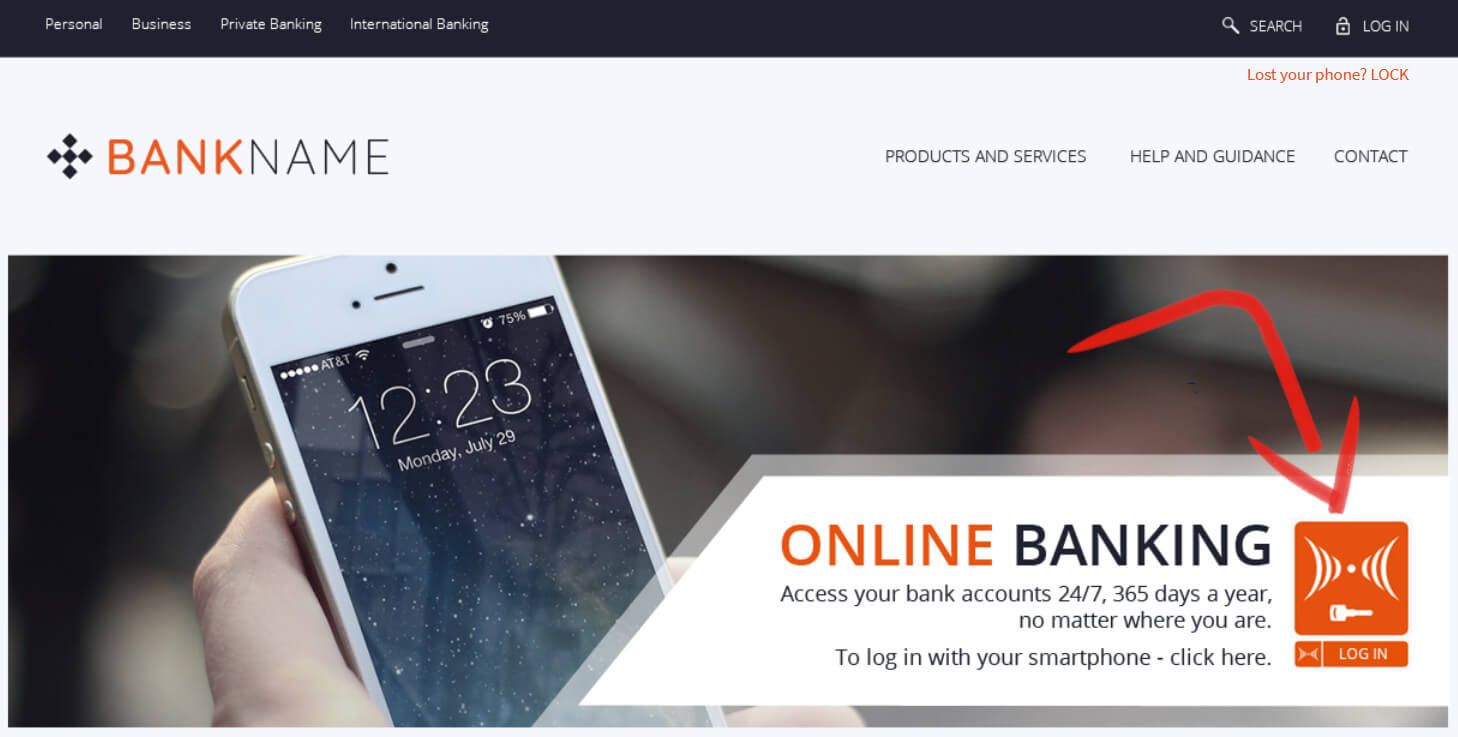

Cyberus Key do weryfikacji tożsamości użytkownika wykorzystuje połączenie, które obejmuje autoryzację poprzez uwierzytelnienie machine-to-machine. Prawdopodobnie jest to jedyne tak kompleksowe rozwiązanie dla zabezpieczenia operacji logowania i może być wykorzystane jako dodatkowy czynnik uwierzytelniania, wprowadzony np. przez branżę bankową. Oznacza, to że bank może zrezygnować z jednorazowych kodów SMS, loginów w postaci identyfikatorów swoich klientów oraz haseł do kont, a także autoryzacji potwierdzania operacji. Ale równie dobrze Cyberus Key może posiadać kilka składników uwierzytelniania w zależności od zapotrzebowania banku lub innych operatorów.

Tabelka obrazuje porównanie odporności na ataki tradycyjnej aplikacji do bankowości elektronicznej i aplikacji Cyberus Key, która jest dostępną na iOS i Androida.

| Rodzaj ataku | Aplikacja bankowa | Aplikacja Cyberus Key |

|---|---|---|

| Kradzież telefonu | Stopień zagrożenia: niski

Dostęp do aplikacji bankowej powinien być zabezpieczony odciskiem palca, kodem PIN, hasłem, a samo urządzenie powinno mieć włączoną blokadę ekranu. W ostateczności urządzenie powinno zostać zdalnie sformatowane. |

Stopień zagrożenia: niski

Dostęp do aplikacji powinien być zabezpieczony za pomocą dostępnych funkcji w smartfonie. System Cyberus Key pozwala użytkownikowi zdalnie dezaktywować skradzione urządzenie. Już po 1 sekundzie od blokady aplikacja Cyberus Key nie będzie działać. W ostateczności urządzenie można zdalnie sformatować. |

| Telefon zainfekowany backdoorem | Stopień zagrożenia: krytyczny

Złośliwa aplikacja działa z uprawnieniami administratora i nie może być odinstalowana w zwykły sposób. Cyberprzestępca może zrobić właściwie wszystko, od kradzieży tożsamości po instalację trojana bankowego. Bank może blokować (ale nie musi) operacje wykonywane z podejrzanych adresów IP. |

Stopień zagrożenia: niski

System autoryzacyjny Cyberus Key Authentication Server wdrożony po stronie banku może wykrywać geolokalizację użytkownika i blokować anomalie. |

| Telefon zainfekowany trojanem bankowym | Stopień zagrożenia: krytyczny

Trojan może przechwycić poświadczenia logowania do banku i kody autoryzacyjne SMS. |

Stopień zagrożenia: brak

Cyberus Key nie wykorzystuje loginów i haseł, a więc nie jest możliwe zalogowanie się do fałszywej aplikacji bankowej lub przechwycenie danych logowania. Przechwycenie jednorazowego kodu uwierzytelniającego teoretycznie jest możliwe, ale praktycznie niewykonalne i nie przynoszące żadnych korzyści. |

| Przechwycenie poświadczeń keyloggerem | Stopień zagrożenia: wysoki

Dane logowania można pozyskać po infekcji urządzenia zwykłym keyloggerem. |

Stopień zagrożenia: brak

Aplikacja nie stosuje loginów i haseł do logowania. Wykorzystuje za to JEDNORAZOWY kod, który po zalogowaniu jest bezużyteczny. |

| Fałszywa aplikacja zainstalowana z Google Play lub App Store | Stopień zagrożenia: bardzo wysoki

Fałszywa aplikacja przechwyci dane logowania do bankowości internetowej. |

Stopień zagrożenia: brak

Aplikacja nie wykorzystuje tradycyjnych danych do logowania. |

| Aplikacja zawierająca luki bezpieczeństwa | Stopień zagrożenia: średni

Luki mogą pozwolić na podsłuchanie transmisji, zapisanie identyfikatorów logowania i tokenów sesji nieszyfrowanym tekstem. Modyfikowanie danych wymienianych pomiędzy aplikacją a bankiem nie będzie trudne. |

Stopień zagrożenia: brak

Aplikacja Cyberus Key nie przechowuje żadnych danych identyfikujących klienta banku. Kod do zalogowania się jest jednorazowy, a jego wykorzystanie musi nastąpić w czasie około 200ms. |

| Przechwytywanie SMS-ów autoryzacyjnych | Stopień zagrożenia: bardzo wysoki

Trojan bankowy może przechwytywać SMS, kasować i wykorzystywać do autoryzacji. |

Stopień zagrożenia: brak

Aplikacja nie wykorzystuje kodów SMS. Bank może zaimplementować inne składniki autoryzacji. |

| Ataki MITM (man-in-the-middle) | Stopień zagrożenia: wysoki

Istnienie ryzyko przechwytywania i deszyfracji ruchu szyfrowanego, czyli pozyskania danych logowania. |

Stopień zagrożenia: brak

Brak danych do logowania powoduje, że hakerzy nie mają czego kraść, czy wyłudzać od użytkownika. Niezależne kanały komunikacji systemu Cyberus Key stanowią dodatkowe zabezpieczenie w procesie logowania i autoryzacji transakcji. Cyberus Key jest jedynym na świecie systemem, który uwierzytelnia obie strony każdej operacji w sieci: użytkownika względem serwisu oraz serwisu względem użytkownika. |

| Ataki MITB (man-in-the-browser) | Stopień zagrożenia: bardzo wysoki

Możliwa jest podmiana w tle kwoty i rachunku docelowego. |

Stopień zagrożenia: brak

Bank potwierdzając transakcje zmodyfikowaną przez hakerów na poziomie przeglądarki, przesyła ją automatycznie do aplikacji mobilnej Cyberus Key osobnym połączeniem, a wówczas użytkownik dostaje informację o zmienionej transakcji i może ją odrzucić, otrzymując jednocześnie sygnał alarmowy o tym, że ktoś może modyfikować transakcje, a zatem przeglądarka wykorzystywana przez użytkownika może być zainfekowana. |

| Ataki phishingowe | Stopień zagrożenia: bardzo wysoki

Ryzyko przekazania wszystkich danych oszustowi. |

Stopień zagrożenia: brak

Aplikacja nie zezwoli na zalogowanie się do fałszywej strony banku. |

| Wyłudzenie duplikatu karty SIM | Stopień zagrożenia: bardzo wysoki

„Awaria” karty SIM może być pierwszą oznaką odebrania dostępu do numeru telefonu i utraty autoryzowania transakcji metodą SMS. |

Stopień zagrożenia: brak

Aplikacja nie autoryzuje operacji kodami SMS. |

Największą przewagą aplikacji Cyberus Key nad aplikacją do bankowości elektronicznej jest fakt, że aplikacja bankowa może być używana tylko do jednej czynności. Natomiast Cyberus Key to aplikacja, która umożliwia potwierdzanie tożsamości we wszystkich systemach online, które będą posiadać serwer autoryzacyjny Cyberus Key Authentication Server.

Tak naprawdę aplikacja Cyberus Key to taki „menadżer haseł”, który pamięta wszystkie strony internetowe, ale za każdym razem generuje inne hasło do zalogowania się, szyfrem do tej pory nie załamanym.

Odporność na współczesne ataki MITM, MITB, ataki phishingowe i ataki związane z przechwytywaniem kodów SMS i kart SIM sprawia, że Cyberus Key to rozwiązanie, z którego powinniśmy być dumni.

Chyba jedyną „wadą” (jeśli to w ten sposób ująć) tego nowoczesnego systemu logowania jest konieczność stosowania teraźniejszych modeli smartfonów. Osoby, które mają stare Nokie i specjalnie przygotowaną kartę SIM do potwierdzania przelewów (co de facto jest bardzo bezpieczne) będą zmuszone do zmiany przyzwyczajeń po okresie przejściowym, który może wprowadzić bank. Słowo „wada” celowo zostało wzięte w cudzysłów, ponieważ Cyerus Key jest w stanie funkcjonować na starych typach telefonów, ale ten element technologii nie został rozwinięty na rynek.

Jeżeli chcemy wejść z technologią w XXI wiek, to musimy zaniechać kodów SMS. A jeżeli mówimy o nowoczesności i awangardowym podejściu do bezpiecznego logowania, Cyberus Key jest odporny na niedawno zaprezentowane ataki wykorzystujące dźwięki, które emitują urządzenia elektroniczne.

Jak Cyberus Key działa w praktyce?

Na poniższym wideo przedstawiciele Cyberus Labs (po lewej Marek Ostafil, po prawej George Slawek) podczas Mobile World Congress w Barcelonie pokazują w jaki sposób działa system Cyberus Key. Dla użytkownika końcowego korzystanie z nowego sposobu logowania się do bankowości jest łatwiejsze (i bardziej bezpieczne, ponieważ odporne na malware i sniffery ruchu) niż tradycyjne logowanie za pomocą loginu, hasła i drugiego składnika uwierzytelniającego (2FA), a także autoryzowania transakcji.

Dźwięk emitowany przez urządzenie z przeglądarką i widżetem Cyberus Key umiejscowionym na stronie internetowej bierze udział w komunikowaniu się z drugim urządzeniem, na którym zainstalowana jest aplikacja Cyberus Key.

Komunikacja realizowana jest za pośrednictwem dźwięku transmitowanego przez głośniki. System używa też steganografii, czyli techniki ukrywania szyfru w innym komunikacie. Pomysł na zastosowanie dźwięku wziął się z tego, że jest on najbardziej uniwersalnym „protokołem” komunikacji (99% urządzeń mobilnych, laptopów ma wbudowany mikrofon i głośnik), który nie wymaga parowania urządzeń w tradycyjny sposób.

Dźwięk daje też doskonałą możliwość do zastosowania steganografii w komunikacji. Częstotliwości emitowania dźwięku została w taki sposób dobrana, że nawet w dużym szumie możliwe jest odczytanie komunikatów przez komunikujące się urządzenia.

Istnieje także wersja Mobile Only aplikacji Cyberus Key pozwalajaca logować sie do serwisu mobilnego operatora już tylko na jednym urządzeniu. Wtedy oczywiście komunikacja dźwiękowa nie jest konieczna. System Cyberus Key umożliwia jednej aplikacji logowanie się do systemów operatora.

Proces logowania odbywa się w następujący sposób:

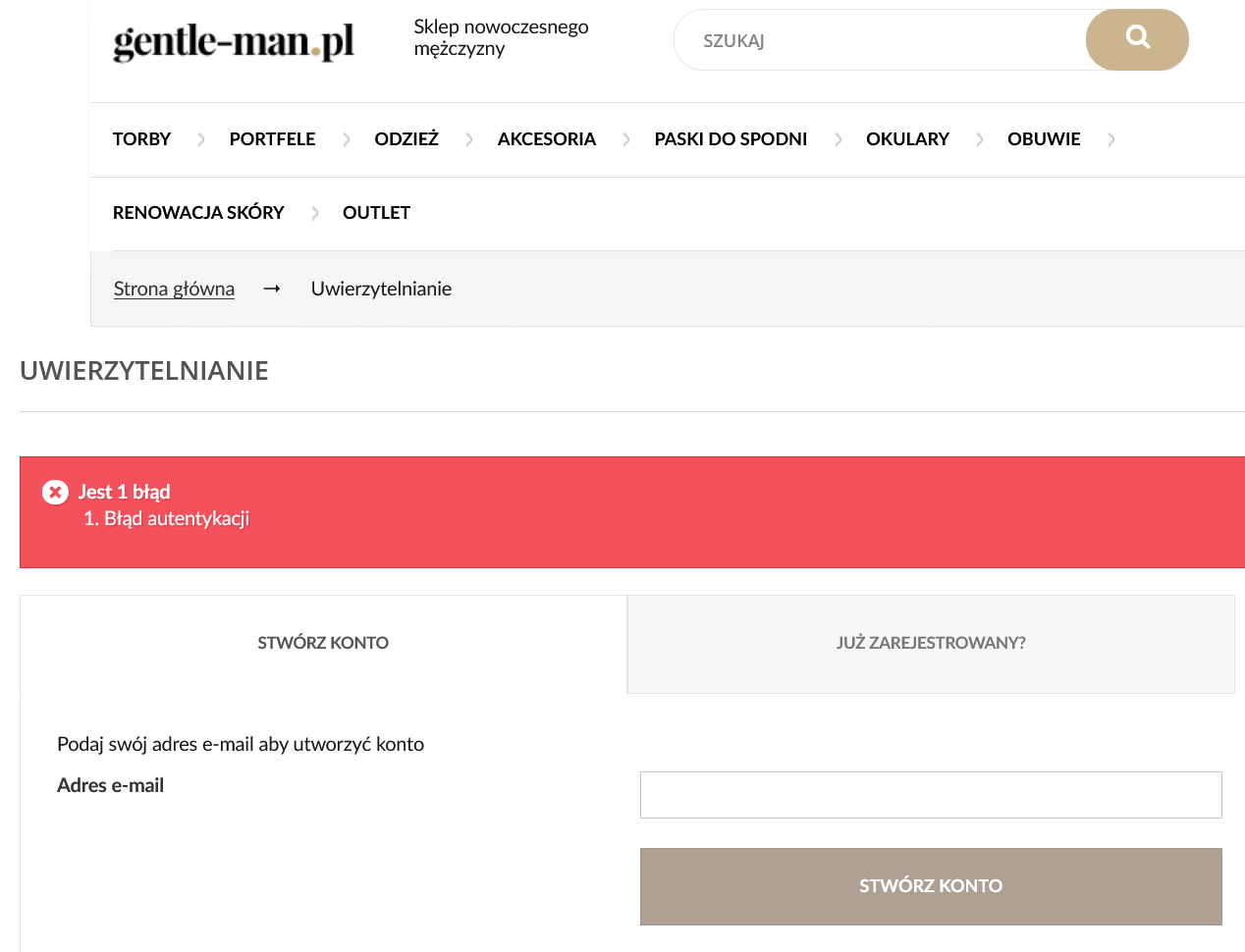

1. Jeśli klient nie jest użytkownikiem systemu Cybers Key, po kliknięciu na ikonę w przeglądarce na stronie banku następuje przekierowanie do rejestracji w systemie Cyberus Key i pobrania aplikacji mobilnej. W przypadku posiadania przez operatora (np. banku czy serwisu Ecommerce) aplikacji mobilnej istnieje możliwość integracji Cyberus Key z aplikacją banku czy innego serwisu.

2. Użytkownik logując się do serwisu nie wykorzystuje już loginu i hasła. Zamiast tego aplikacja stosuje bezhasłowe logowanie. Anonimowy profil i dane związane z logowaniem są jedynymi przechowywanymi danymi na serwerze po stronie operatora (i tylko te anonimowe dane używane są do potwierdzenia logowania i dokonywania transakcji).

3. Na życzenie operatora można wyposażyć system w dodatkowe poziomy zabezpieczeń dostępu do aplikacji np. Kod pin, poprzez odcisk palca lub skaner biometryczny. Połączenie anonimowego profilu użytkownika i ID dokonywanych transakcji z danymi osobowymi użytkownika dokonuje się tylko i wyłącznie miedzy serwerem Cyberus Key Authentication Server a bazą danych klientów banku w ramach wewnętrznej infrastruktury informatycznej banku. W związku z tym, żadne dane użytkownika, w tym hasła i dane osobowe nie są przekazywane na zewnątrz, więc nie są one narażone na kradzież przez cyberprzestępców.

4. Operacja logowania jest zabezpieczona za pomocą jednorazowego hasła (generowanego przy użyciu szyfru Vernama) transmitowanego za pomocą ultradźwięków pomiędzy stroną internetową uruchomioną na komputerze / laptopie / tablecie, a drugim urządzeniem (smartfonem, tabletem). W procesie uwierzytelnienia biorą udział dwa urządzenia, np. komputer-smartfon, tablet-smartfon, itp. Przy tym, że urządzenia muszą być wyposażone w głośniki zewnętrzne lub wbudowane.

5. Cyberus Key Authentication Server potwierdza tożsamość obu stron operacji, wysyłając do operatora informację zezwalającą na udostępnienie użytkownikowi serwisu. Gdy serwer operatora przekaże uwierzytelnienie operacji, to przeglądarka loguje użytkownika.

Cała operacja od punktu 1 do 5 trwa około 2 sekund. W tym czasie użytkownik jest praktycznie odporny na wszystkie współczesne ataki kradzieży poświadczeń lub przechwytywanie kodów uwierzytelniających.

Producent udostępnił DEMO działania systemu Cyberus Key. Wystarczy pobrać aplikację z oficjalnego repozytorium (iOS, Android), założyć konto (podając nawet tymczasowy mail) i zalogować się za pośrednictwem strony https://demo.cyberuskey.com, która symuluje logowanie do banku.

Poprosiliśmy Marka Ostafila, dyrektora operacyjnego w Cyberus Labs o porównanie technologii Cyberus Key do kluczy bezpieczeństwa wspierających 2FA i U2F (np. Yubikey), a także do tradycyjnego systemu logowania z loginem i hasłem.

„System dwuskładnikowego uwierzytelnienia wykorzystujący SMSy, choć nadal bardzo szeroko stosowany, jest znany w branży bankowej również ze względu na duże problemy z bezpieczeństwem, wielokrotne i mnożące się w ostatnim czasie cyberataki na użytkowników (jak np. zeszłoroczny masowy atak na posiadaczy bankowych kont internetowych w Niemczech). National Institute of Standards and Technlogy wydał negatywną rekomendację dla stosowania SMSów jako czynnika uwierzytelnienia ze względu na fakt, że technologia ta jest szeroko znana od dawna z podatności na ataki phishingowe oraz typu Man-in-the-Middle.

Ponadto, każdy system 2FA, który wykorzystuje hasła jako jeden z czynników uwierzytelnienia przez sam ten fakt staje się podatny na ataki mające na celu kradzież danych dostępowych. Systemy U2F (jak na przykład Ubikey) również używają hasła, a więc są podatne na kradzież ich pierwszego czynnika uwierzytelnienia. Tak więc pierwszy czynnik „zabezpieczający” już jest zagrożony atakiem phishingowym. Poza tym, wymagają także noszenia przez użytkownika kolejnych urządzeń (np. kluczyków USB), które mogą zostać zgubione lub skradzione.

Zarówno 2FA jak i U2F nie zapewniają pełnej ochrony przed atakami typu MITM czy MITB, ponieważ nie stosują potwierdzenia transakcji niezależnym kanałem komunikacji, tak jak robi to Cyberus Key.

Tradycyjne systemy 2FA i U2F są reprezentatntami uciążliwego dla użytkowników systemu opartego na hasłach, a drugi czynnik uwierzytelnienia jaki stosują, jeszcze bardziej obniża komfort stosowania tych technologii.

Cyberus Key jest systemem wieloczynnikowegu uwierzytelnienia. Jednak inaczej niż dzisisj stosowane systemy, eliminuje najsłabsze ogniwo bezpieczeństwa – czyli hasła i dane dostepowe, które moga być skradzione, i wprowadza bezpieczny oraz łatwy w użyciu pierwszy czynnik uwierzytelnienia. Ponadto system może zintegrować wybrany przez operatora drugi lub kolejny czynnik uwierzytelnienia, bez konieczności wykorzystania dodatkowych urządzeń. Cyberus Key łączy w sobie to, co do tej pory było przez dostawców technologii niesłusznie przeciwstawiane: bardzo wysoki poziom bezpieczeństwa i łatwość użytkowania. Cyberus Key to bezpieczne logowanie przy pomocy jednego kliknięcia”

Działalność firmy Cyberus Labs w Polsce i zagranicą

Jak tłumaczy Marek Ostafil, rynek w Polsce jest bardzo specyficzny, a wszystkie rozmowy i procesy decyzyjne trwają bardzo długo. Aktualnie w naszym kraju Cyberus Key nie jest jeszcze wdrożony przez żadnego z większych operatorów.

Cyberus Labs najwięcej partnerów technologicznych ma w Hiszpanii. Krakowski startup nawiązał współpracę z wieloma partnerami biznesowymi w Polsce i za granicą, w tym z podmiotami samorządowymi, międzynarodowymi bankami i przedsiębiorstwami z sektora fintech, które doceniają rozwiązanie ze względu na połączenie wygody, szybkości działania oraz bezpieczeństwa.

Cyberus Key równie dobrze może być wdrożony do logowania się do usług FTP, SSH, RDP i innych. Możliwe jest nawet natywne wsparcie technologii przez systemy operacyjne. Jedną z zainteresowanych branż jest także sektor ubezpieczeniowy i medyczny.

Technologia jest darmowa dla użytkownika: aplikacja i konto w systemie Cyberus Key nie zawierają żadnych opłat ukrytych.

Na koniec warto jeszcze wspomnieć o drugim systemie, równocześnie rozwijanym przez krakowski startup. Eliot Pro (Easy & Lighweight IoT Protector) to rozwiązanie zapewniające bezpieczeństwo Internetu Rzeczy.

ELIoT Pro jest rozszerzeniem systemu Cyberus Key w modelu komunikacji human-to-machine. Projekt ELIoT Pro dołączył do prestiżowej grupy najbardziej innowacyjnych projektów europejskich wybranych do finansowania z programu SME Instrument (części programu Horyzont 2020).

Warto nadmienić, że tylko 5% firm, które złożyły wniosek o finansowanie faktycznie je otrzymało. Jak zaznacza Michał Gzyl z firmy Zafiro Solutions, która doradzała spółce z Krakowa w procesie starania się o dotację, Komisja Europejska wybiera tylko rozwiązania z globalnym potencjałem, które rozwiązują aktualne problemy. ELIoT Pro jest potwierdzeniem kierunku rozwoju firmy Cyberus Labs, która koncentruje się na kompleksowych rozwiązaniach zabezpieczających IoT chroniących sieci, urządzenia i dane przed hakerami.

Czy ten artykuł był pomocny?

Oceniono: 0 razy