Na ile to komentarzy o rezygnacji z oprogramowania antywirusowego dla urządzeń mobilnych natknęliście się w ostatnim czasie? Ile było w nich prawdy, a ile dywagacji? Czy mobilne antywirusy nie są już nikomu do szczęścia potrzebne? I wreszcie, czy Android to bezpieczny system?

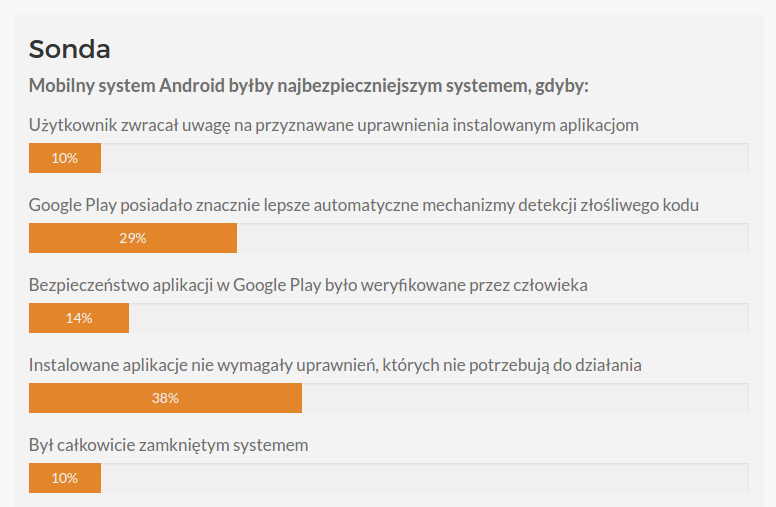

Według przeprowadzonej ankiety przez redakcję AVLab, Android może stać się jednym z najbezpieczniejszych systemów pod warunkiem, że instalowane aplikacje nie będą wymagały uprawnień, których nie potrzebują do prawidłowego funkcjonowania.

29% osób biorących udział w badaniu sądzi, że winnym za taki stan rzeczy jest repozytorium Google Play, którego filtry skanujące w niewystarczający sposób wykrywają złośliwy kod. Zdaniem 10% ankietowanych, sytuacja ta mogłaby ulec poprawie, gdyby bezpieczeństwo aplikacji weryfikowane było przez człowieka, a nie niedoskonały. Czytelnicy AVLab słusznie zwrócili uwagę, że Android zyskałby w oczach praktyków i ekspertów ds. bezpieczeństwa, gdyby użytkownicy bardziej zwracali uwagę na przyznawane uprawnienia instalowanym aplikacjom.

Na ile jest w tym prawdy i czy faktycznie można coś z tym zrobić?

Bezpieczeństwo systemu Android oparte jest częściowo o koncepcję izolowania aplikacji. Każdy pobrany program nie działa bezpośrednio w jądrze systemowym: począwszy od systemu Android 4.3 izolowane obszary systemowe w trakcie instalowania aplikacji określane są przez mechanizm Linux UID, natomiast zestaw modyfikacji SELinux wykorzystywany jest do utwardzania bezpieczeństwa aplikacji.

SELinux (Security-Enhanced Linux) egzekwuje kontrolę dostępu do pamięci uruchomionym procesom, nawet tym z uprawnieniami root. Zwiększa bezpieczeństwo poprzez ograniczenie procesów uprzywilejowanych i automatyzuje tworzenie polityki bezpieczeństwa. Dzięki temu, że kod systemu Android dostępny jest publicznie (android.googlesource.com), wiele firm i deweloperów autorskich modyfikacji może lepiej chronić i ograniczać usługi systemowe, sprawować kontrolę nad dostępem do danych, zmniejszać skutki działania szkodliwego oprogramowania oraz chronić użytkowników przed potencjalnymi błędami w kodzie.

Android jest bezpieczny, problemu należy szukać gdzie indziej

To czynnik ludzki jest najsłabszym ogniwem zabezpieczeń. Android, zbudowany w oparciu o jądro Linux zapewnia kilka kluczowych funkcji bezpieczeństwa:

- uruchamianie aplikacji odbywa się za zgodą użytkownika,

- wszystkie procesy w drodze instalacji i działania są izolowane,

- mechanizm Linux UID zapobiega dostępowi aplikacji A do pamięci i procesora procesu B,

- dwie zainstalowane aplikacje A i B nie mogą pracować z tym samym UID,

- istnieją różne typy pozwoleń dla kamery, GPS, Bluetooth, funkcji SMS, połączeń, itp.,

- różni użytkownicy (root, zwykły user) w środowisku UNIX nie mogą zmieniać lub odczytywać plików innego użytkownika. W przypadku Androida, każda aplikacja działa w oparciu o własnego użytkownika (User ID). O ile deweloper wyraźnie zezwala na korzystanie aplikacji A z plików aplikacji B (co jest dopuszczalne), to utworzone pliki w wyniku pracy programu A nie mogą być odczytywane lub zmieniane przez aplikację B.

Jeśli zostanie uruchomiony program A i B, to system Android przypisze im unikalne identyfikatory użytkownika (UID) i uruchomi w osobnym procesie. Domyślnie aplikacje nie mogą współdziałać ze sobą i mają ograniczony dostęp do systemu operacyjnego. Aplikacja A, która próbuje zrobić coś szkodliwego: odczytać dane z aplikacji B lub wysłać wiadomość SMS nie będzie miała przyznanych uprawnień. Takie podejście do bezpieczeństwa różni się od systemu Windows, gdzie wiele aplikacji uruchamianych jest w ramach jednego użytkownika.

Czy Google Play jest bezpiecznym źródłem aplikacji?

Na to pytanie możemy odpowiedzieć z całą odpowiedzialnością — NIE. Chociaż Google Play pozostaje nadal oficjalnym repozytorium dla systemu Android, to incydenty bezpieczeństwa związane z ilością trojanów i spyware przemyconych przez deweloperów wyraźnie dają do zrozumienia, że coś z tym bezpieczeństwem i automatycznymi mechanizmami filtrującymi jest coś nie tak. Dla potwierdzenia tej tezy wystarczy przytoczyć tylko kilka ostatnich przypadków wykrycia złośliwych aplikacji w Google Play:

- Framework do uzyskiwania roota zastosowany w malware Godless — zagrożonych jest 90% smartfonów

- Aplikacja KK Browser (trojan downloader) usunięta z Google Play

- Gra Viking Jump służyła do klikania w reklamy poprzez tzw. click-jacking

- Ponad 100 aplikacji w Google Play zawiera spyware wyświetlające reklamy

- Kolejny trojan odkryty w Google Play kradnie dane logowania do serwisu społecznościowego

- Nowy trojan wykryty w 155 aplikacjach w Google Play zainfekował już 2,8 miliona urządzeń mobilnych

- Malware HummingBad na Androida zarabia dla swoich twórców 300K dolarów miesięcznie

Czy antywirusy mobilne są jeszcze potrzebne?

Dopóki z użytkowania systemu operacyjnego nie wykluczy się czynnika ludzkiego, do tego czasu antywirusowa branża mobilna będzie miała pełne ręce roboty. W kontekście bezpieczeństwa, nawet nie jest najgroźniejsze wyrafinowane szkodliwe oprogramowanie, nawet nie jest istotne to, że w Google Play znajdują się złośliwe programy. Człowiek postrzegany jako najsłabsze ogniwo zawsze będzie krzyżował plany nawet najbardziej ambitnym programistom. Choćby uruchomionym aplikacjom przydzielić niezwykle okrojone możliwości dostępu do pozostałych części systemu operacyjnego, to wystarczy prosty atak socjotechniczny, aby przekonać użytkownika do zainstalowania trojana bankowego i przechwycenia jego poświadczeń.

To, czy mobilne antywirusy będą jeszcze potrzebne zależy nie tylko od punktu widzenia użytkownika indywidualnego. Nie zapominajmy o równie ważnym, jeśli nie ważniejszym dla producentów antywirusów runku — biznesowym. Do czasu, aż mobilne agenty odpowiedzialne będą za realizowanie strategii bezpieczeństwa, wspierania trendu BYOD oraz będą zabezpieczać własność intelektualną firmy przed zjawiskiem shadow IT, to na długo jeszcze pozostaną na urządzeniach przenośnych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy