W dzisiejszym pełnym technologii świecie możliwe przejmowanie lub kradzież baz danych z hasłami lub innymi poufnymi informacjami nie jest czymś, co może jeszcze dziwić. Hasło nawet skomplikowane może nie wystarczyć. Na szczęście istnieje kilka metod, dzięki którym dane mogą być nieco bezpieczniejsze: możemy używać uwierzytelniania dwuskładnikowego za pomocą oprogramowania (na przykład za pomocą aplikacji uwierzytelniającej w smartfonie) lub za pomocą klucza sprzętowego, takiego jak Yubikey.

Uwierzytelnianie dwuskładnikowe (2FA) dodaje dodatkową warstwę zabezpieczeń, praktycznie niemożliwą do oszukania. Podczas logowania system wspierający sprzętowe klucze bezpieczeństwa poprosi o włożenie jednego z nich do portu USB oraz dotknięcia złotego przycisku, który odpowiada za całą magię wymiany kluczy kryptograficznych podczas weryfikacji. Ta fizyczna obecność jest ideą uwierzytelniania dwuskładnikowego z użyciem kluczy Yubikey. To ona odpowiada za bezpieczeństwo. Jeżeli tak mocne zabezpieczenie jest bardzo proste i intuicyjne w użyciu, to trzeba z niego korzystać. Można oczywiście wciąż pozostać przy przestarzałej weryfikacji za pomocą kodów SMS lub aplikacji uwierzytelniającej (np. Microsoft Authenticator lub Google Prompt), ale należy mieć na uwadze, że nie gwarantują one całkowitego bezpieczeństwa, ponieważ są podatne na zwykły phishing. Całkiem inaczej jest z kluczami firmy Yubico, które skutecznie chronią przed atakami phishingowymi.

Urządzenie współpracuje z wieloma usługami i aplikacjami, takimi jak Google, Facebook, Dropbox, Windows, macOS, Linux i menedżerami haseł, np. KeePass, Dashlane, itp. Na co dzień korzystają z niego pracownicy Facebooka, co jest dowodem na to, że Yubikey z powodzeniem może zastąpić inne metody logowania lub uwierzytelnienia. Zaletą kluczy jest łatwość obsługi i implementacji.

W tym poradniku pokażę jak skonfigurować systemy Windows oraz Linux, aby po włożeniu klucza do portu USB bezpiecznie logować się do środowiska pracy.

Integracja z Windows

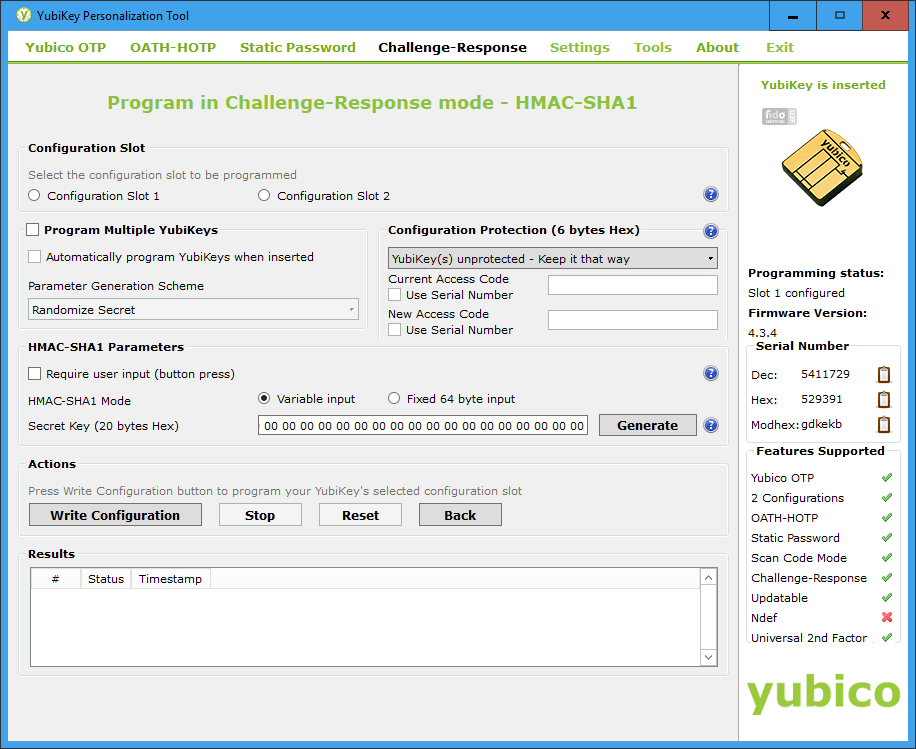

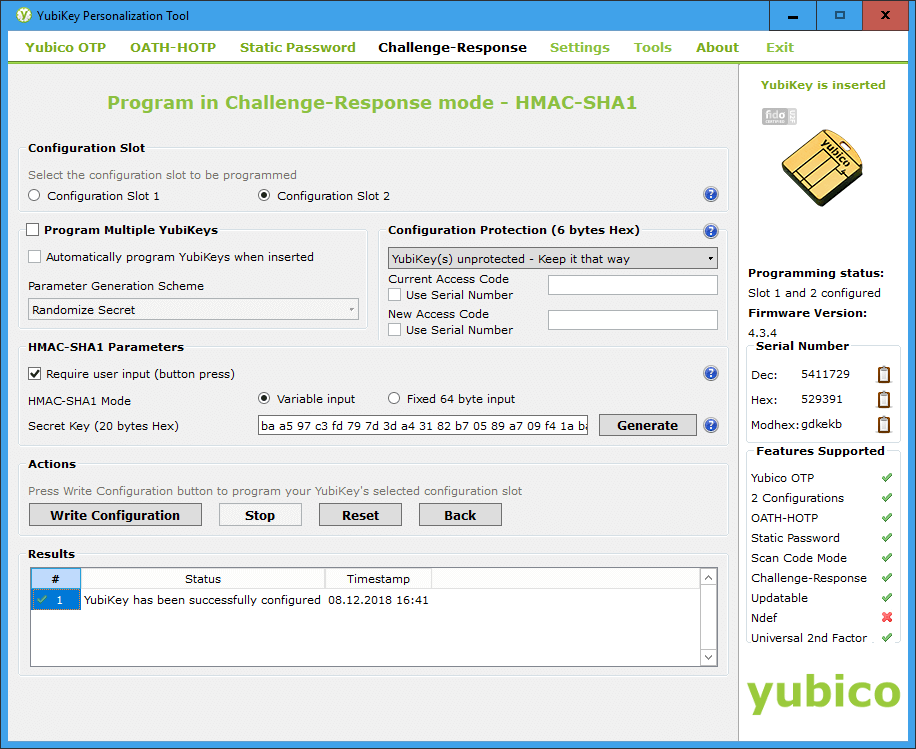

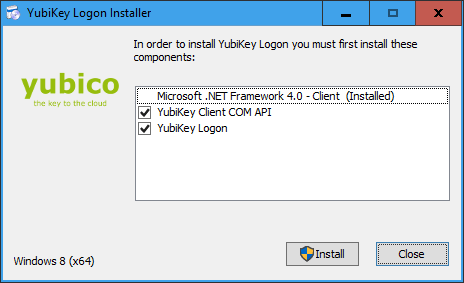

Do przeprowadzenia integracji z systemem Windows konieczny jest program YubiKey Personalization Tool oraz (najlepiej) dwa klucze, ponieważ jeden będzie służył jako zapasowy. W pobranej aplikacji konfigurujemy klucze do uwierzytelnienia protokołem HMAC-SHA1. Użytkownik, który chce korzystać z Yubikey, musi posiadać konto z uprawnieniami administratora. Potrzebujemy również programu Microsoft Windows Logon (według zapewnień producenta niebawem zostanie wydana nowa wersja tego narzędzia). Poza tym wszystko wymaga obsługi framework .NET w wersji 4.

Po uruchomieniu YubiKey Personalization Tool przechodzimy do zakładki Challenge-Response i w sekcji HMAC-SHA1 Parameters klikamy w Generate. Wszystkie opcje są wprowadzone domyślne i ich modyfikowanie nie jest zalecane. Następnie zapisujemy ustawienia na kluczu klikając we Write Configuration i na tym kończymy pracę z programem.

Czas na pracę z narzędziem Microsoft Windows Logon. Najpierw należy go zainstalować.

Przechodzimy do folderu z instalacją, czyli:

C:Program FilesYubicoYubiKey Logon

Teraz uruchamiamy:

YubiKey Logon Administration.exe

W nowym oknie klikamy 2x Yes i tyle — prawidłowo skonfigurowaliśmy klucz bezpieczeństwa z systemem Windows.

Nie zapominajmy o ponownym uruchomieniu komputera. Automatycznie uruchomi się YubiKey Logon Administration. W polu Select user to configure wybieramy użytkownika. Następnie klikamy Yes. Dodatkowa warstwa zabezpieczeń została dodana.

Integracja z Linux

Tutaj sprawa jest trochę trudniejsza, ponieważ jeśli nie zrobimy tego poprawnie, to możemy mieć problemy ze zwykłym zalogowaniem. Należy dokładnie wykonywać poszczególne kroki, a w razie wątpliwości proszę o pytania w komentarzach. Najwięcej dystrybucji systemu Linux opartych jest na Ubuntu, dlatego przeprowadzę integrację w tym systemie.

W terminalu wpisujemy:

sudo add-apt-repository ppa:yubico/stable && sudo apt-get update

Teraz instalujemy niezbędne narzędzie:

sudo apt-get install libpam-u2f

Podłączamy nasz klucz do portu USB i tworzymy katalog:

mkdir ~/.config/Yubico

Uruchamiamy:

pamu2fcfg > ~/.config/Yubico/u2f_keys

Nasz klucz powinien być aktywny i podświetlać przycisk. Dotykamy go i uruchamiamy:

pamu2fcfg -n >> ~/.config/Yubico/u2f_keys

Ponownie dotykamy przycisku na kluczu i dalej w konsoli przeprowadzamy edycję pliku, więc wydajemy polecenie:

sudo nano /etc/pam.d/sudoPoniżej linii @include common-auth wpisujemy auth required pam_u2f.so. Zapisujemy zmiany i usuwamy klucz z portu.

Testujemy logowanie. Otwieramy nowy terminal i wpisujemy:

sudo echo testJeżeli pomimo wpisania poprawnego hasła nie możemy się zalogować, oznacza to, że wszystko funkcjonuje prawidłowo. Klucz Yubikey został zintegrowany z systemem.

Czy warto korzystać z logowania via Yubikey?

W poradniku udało się powodzeniem przeprowadzić proces integracji Yubikey z dwoma systemami operacyjnymi. Czy było warto? Jestem pewny, że tak. Yubikey (niedawno pojawił się nowy model) stanowi niezaprzeczalny pod względem skuteczności sposób ochrony danych, nie tylko tych przechowywanych na dysku twardym. Jeśli dane są zaszyfrowane to niepowołany (w sensie fizycznym) dostęp do zawartości jest niemożliwy. Oczywiście należy pamiętać o sile hasła, które w przypadku szyfrowania decyduje o jego sile.

Yubikey zapewnia bezpieczny dostęp do Facebooka, poczty (Gmail), dysku w chmurze (Google Drive / Dropbox), haseł (KeePass), antywirusa (ESET), przeglądarki (Firefox). Czyli nasze cyfrowe życie pozostanie pod naszą kontrolą. W przypadku wycieku hasła do usług, które wspierają uwierzytelnienie z użyciem kluczy bezpieczeństwa, osoba atakująca tj. hacker nie będzie w stanie zalogować się na nasze konto, o ile mamy skonfigurowane logowanie poprzez klucze bezpieczeństwa.

Yubikey warty jest wydania kilkuset złotych, ponieważ prywatności nie da się zamienić na złotówki. Problem pojawia się z chwilą zgubienia klucza, dlatego najlepiej kupić dwa. Nie jest to obowiązkowe, jeżeli usługi internetowe wspierają drugą zapasową metodę weryfikacji, np. kod w wiadomości SMS. Wtedy po zgubieniu klucza i tak zalecam kontakt z pomocą techniczną w celu usunięcia go z naszego konta. W przypadku systemów operacyjnych nie będziemy mogli zalogować się do swojego środowiska pracy bez technicznej wiedzy. Niezbędne będzie stworzenie nowego użytkownika z linii poleceń i zalogowanie się na nowe konto. Poza tym nie widzę wad wynikających z używania kluczy Yubikey. Modele w wersji NEO wspierają NFC, więc możemy logować się do serwisów internetowych na smartfonie z wykorzystaniem fizycznego dotykania pozłacanego styku na kluczu — będzie to nasz drugi składnik logowania, bardzo bezpieczny i chyba niemożliwy do złamania.

Czy ten artykuł był pomocny?

Oceniono: 0 razy