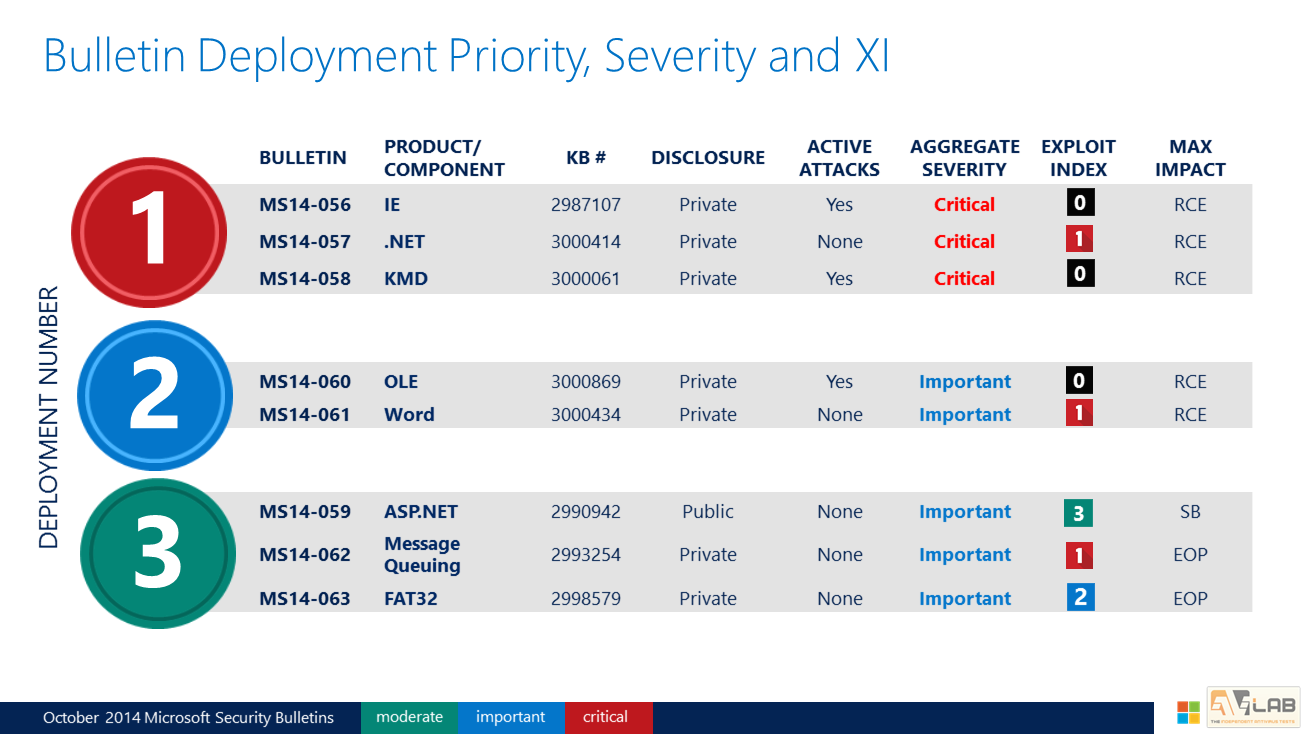

W październiku Microsoft wydał osiem biuletynów bezpieczeństwa. Trzy z nich zostały oznaczone jako krytyczne, pozostałe pięć jako ważne. Wśród wydanych biuletynów pięć z nich łata luki związane z możliwością zdalnego wykonania kodu, dwie pozwalają na podniesienie uprawnień, a jedna na obejście funkcji zabezpieczeń.

Wydane biuletyny naprawiają luki w oprogramowaniu: Microsoft Windows (6 biuletynów), Internet Explorer (1 biuletyn), Microsoft .NET Framework (1 biuletyn), Microsoft Developer Tools (1 biuletyn), Microsoft Office (1 biuletyn).

Poniżej przedstawiamy szczegóły wydanych biuletynów w kolejności ważności.

Id Biuletynu: MS14-056

Tytuł biuletynu: Zbiorcza aktualizacja zabezpieczeń dla programu Internet Explorer (2987107)

Opis: Aktualizacja zabezpieczeń usuwa czternaście luk w zabezpieczeniach przeglądarki Internet Explorer. Najpoważniejsza z luk pozwala na zdalne wykonanie kodu, jeśli użytkownik wyświetli specjalnie spreparowaną stronę sieci Web przy użyciu zagrożonej wersji przeglądarki Internet Explorer. Osoba atakująca, której uda się wykorzystać te luki, może uzyskać takie same uprawnienia, jak bieżący użytkownik. Użytkownicy pracujący na kontach z ograniczonymi uprawnieniami w systemie ponoszą mniejsze skutki ataku, niż użytkownicy pracujący na kontach z uprawnieniami administracyjnymi.

Wskaźnik ważności: krytyczna

Wpływ luki: zdalne wykonanie kodu

Wymagania dotyczące ponownego uruchomienia: wymaga ponownego uruchomienia

Dotyczy oprogramowania: Microsoft Windows, Internet Explorer

Id Biuletynu: MS14-057

Tytuł biuletynu: Luka w zabezpieczeniach .NET Framework pozwala na zdalne wykonanie kodu (3000414)

Opis: Aktualizacja zabezpieczeń usuwa trzy luki w zabezpieczeniach programu Microsoft .NET Framework. Najpoważniejsza z luk pozwala na zdalne wykonanie kodu, jeśli osoba atakująca wyśle specjalnie spreparowane żądanie URI zawierające międzynarodowe znaki do aplikacji internetowej .NET. Aby wykorzystać lukę wymagane jest włączenie identyfikatora iriParsing, który w aplikacji .NET 4.0 domyślnie jest wyłączony, natomiast w .NET 4.5 identyfikator domyślnie jest włączony i nie można go wyłączyć.

Wskaźnik ważności: krytyczna

Wpływ luki: zdalne wykonanie kodu

Wymagania dotyczące ponownego uruchomienia: może wymagać ponownego uruchomienia

Id Biuletynu: MS14-058

Tytuł biuletynu: Luka w sterowniku trybu jądra pozwala na zdalne wykonanie kodu (3000061)

Opis: Aktualizacja zabezpieczeń usuwa dwie luki w systemie Microsoft Windows. Najpoważniejsza z luk pozwala na zdalne wykonanie kodu, jeśli osoba atakująca przekona użytkownika do otwarcia specjalnie spreparowanego dokumentu lub odwiedzenia niezaufanej strony internetowej, zawierającej czcionki TrueType. Osoba atakująca nie może zmusić użytkownika do wykonania tych czynności, może jedynie przekonać go przesyłając link w wiadomości email lub za pomocą komunikatora internetowego.

Wskaźnik ważności: krytyczna

Wpływ luki: zdalne wykonanie kodu

Wymagania dotyczące ponownego uruchomienia: wymaga ponownego uruchomienia

Id Biuletynu: MS14-059

Tytuł biuletynu: Luka w ASP.NET MVC pozwala na obejście zabezpieczeń (2990942)

Opis: Aktualizacja zabezpieczeń usuwa jedną lukę publiczną w ASP.NET MVC. Luka pozwala na obejście zabezpieczeń, jeśli osoba atakująca przekona użytkownika do kliknięcia w spreparowany link lub odwiedzenia spreparowanej strony internetowej wykorzystującą tę lukę. Osoba atakująca nie może zmusić użytkownika do wykonania tych czynności, może jedynie przekonać go przesyłając link w wiadomości email lub za pomocą komunikatora internetowego.

Wskaźnik ważności: ważna

Wpływ luki: obejście funkcji zabezpieczeń

Wymagania dotyczące ponownego uruchomienia: może wymagać ponownego uruchomienia

Id Biuletynu: MS14-060

Tytuł biuletynu: Luka w zabezpieczeniach OLE pozwala na zdalne wykonanie kodu (3000869)

Opis: Aktualizacja zabezpieczeń usuwa lukę w zabezpieczeniach systemu Microsoft Windows. Luka pozwala na zdalne wykonanie kodu, jeśli użytkownik otworzy plik programu Microsoft Office zawierający spreparowany obiekt OLE. Osoba atakująca, której uda się wykorzystać te luki, może uzyskać takie same uprawnienia, jak bieżący użytkownik. Użytkownicy pracujący na kontach z ograniczonymi uprawnieniami w systemie ponoszą mniejsze skutki ataku, niż użytkownicy pracujący na kontach z uprawnieniami administracyjnymi.

Wskaźnik ważności: ważna

Wpływ luki: zdalne wykonanie kodu

Wymagania dotyczące ponownego uruchomienia: może wymagać ponownego uruchomienia

Id Biuletynu: MS14-061

Tytuł biuletynu: Luka w zabezpieczeniach programu Microsoft Word i Office Web Apps pozwala na zdalne wykonanie kodu (3000434)

Opis: Aktualizacja zabezpieczeń usuwa lukę w zabezpieczeniach pakietu Microsoft Office. Luka pozwala na zdalne wykonanie kodu, jeśli osoba atakująca przekona użytkownika do otwarcia specjalnie spreparowanego pliku programu Microsoft Word. Osoba atakująca, której uda się wykorzystać te luki, może uzyskać takie same uprawnienia, jak bieżący użytkownik. Użytkownicy pracujący na kontach z ograniczonymi uprawnieniami w systemie ponoszą mniejsze skutki ataku, niż użytkownicy pracujący na kontach z uprawnieniami administracyjnymi.

Wskaźnik ważności: ważna

Wpływ luki: zdalne wykonanie kodu

Wymagania dotyczące ponownego uruchomienia: może wymagać ponownego uruchomienia

Id Biuletynu: MS14-062

Tytuł biuletynu: Luka w zabezpieczeniach usługi Message Queuing pozwala na podniesienie uprawnień (2993254)

Opis: Aktualizacja zabezpieczeń usuwa jedną lukę publiczną w systemie Microsoft Windows. Luka pozwala na podniesienie uprawnień, jeśli osoba atakująca wyśle specjalnie spreparowane żądanie IOCTL do usługi Message Queuing. Pomyślne wykorzystanie tej luki pozwala na uzyskanie pełnego dostępu do systemu. Domyślnie usługa Message Queuing nie jest zainstalowana na podatnych wersjach systemu operacyjnego. Usługa może zostać włączona z konta użytkownika posiadającego uprawnienia administratora. Podatni na tę lukę są wyłącznie użytkownicy, którzy ręcznie włączyli usługę Message Queuing.

Wskaźnik ważności: ważna

Wpływ luki: podniesienie uprawnień

Wymagania dotyczące ponownego uruchomienia: wymaga ponownego uruchomienia

Id Biuletynu: MS14-063

Tytuł biuletynu: Luka w sterowniku systemu plików FAT32 pozwala na podniesienie uprawnień (2998579)

Opis: Aktualizacja zabezpieczeń usuwa lukę w zabezpieczeniach systemu Microsoft Windows. Luka pozwala na podniesienie uprawnień jeśli sterownik FASTFAT korzysta z partycji z systemem plików FAT32. Osoba atakująca, której uda się wykorzystać lukę może wykonać dowolny kod z podniesionymi uprawnieniami.

Wskaźnik ważności: ważna

Wpływ luki: podniesienie uprawnień

Wymagania dotyczące ponownego uruchomienia: wymaga ponownego uruchomienia

źródło: Microsoft Security TechCenter

Czy ten artykuł był pomocny?

Oceniono: 0 razy