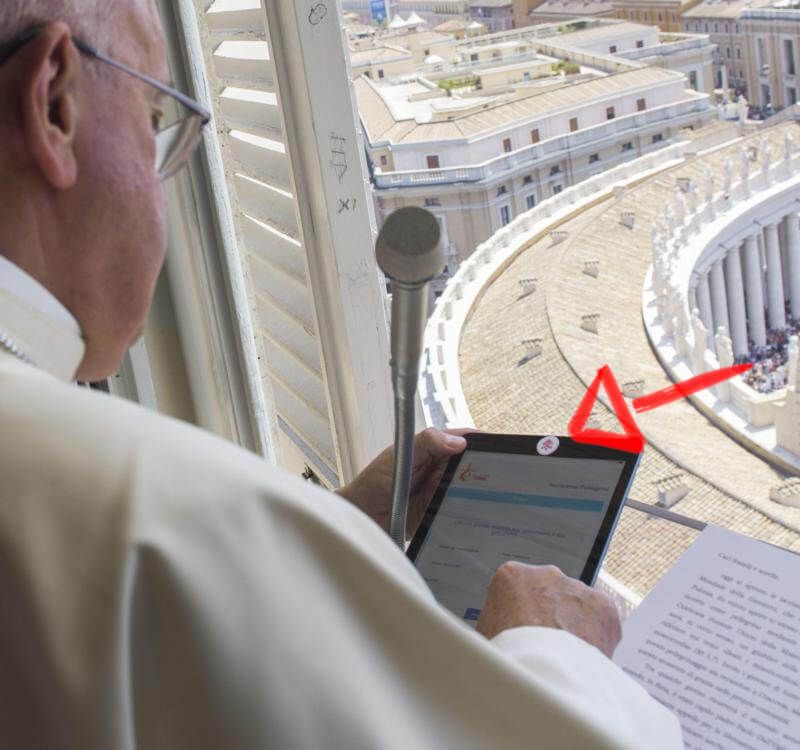

Drodzy Czytelnicy. Zastanawialiście się dlaczego dyrektor FBI zakleja wbudowaną kamerkę? Dlaczego to samo robił papież Franciszek? Czy doradcy takich prominentnych osobistości mogą się mylić?

Ochrona fizyczna tej części urządzenia wpisuje się w kulturę bezpieczeństwa, ponieważ z naszych statystyk wynika, że świadomość zagrożeń wśród użytkowników systemów Windows jest coraz większa, ale z urządzeniami mobilnymi niekoniecznie. Pielęgnując dobre zwyczaje ostrzegamy, uświadamiamy i edukujemy o możliwej socjotechnicznej próbie wyłudzenia pieniędzy.

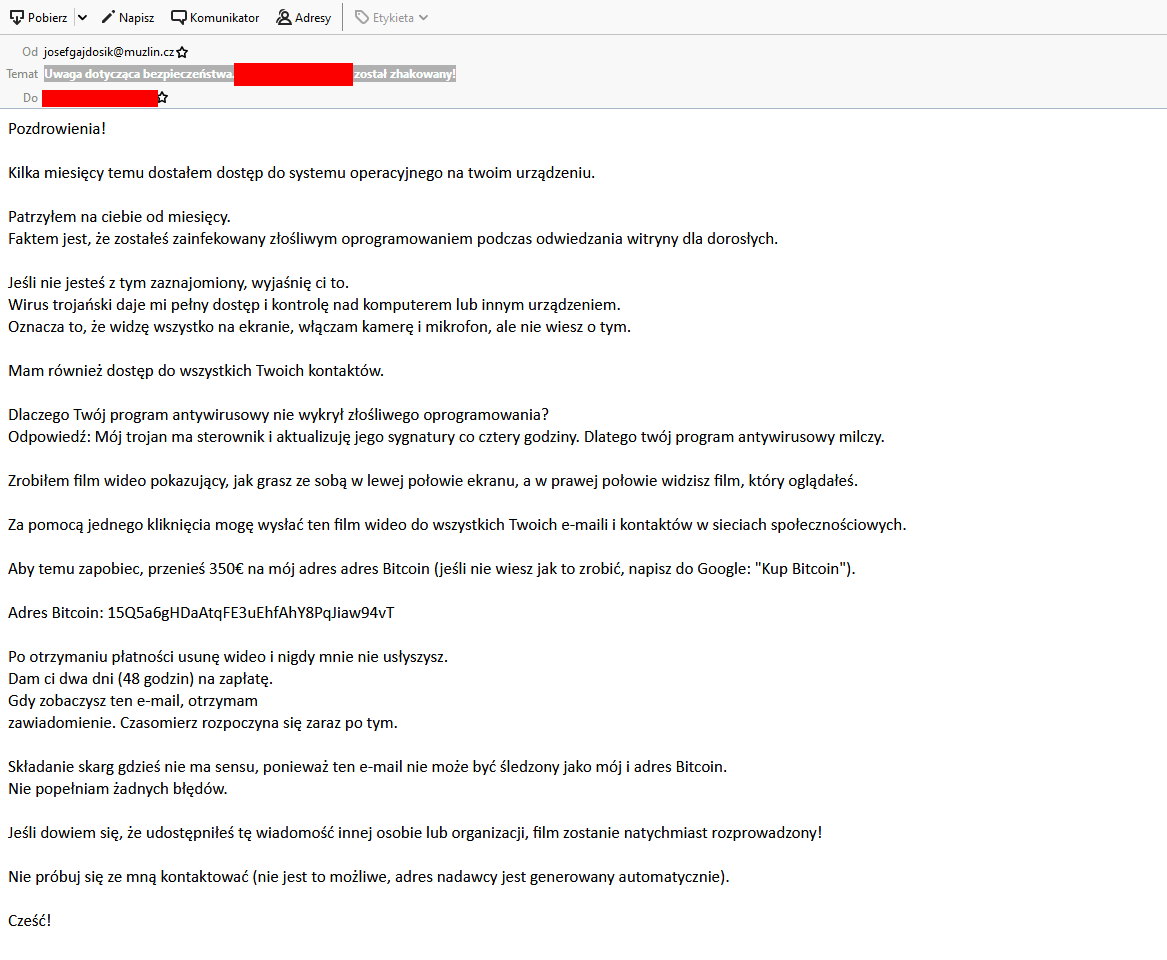

Oryginalna wiadomość wygląda tak:

Treść tej wiadomości jest następująca:

Pozdrowienia!

Kilka miesięcy temu dostałem dostęp do systemu operacyjnego na twoim urządzeniu.

Patrzyłem na ciebie od miesięcy.

Faktem jest, że zostałeś zainfekowany złośliwym oprogramowaniem podczas odwiedzania witryny dla dorosłych.Jeśli nie jesteś z tym zaznajomiony, wyjaśnię ci to.

Wirus trojański daje mi pełny dostęp i kontrolę nad komputerem lub innym urządzeniem.

Oznacza to, że widzę wszystko na ekranie, włączam kamerę i mikrofon, ale nie wiesz o tym.Mam również dostęp do wszystkich Twoich kontaktów.

Dlaczego Twój program antywirusowy nie wykrył złośliwego oprogramowania?

Odpowiedź: Mój trojan ma sterownik i aktualizuję jego sygnatury co cztery godziny. Dlatego twój program antywirusowy milczy.Zrobiłem film wideo pokazujący, jak grasz ze sobą w lewej połowie ekranu, a w prawej połowie widzisz film, który oglądałeś.

Za pomocą jednego kliknięcia mogę wysłać ten film wideo do wszystkich Twoich e-maili i kontaktów w sieciach społecznościowych.

Aby temu zapobiec, przenieś 350€ na mój adres adres Bitcoin (jeśli nie wiesz jak to zrobić, napisz do Google: „Kup Bitcoin”).

Adres Bitcoin: 15Q5a6gHDaAtqFE3uEhfAhY8PqJiaw94vT

Po otrzymaniu płatności usunę wideo i nigdy mnie nie usłyszysz.

Dam ci dwa dni (48 godzin) na zapłatę.

Gdy zobaczysz ten e-mail, otrzymam

zawiadomienie. Czasomierz rozpoczyna się zaraz po tym.Składanie skarg gdzieś nie ma sensu, ponieważ ten e-mail nie może być śledzony jako mój i adres Bitcoin.

Nie popełniam żadnych błędów.Jeśli dowiem się, że udostępniłeś tę wiadomość innej osobie lub organizacji, film zostanie natychmiast rozprowadzony!

Nie próbuj się ze mną kontaktować (nie jest to możliwe, adres nadawcy jest generowany automatycznie).

Cześć!

Wiadomość przychodzi z tematem zawierającym adres e-mail odbiorcy, wziętym prawdopodobnie z wycieku, z publicznych baz danych przedsiębiorców albo z web-scrapperów. Temat tego spamu prawie zawsze wpisuje się w następujący schemat:

Uwaga dotycząca bezpieczeństwa (adres_email_wycięty) został zhakowany!

Oszust próbuje wyłudzić od ofiary 350 euro w kryptowalucie Bitcoin, co przekłada się na ładną sumę. Dodatkowo z informacji z łańcucha bloków odczytujemy, że na podany adres portfela BTC od 23 października wykonano pięć transakcji. Skala tego spamu nie jest nam znana, ale jak na prymitywną próbę wyłudzenia, efekty są całkiem całkiem.

Takie i podobne socjotechniczne sztuczki wpływania na ludzką podświadomość są bardzo łatwe do przygotowania. Internetowym przestępcom po prostu nie chce się robić wyrafinowanych ataków, a tym bardziej inwestować w narzędzia i pisać kod złośliwego oprogramowania. Tak jest łatwiej — wysłanie spamu, przelewy od nieszczęśników i szybkie zniknięcie.

Prywatność w Internecie to mit. Są jednak skuteczne rozwiązania, aby zwiększyć swoje szanse na anonimowość

- Na początek warto zacząć od przeglądarki i od rozszerzenia, które w bezpieczny i zaszyfrowany sposób będzie chroniło przed złośliwymi stronami.

- Może warto też zrezygnować z wyszukiwarki Google? Raport DuckDuckGo mówi, że Google ZAWSZE personalizuje wyniki wyszukiwania, nawet w trybie incognito.

- Przestępcy również korzystają z dostępnych rozwiązań, aby maskować swoje działania. Czy wiecie jakich programów używają dżihadyści?

- Użytkownicy Windowsów! Czy wiecie dlaczego system Microsoftu to bardzo zły pomysł na zachowanie anonimowości?

Pozostałe przykłady ochrony prywatności w sieci znajdują się na stronie https://www.privacytools.io, gdzie można znaleźć:

- Rekomendowane przeglądarki dbające o prywatność (Mozilla,

Brave, Tor Browser). - Skaner https://www.privacytools.io/webrtc.html działający w przeglądarce i bazujący na protokole WebRTC (może ujawnić publiczny i prywatny adres IP użytkownika) nawet kiedy użytkownik ukrywa się za VPN-em lub wykorzystuje dodatki do przeglądarki blokujące śledzenie takie jak: AdBlock, Ghostery (NoScript zapobiega ujawnieniu IP).

- Zalecane dodatki do przeglądarek: uBlock Origin, Self-Destructing Cookies, HTTPS Everywhere, Decentraleyes.

- Rekomendowane ukryte ustawienia dla przeglądarki Mozilla Firefox (about:config).

- Alternatywne sklepy z aplikacjami i zalecane oprogramowanie dla Androida.

- Dostawców usług pocztowych, których ochrona prywatności jest priorytetem (m.in.: OpenMailBox, ProtonMail, Tutanota).

- Alternatywne oprogramowanie dla e-maili, które pozwala zachować prywatność i bazuje na sieciach P2P oraz zdecentralizowanej komunikacji bez serwera zarządzającego: I2P-Bote, Bitmessage, RetroShare (wspierane są systemy Windows, Mac, Linux, Android).

- Komunikatory internetowe takie jak: Signal, Ricochet, ChatSecure — warto zwrócić uwagę, że na liście nie znajduje się żaden popularny komunikator: Telegram, Messenger, WhatsApp, Viber, itp.

- Szyfrowane dyski internetowe do przechowywania plików.

- Menadżery haseł: Master Password, KeePass.

- Oprogramowanie do szyfrowania dysków, e-maili, plików: VeraCrypt, GnuPG, PeaZip.

Na podanej stronie można też znaleźć listę państw, w których użytkownik może być prawnie zobowiązany do przekazania organom policyjnym kluczy szyfrujących. Wymieniono Rosję, Polskę, Niemcy oraz Republikę Czeską jako państwa, w których prawo to nie obowiązuje.

Czy ten artykuł był pomocny?

Oceniono: 0 razy