Nietypowe wektory ataków wymagają nietypowego podejścia do kwestii bezpieczeństwa. Rozwiązanie Check Point Capsule Docs ani nie zastąpi oprogramowania do ochrony urządzeń końcowych, ani też rozwiązań klasy MDM. Stacje robocze i urządzenia mobilne muszą być chronione przez dedykowane rozwiązanie, które zabezpieczy pliki i poufne dane handlowe przed wirusami typu ransomware, trojanami, spyware oraz złośliwą zawartością na stronach internetowych i phishingiem. Jednak to, co oferuje Check Point Capsule Docs małym, średnim i dużym firmom doskonale wpisuje się niemal we wszystkie przyjmowane ustalenia polityki bezpieczeństwa.

Niezwykle często zachodzi bowiem potrzeba opracowania polityk dostępu, które są jednym z ważniejszych elementów zarządzania bezpieczeństwem. O uwierzytelnionym dostępie do dokumentów i zasobów sieciowych stanowi norma ISO/IEC 27002, która jednoznacznie określa zakres wykorzystania mechanizmów uwierzytelniających oraz kiedy i gdzie należy je stosować. Dla średnich i dużych firm z sektora Enterprise, możliwości usługi w chmurze Check Point Capsule Docs pokrywają się z zalecaniami, które wskazują na wytyczne w kontekście wdrożenia, monitorowania, utrzymywania i audytowania systemu SZBI (System Zarządzania Bezpieczeństwem Informacji). Check Point Capsule Docs w sposób przystępny pozwala realizować wcześniej podjęte założenia dostępu do dokumentów firmowych dla pracowników lub całych grup. Dzielenie się dokumentami możliwe jest w obrębie uprawnionych osób należących do organizacji i poza nią — przy czym (co oczywiste) pracownicy wcale nie nie muszą korzystać z jedynej słusznej skrzynki pocztowej w domenie firmowej.

W miarę jak upowszechnia się dostępu do laptopów, aplikacji Web 2.0 i mediów społecznościowych, przedsiębiorstwa zmuszane są porzucać scentralizowany model biznesowy na rzecz bardziej rozproszonego, w którym przecierają się granice pomiędzy pracą a życiem osobistym. Zmiana tego trendu upowszechniła się poprzez konsumeryzację IT – pracownicy coraz częściej wykorzystują urządzenia prywatne do wywiązywania się z obowiązków służbowych. Zwiększa to oczywiście ich produktywność, lecz także omyłkowe lub celowe działania przekazywania poufnych dokumentów osobom trzecim.

Udostępnianie plików jest częstym źródłem utraty danych biznesowych i zrywania umów handlowych, zwłaszcza gdy żaden system informatyczny nie realizuje zasad dostępu do tych informacji. Według raportu Global Corporate IT Security Risks 2013, to właśnie pracownicy 19% firm biorących udział w badaniu, odpowiedzialni byli za celowe incydenty wycieku danych (za pośrednictwem klientów e-mail i wiadomości tekstowych). Z kolei według raportu Global Data Leakage Report 2013 za połowę wycieku wszystkich poufnych danych z przedsiębiorstw i instytucji publicznych odpowiedzialni są zwykli pracownicy. Natomiast wśród źródeł utraty danych tylko ponad 1% stanowią administratorzy IT odpowiedzialni za utrzymywanie bezpieczeństwa informacji.

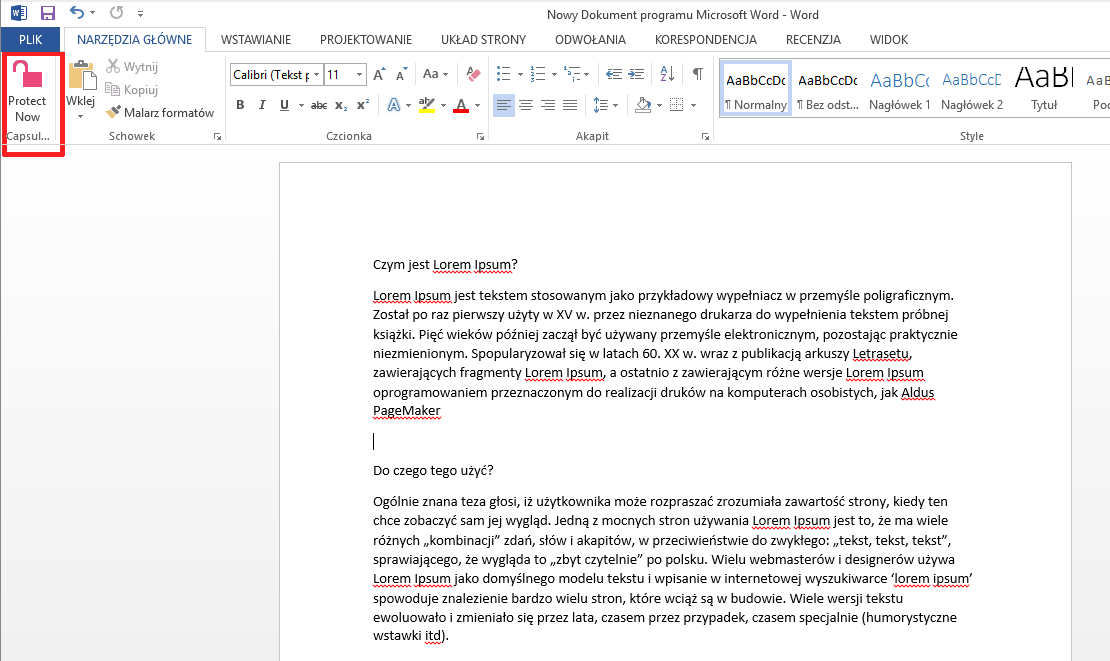

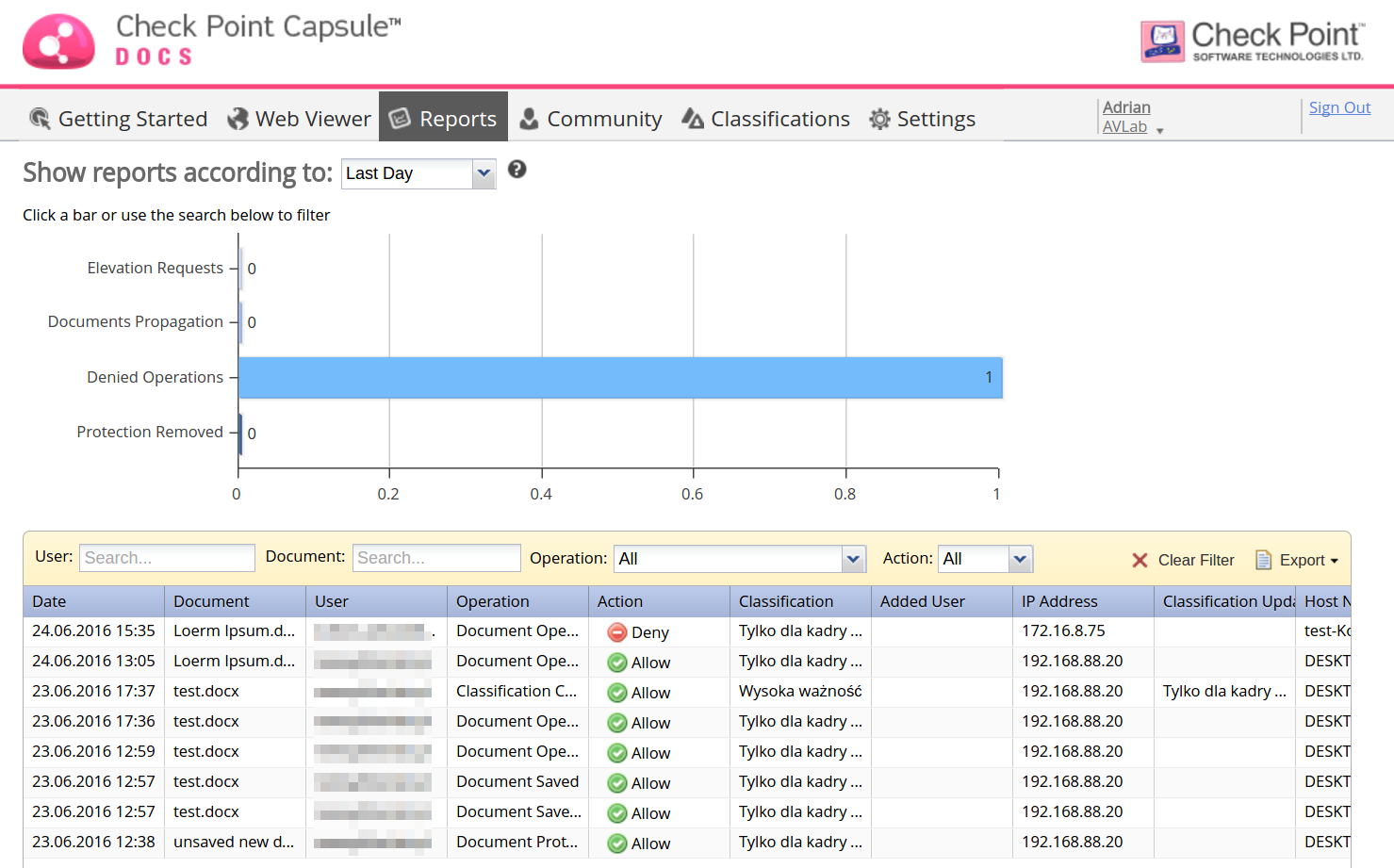

Check Point Capsule Docs realizuje procedury bezpiecznego zarządzania dokumentami i znacznie upraszcza kontrolę nad dostępem do poufnych danych. Rozwiązanie integruje się z pakietem Office, a stworzone w ten sposób dokumenty nie mogą zostać odczytane przez nieuprawnionych odbiorców — w szczególności tych, do których wiadomość została wysłana poprzez pomyłkę.

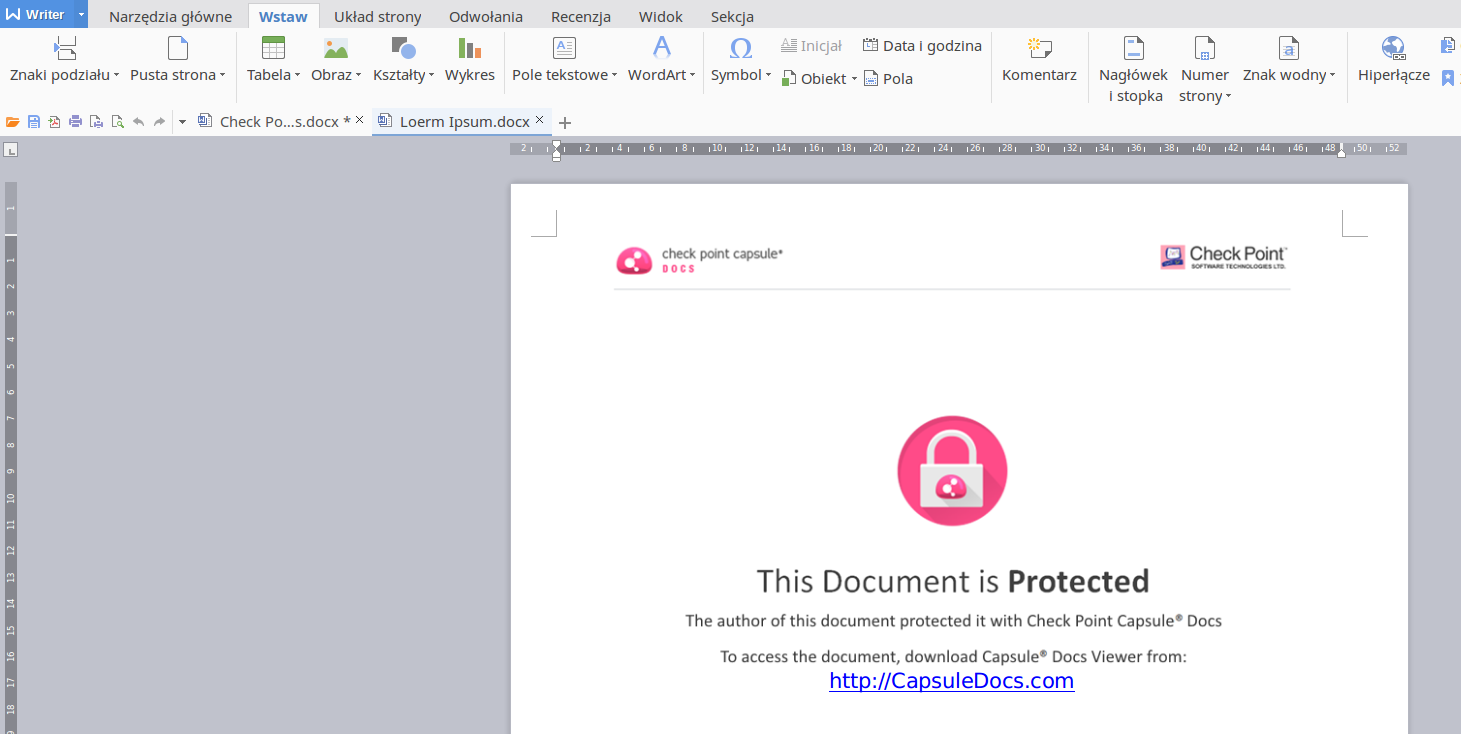

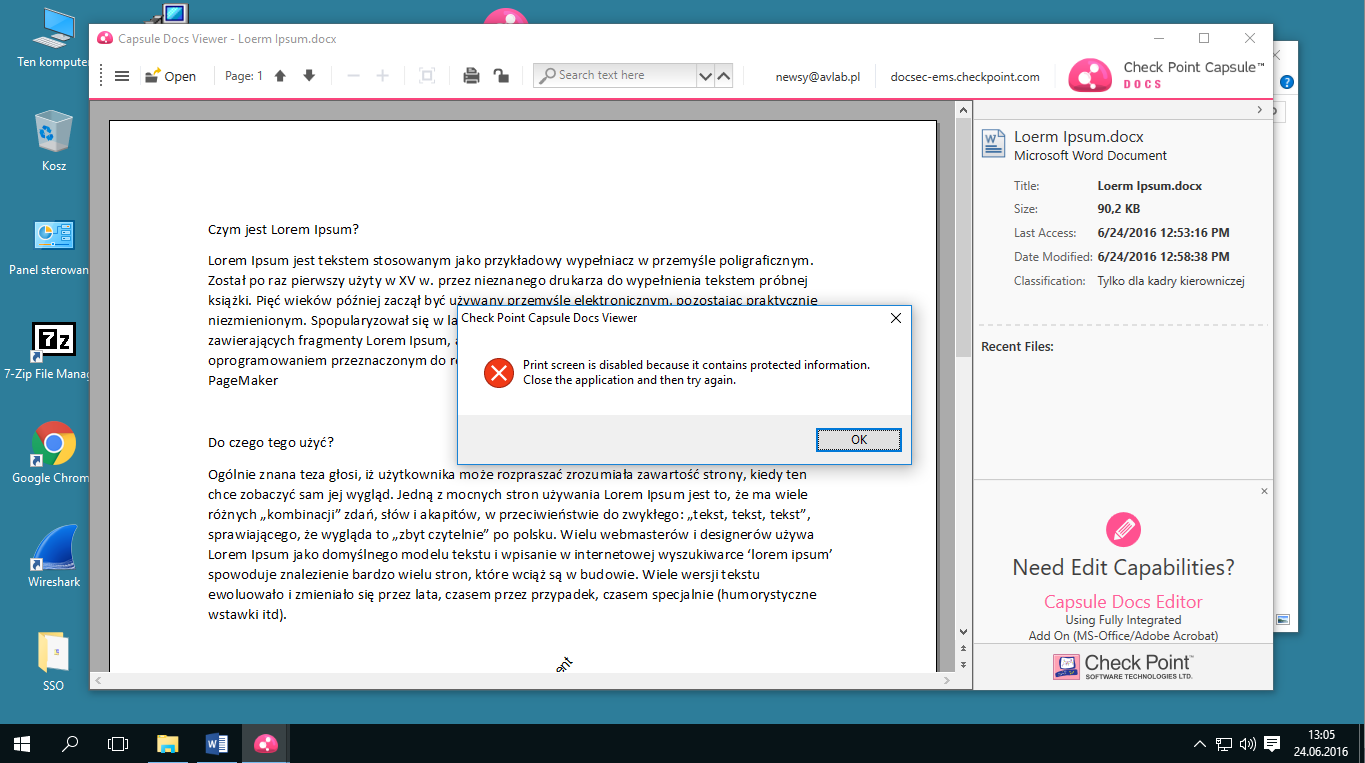

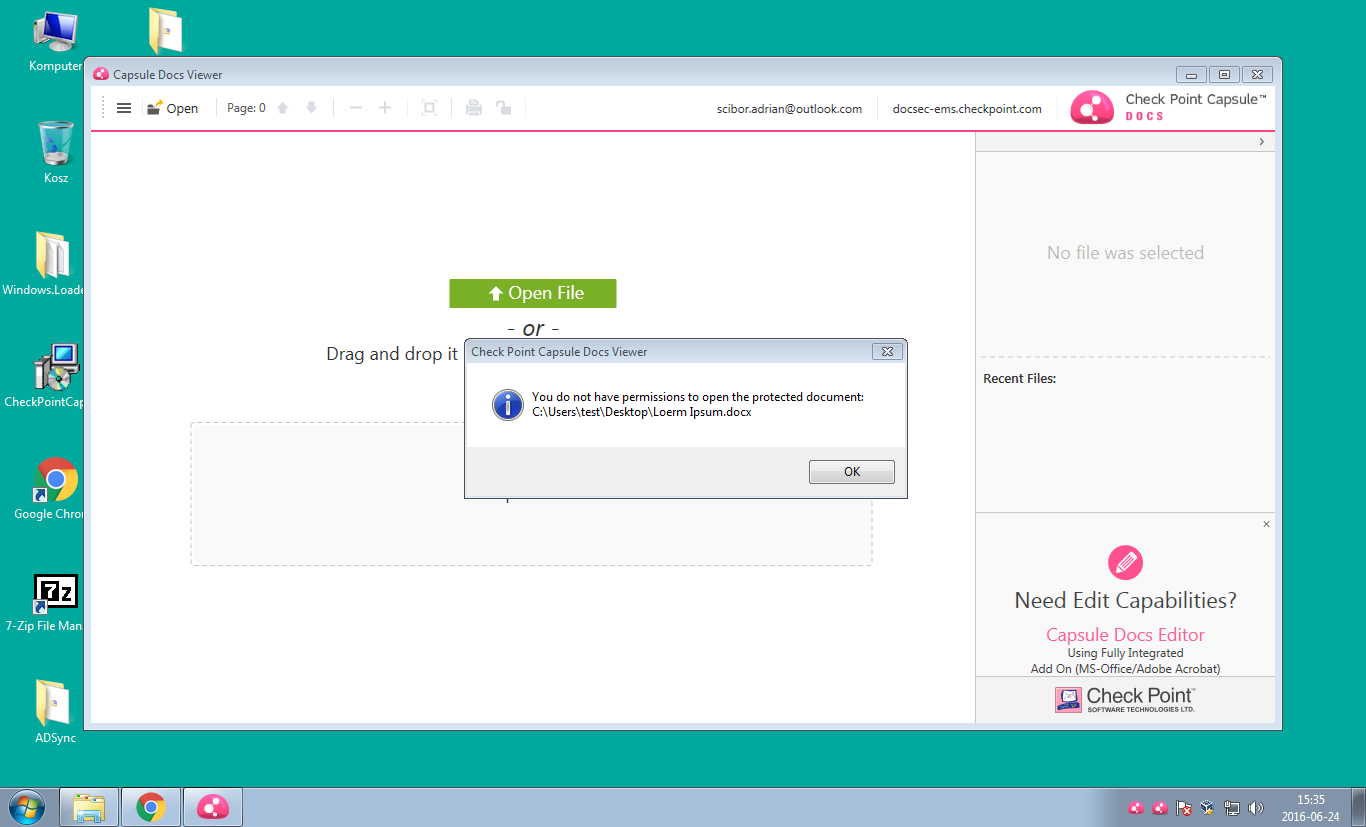

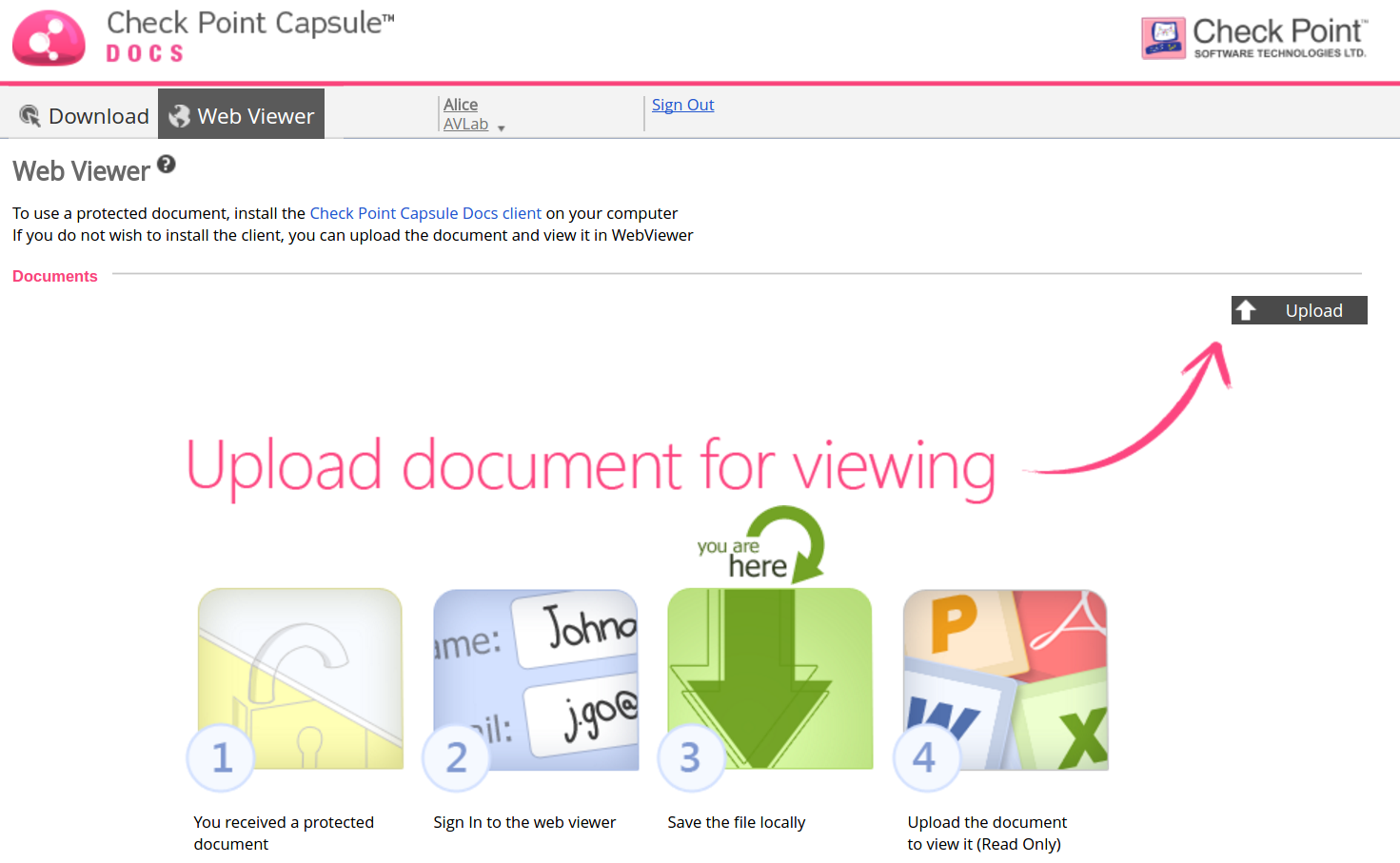

Tak zaszyfrowane dokumenty możliwe są do otworzenia w systemie Windows, Mac OS, Android, iOS za pomocą zainstalowanego agenta Capsule Docs lub za pośrednictwem przeglądarki (w każdym systemie operacyjnym) logując się do internetowej aplikacji Check Point Capsule Docs. W efekcie zastosowane przez firmę Check Point podejście do kwestii poufności danych pozwala chronić organizacjom dokumenty poza tzw. bezpiecznym kontenerem (sandbox), do którego głównych wad należy zaliczyć brak możliwości śledzenia zdarzeń poza swoją ograniczoną strefą buforową. Niezależnie do kogo trafi dokument — jeśli jest zabezpieczony (przez autora) przed podglądem, edycją lub przeznaczony tylko dla konkretnego odbiorcy, który uwierzytelni się adresem e-mail (uprawnionym i zdefiniowanym przez administratora oraz hasłem) — nie będzie możliwy do odczytania.

Check Point Capsule Docs otrzymuje rekomendację AVLab. Za cenę 3 dolarów miesięcznie za jednego użytkownika, firma, która [ … ]:

- chce ograniczyć dostęp nieautoryzowanym użytkownikom do dokumentów firmowych,

- chce zniwelować problem przypadkowego udostępnienia zastrzeżonych dokumentów,

- chce zabezpieczyć się przed kradzieżą danych,

[ … ] za niewielkie pieniądze może zrealizować swoją strategię bezpieczeństwa i chronić pliki przed niepowołanym dostępem, zrzutami ekranów, kopiowaniem, edytowaniem, czy drukowaniem.Check Point Capsule Docs zabezpiecza i szyfruje dokumenty w systemach Windows, Mac OS, iOS, Android za pośrednictwem agenta. W systemach operacyjnych, dla których nie został opracowany przez firmę Check Point agent, możliwy jest podgląd dokumentu z pomocą dowolnej przeglądarki.

Czy ten artykuł był pomocny?

Oceniono: 0 razy