W 2014 roku liczba smartfonów na całym (wliczając w to urządzenia prywatne oraz służbowe) oscylowała na poziomie 5,6 miliardów. Do końca 2018 roku szacuje się, że ich suma przekroczy 6 miliardów i 200 milionów. Jeśli przełożymy ten stan liczebny na procenty, to do końca roku 2018 ponad 84% populacji będzie miało do czynienia z mobilną technologią. Dodatkowo, jeśli do tych statystyk dodamy urządzenia przenośne, które ze względu na swoje gabaryty (phablet, tablet) nie kwalifikują się na miano “smartfona”, to w 2018 roku ich liczba przekroczy 12 miliardów. Oznaczać to będzie, że użytkowej elektroniki mobilnej będzie o kilka miliardów więcej niż ludności na całym świecie. Ponadto, jeśli uwzględnimy szacunki serwisu worldometers.info, według których do roku 2056 na Ziemi przybędzie kolejnych kilka miliardów ludzi — to kwantum populacji przekroczy 10 miliardów, a ogół wszystkich urządzeń z roku 2018 może ulec podwojeniu i w 2056 dwukrotnie przekroczyć liczbę wszystkich osób zamieszkujących planetę Ziemia.

Z badań The Radicati Group oraz statystyk worldometers.info wynika, że popularność mobilnych technologii ciągle będzie rosnąć. W kontekście bezpieczeństwa i w oczach obserwatorów, rynek mobilny staje się bardzo ważnym aspektem biznesowym — wraz ze wzrostem technologii mobilnych wzbiera popyt na rozwiązania, których rolą w wyniku cyberataków, cyberkradzieży i szpiegowania “zachowań” użytkowników korzystających z aplikacji i stron internetowych jest zabezpieczenie danych i informacji wypływających z urządzeń prywatnych i służbowych. Wzrośnie także popularność komunikacji z wykorzystaniem poczty elektronicznej, a konsumeryzacja IT spowoduje, że w 2018 roku (w stosunku do roku 2014) popyt na tego typu usługę będzie dwukrotnie większy.

Check Point Mobile Threat Prevention

Rozwiązania MDM są w Polsce popularne i na dobre zakorzeniły się w świadomości administratorów oraz praktyków bezpieczeństwa. Dzięki nim możliwe jest realizowanie wizji bezpiecznej firmy w sposób tradycyjny — konfigurując system zarządzająco-kontrolny w sieci lokalnej lub dzięki usłudze SaaS. Niekiedy produkty te pozwalają: chronić środowiska robocze tworząc bezpieczny kontener odseparowany od reszty systemu operacyjnego, deszyfrować dane przesyłane szyfrowanymi protokołami, wykonywać zdalną instalację i usuwanie aplikacji, sprawować kontrolę nad połączeniami z bezprzewodowymi punktami dostępowymi i wiele, wiele innych. W efekcie administrowanie całą mobilną flotą urządzeń staje się łatwiejsze i bardziej kompleksowe.

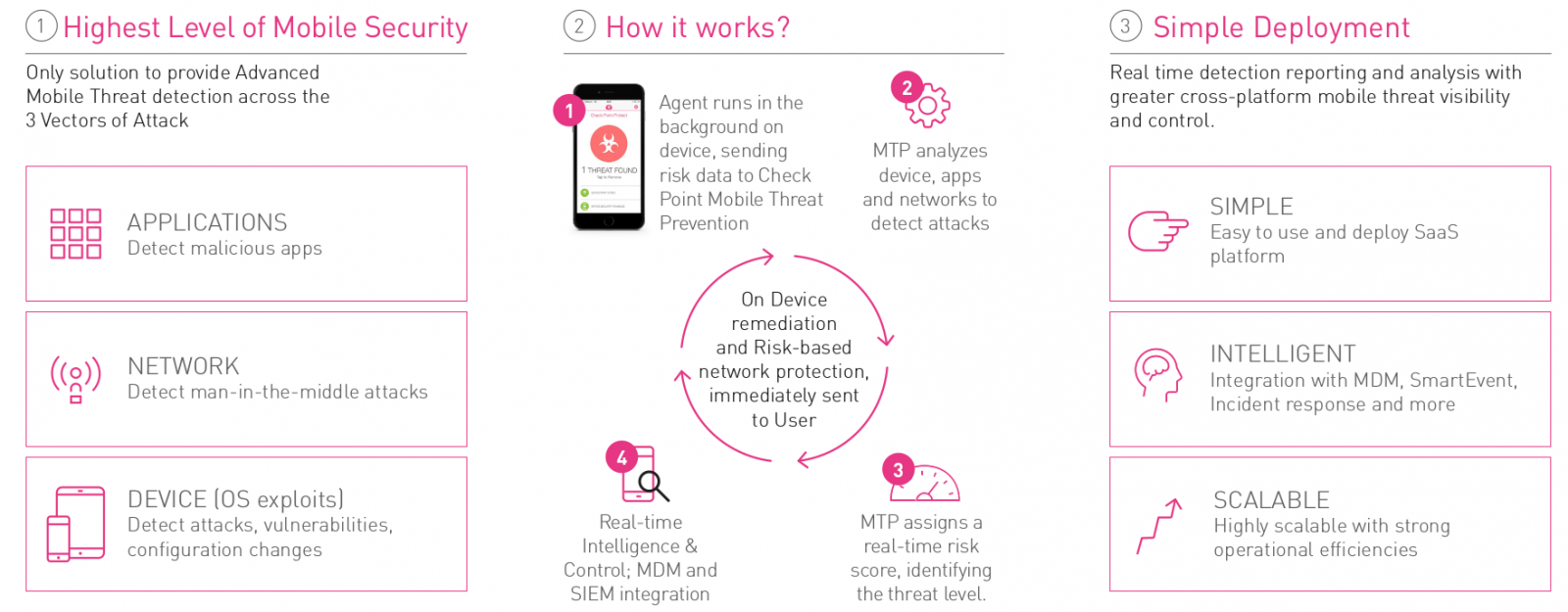

Rozwiązanie Check Point Mobile Threat Prevention (zwane dalej jako Check Point MTP) odchodzi od znanych na naszym rynku produktów klasy MDM (Mobile Device Management), czy upodobnionych im MAM (Mobile Application Management) oraz MIM (Mobile Information Management). Check Point MTP urzeczywistnia dominanty konceptu BYOD. Z założenia, to użytkownicy końcowi są właścicielami urządzenia — przekłada się to na nienachalny sposób wywiązywania się z obowiązków do jakich został zaprojektowany produkt Check Point MTP, który w odmienny sposób przeprowadza analizę bezpieczeństwa aplikacji wyręczając w tym zakresie administratorów.

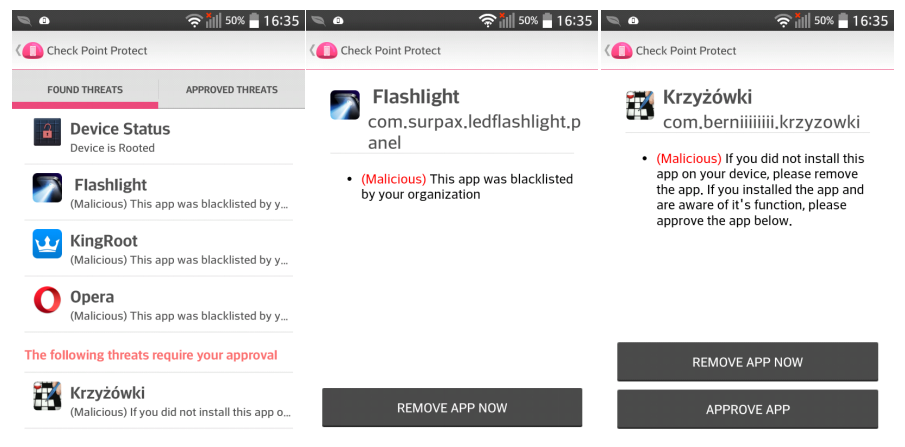

Check Point MTP nie jest podobny do rozwiązań MDM, jednak potrafi się z nimi integrować (AirWatch, Global Technology, Mobileiron, MaaS360) za pośrednictwem API, kluczy wymiany i innych technologii, które są uwarunkowane od konkretnego rozwiązania. Tak więc, produktu tego nie należy oceniać z perspektywy MDM. W zainstalowanym agencie Check Point Protect w systemie Android oraz iOS nie jest możliwe uruchomienie opcji “skanuj”, użytkownik nie znajdzie tu żadnych ustawień ochrony, czy chociażby funkcjonalności realizującej wykluczenia. Cała strategia zapobiegania zagrożeniom dokonywana jest przez administratora, który ustala bezpieczeństwo zainstalowanych aplikacji w oparciu o białe i czarne listy oraz tzw. aplikacje zależne od użytkownika.

Dodatkowe wsparcie decyzyjne zapewnia automatyczna behawioralna analiza heurystyczna zainstalowanych aplikacji oraz analiza komunikacji sieciowej w chmurze. W systemie operacyjnym iOS zainstalowane aplikacje nie są wysyłane do chmury celem ich analizy. To zupełnie inaczej niż w systemie Android — programy, które nigdy nie zostały przeanalizowane i które nie mogą być pobrane z Google Play są analizowane pod kątem bezpieczeństwa w chmurze. Jednak od tej reguły istnieje wyjątek — aplikacje zainstalowane wcześniej przez sieć komórkową nie są wysyłane. Agent będzie czekał na ustanowienie połączenia z siecią bezprzewodową.

Podstawowa różnica pomiędzy Check Point MTP a innymi rozwiązaniami, w których możliwe jest definiowanie list dostępu jest taka, że tutaj aplikacje oznaczone przez administratora (lub też w wyniku automatycznej analizy) jako “niebezpieczne / szkodliwe” (malicious) nie są usuwane automatycznie — traktowane są przez agenta zainstalowanego w smartfonie jako groźne, a informacja ta będzie pewnym wskaźnikiem potencjalnego niebezpieczeństwa uwarunkowanym od konkretnej aplikacji. Mając tą podstawową świadomość o skali ryzyka, użytkownik powinien traktować program w kontekście przestrogi pozbywając się go z urządzenia.

Bezpieczeństwo aplikacji

Check Point MTP chroni urządzenie przed niebezpiecznymi aplikacjami oraz załącznikami w wiadomościach mailowych. Produkt ten nie działa prewencyjnie, lecz dokonuje analizy w momencie wykonania zdarzenia. Oznacza to, że bezpieczeństwo programu oceniane jest w wyniku behawioralnej analizy heurystycznej realizowanej na kopii aplikacji uruchomionej w piaskownicy (tylko w systemie Android, budowa iOS nie pozwala na to).

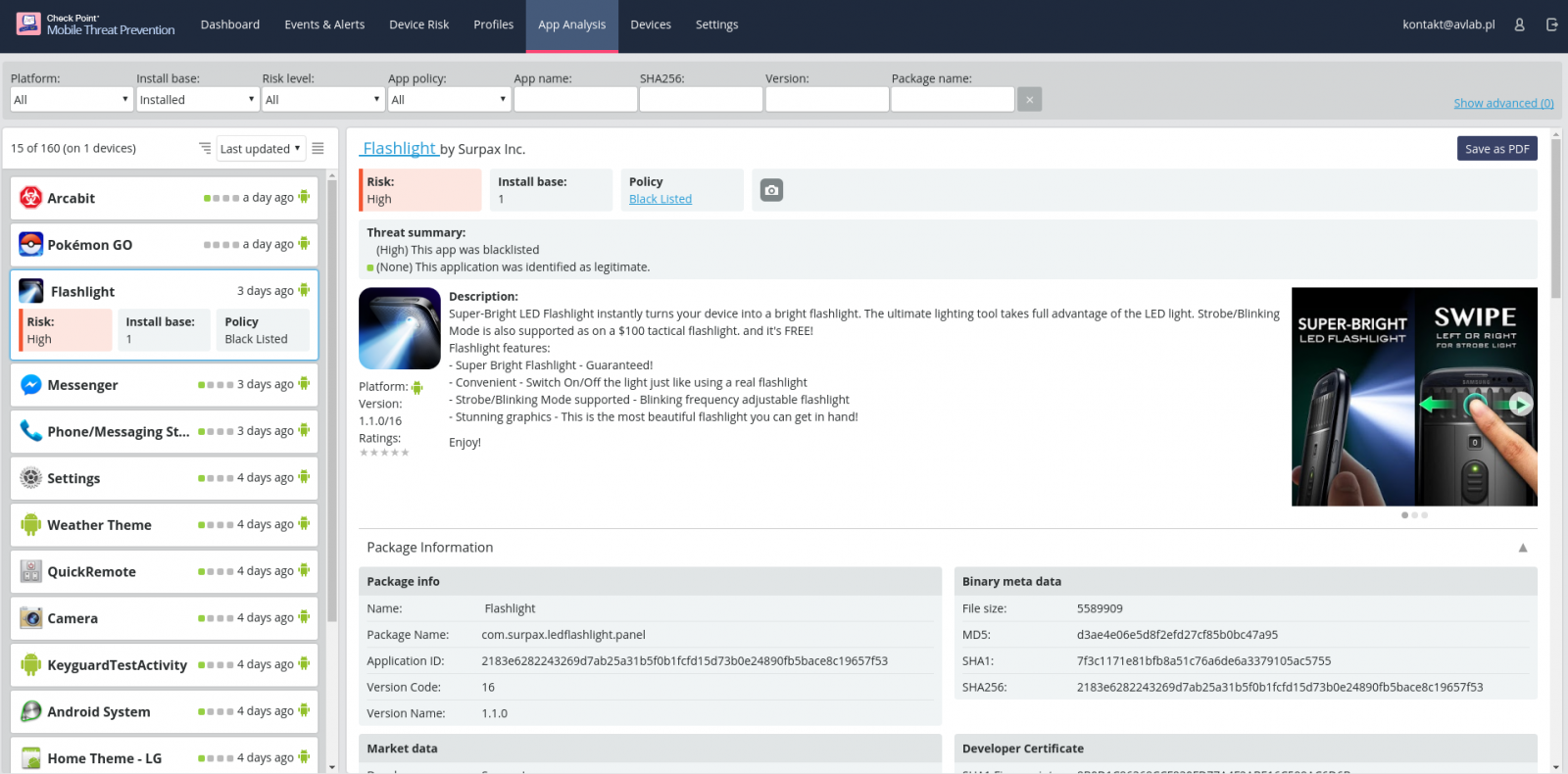

Check Point MTP działa w oparciu o silnik BRE (Behavioral Risk Engine) w chmurze. Informacje o sieciowych połączeniach, próbach dostępu do uprawnień root, danych wysyłanych z urządzenia przez analizowaną aplikację — to wszystko przekłada się na wynik bezpieczeństwa (poziom zagrożenia). Analiza zostaje uruchomiona nawet wtedy, kiedy użytkownik próbuje połączyć się do sieci Wi-Fi — w tym czasie zainstalowany agent, aby wykryć wszelkie anomalie weryfikuje integralność połączeń SSL. Sprawdza połączenia stosując analizę z wykorzystaniem honetypotów w chmurze i ustala, czy dochodzi do prób przechwycenia połączenia (atak man in the middle). Dodatkowo monitoruje sygnatury i źródło pochodzenia aplikacji (oficjalne repozytorium, plik APK) podczas instalowania i aktualizacji programów oraz sprawdza integralność systemu operacyjnego wykrywając znane podatności i niekorzystne ustawienia urządzenia. W ocenie poziomu ryzyka bierze udział API VirusTotal, dzięki któremu konsola administratora zostaje uzupełniona o informacje z całej analizy aplikacji na temat jej poziomu zagrożenia.Zebrane w ten sposób dane wykorzystywane są do automatycznego nadawania poziomu ryzyka i określania stanu bezpieczeństwa aplikacji w postaci graficznej.

Informacje, jakie udostępniane są administratorowi przez konsolę internetową Check Point Mobile Threat Prevention mogą budzić zazdrość u niejednego dostawcy rozwiązania MDM. Nieczęsto zdarza się, aby administrator miał wgląd w szczegółową komunikację sieciową zainstalowanych programów na urządzeniu mobilnym.

| Address | IP address | Port | Protocol | More Info |

|---|---|---|---|---|

| pixel.adsafeprotected.com | 69.172.216.55 | 443 | TCP | |

| Internal | 53 | DNS | gwallcheck.api-alliance.com | |

| soma-assets.smaato.net | 52.84.122.161 | 80 | TCP | |

| samsungelectronicsamericainc.demdex.net | 52.22.161.16 | 443 | TCP | |

| ad.doubleclick.net | 172.217.5.6 | 443 | TCP | |

| bidagent.xad.com | 54.235.213.67 | 80 | TCP | |

| data.flurry.com | 74.6.34.30 | 443 | TCP | |

| events-us-east-1.ipredictive.com | 52.87.101.161 | 443 | TCP | |

| ads.mopub.com | 192.44.68.3 | 80 | TCP |

Agent MTP nie skanuje aplikacji, dopóki te nie zostaną zainstalowane. Ataki w oparciu o przeglądarkę (skrypty złośliwe, przekierowania, drive by download) nie są wykrywane, jednak aplikacje zainstalowane w wyniku ataku już podlegają analizie. Wszystkie i bez wyjątku.

Check Point Mobile Threat Prevention w praktyce

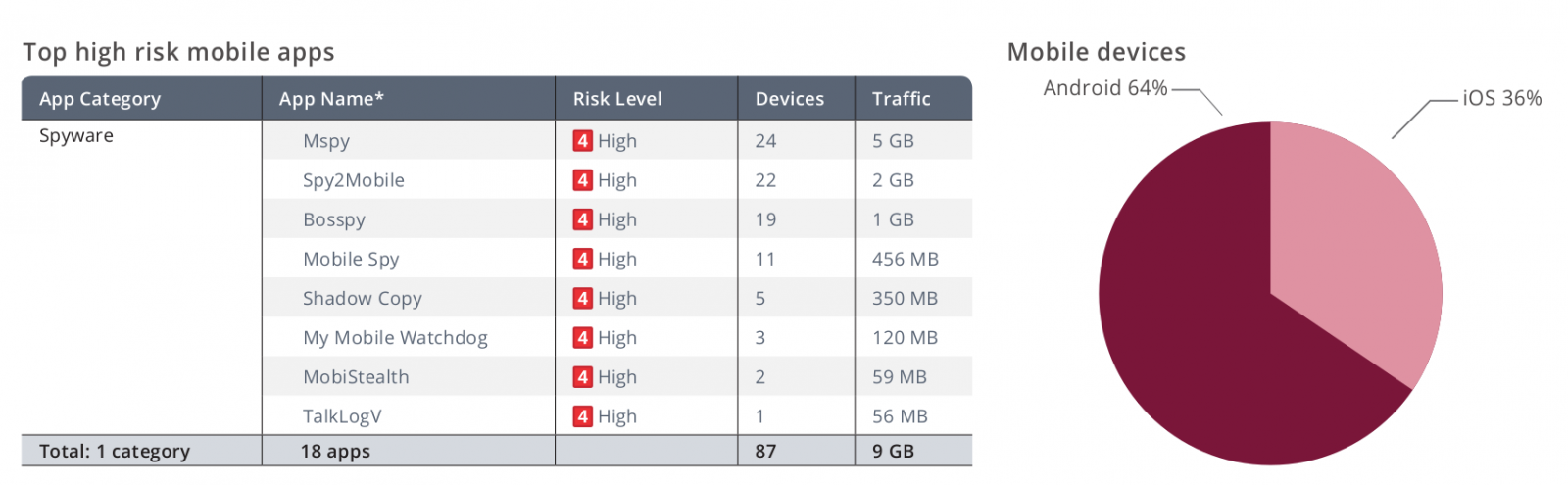

Z przeprowadzonego w styczniu tego roku przez firmę Check Point 7-dniowego stanu bezpieczeństwa pewnej francuskiej firmy, która zatrudnia do 1000 pracowników wynikają same niedobre wiadomości. Firma ta pod żadnymi względami nie była zbyt szczególna, dlatego przedstawione poniżej statystyki mogą (niestety) odzwierciedlać stan bezpieczeństwa większości dużych firm i przedsiębiorstw w Polsce.

- W firmie, w której wykonywano audyt, 211 urządzeń pracowało pod kontrolą Androida, a 144 pod kontrolą systemu iOS.

- Wśród tych urządzeń wykryto 18 zainstalowanych aplikacji podwyższonego ryzyka, które w ciągu 7 dni zdołały wysłać i odebrać łącznie 9GB danych.

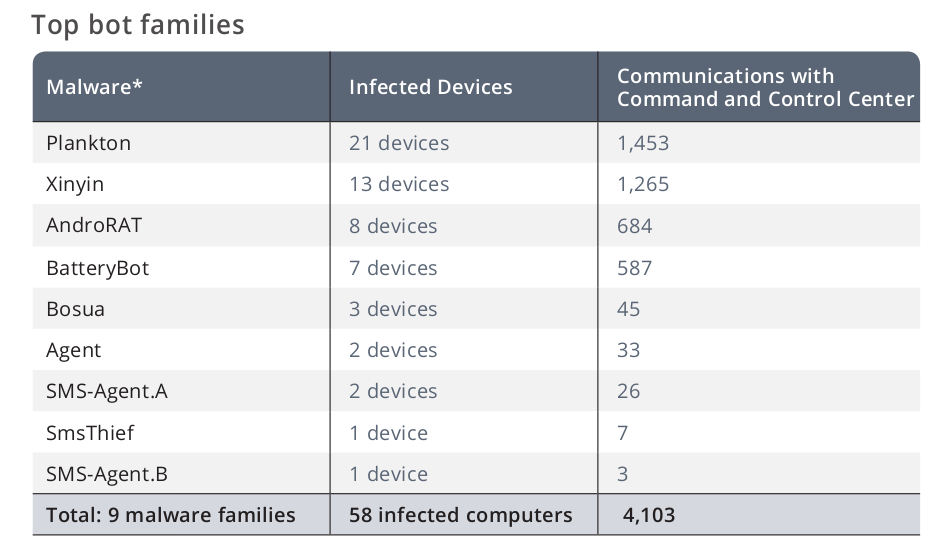

- 58 urządzeń było zainfekowanych wirusem, w wyniku czego urządzenia te próbowały 4103 razy ustanowić połączenie ze szkodliwymi hostami.

- Analiza wykazała, że te same aplikacje komunikujące się z C&C były w stanie pobierać kolejne — w wyniku przekierowań na nieodpowiednie witryny internetowe za pośrednictwem ataków socjotechnicznych.

- W firmie wykryto 11 unikalnych prób wykorzystania podatności w systemie operacyjnym.

Ogólny stan bezpieczeństwa audytowanej firmy nie wykazał nic dobrego. Niestety, ale nie udało nam się dotrzeć do informacji o wykorzystywanym przez francuskie przedsiębiorstwo rozwiązaniu ochronnym. Warto jednak pamiętać o podstawowej różnicy pomiędzy Check Point Mobile Threat Prevention a rozwiązaniami klasy MDM. Zadaniem Check Point MTP nie jest zastąpienie produktów MDM. Check Point MTP nie jest produktem prewencyjnym, a ochronnym. Firmy, które nadal potrzebują funkcjonalności oferowanych przez programy klasy kontrolno-zarządzające powinny je stosować i realizować swój koncept bezpieczeństwa. Natomiast firmy, które bezpieczeństwo stawiają na pierwszym miejscu powinny rozważyć testy i wdrożenie Check Point Mobile Threat Prevention. Cena SRP Check Point MTP w zależności od licencjonowania (per user lub per urządzenie) wynosi odpowiednio 4 lub 8 dolarów miesięcznie. Szczegółowych informacji na ten temat udziela producent lub partner.

Czy ten artykuł był pomocny?

Oceniono: 0 razy