Zespół badawczy firmy Check Point Software Technologies odkrył niedawną dużą operację malware, która zdołała zainfekować ponad 250 milionów komputerów na całym świecie. Zainstalowany malware, którego Check Point nazwał Fireball, przejmuje przeglądarki internetowe zamieniając je w „zombie”.

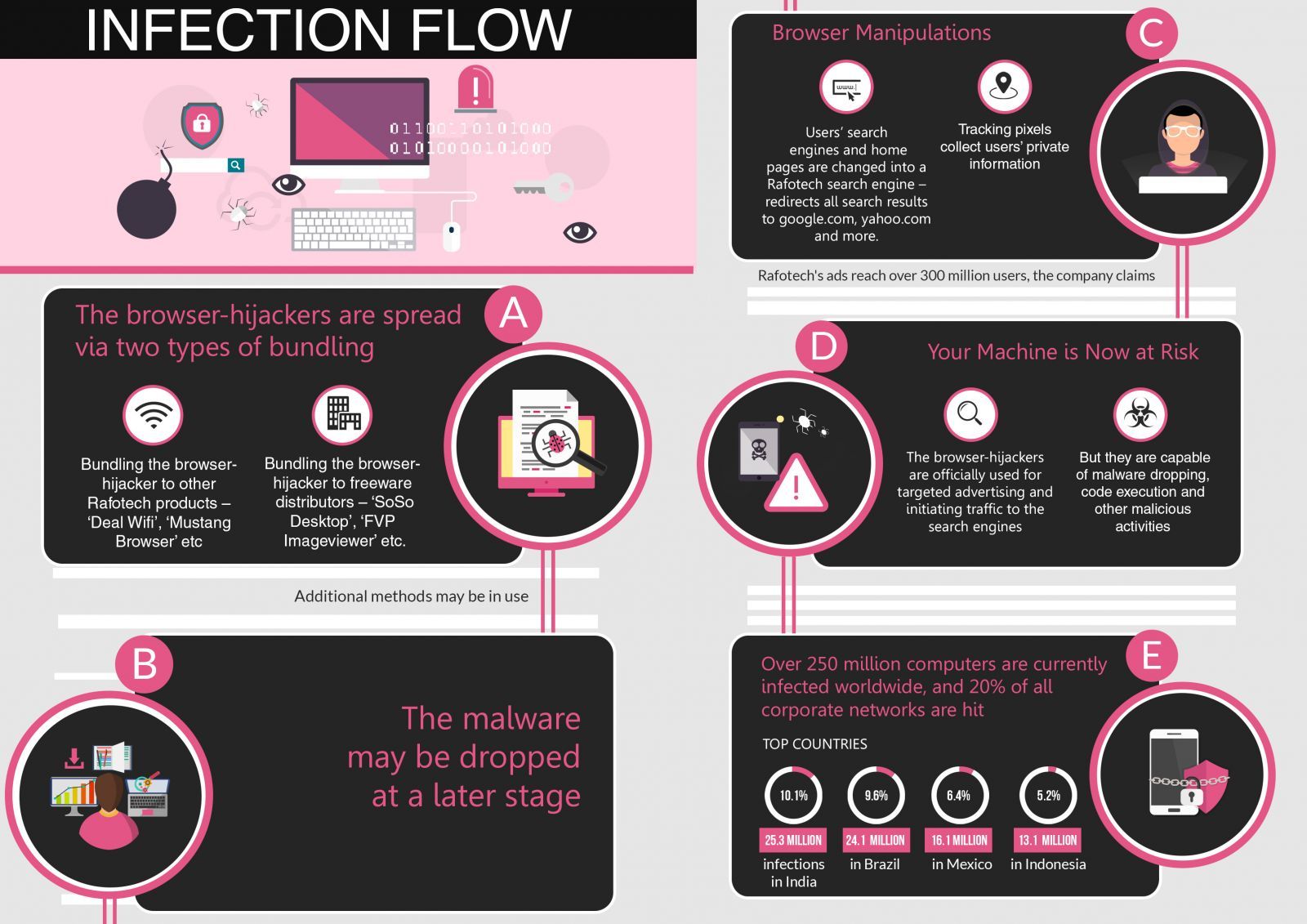

Fireball posiada dwie podstawowe funkcje – pierwsza z nich to możliwość uruchomienia dowolnego kodu na komputerach ofiar i pobrania dowolnego pliku lub złośliwego oprogramowania, natomiast druga to przejęcie urządzenia i manipulowanie ruchem internetowym zarażonych użytkowników, w celu generowania przychodów z reklam. Obecnie Fireball skupia się na instalowaniu wtyczek i dodatkowych konfiguracji, by zwiększyć odsłony swoich reklam, jednakże z łatwością może zmienić się w wiodącego dystrybutora dowolnego złośliwego oprogramowania.

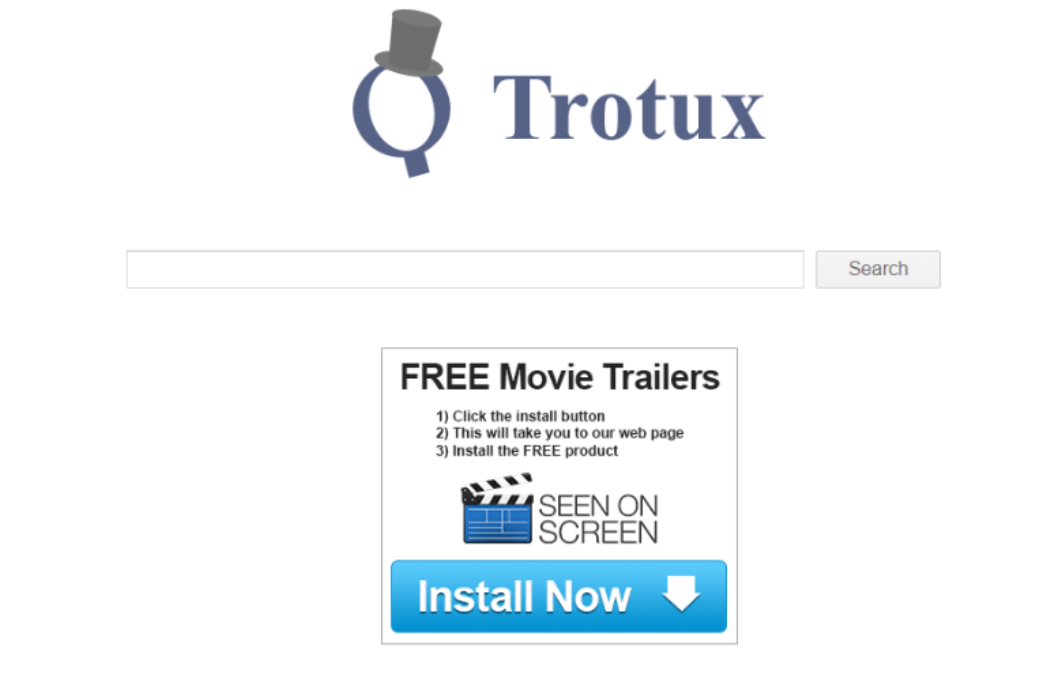

Cała operacja prowadzona jest przez Rafotech, dużą agencję digital-marketingu z siedzibą w Pekinie. Rafotech używa Fireballa w celu manipulowania przeglądarkami ofiar, ustawiając stronę startową i wyszukiwarkę na fałszywy silnik wyszukiwania, który zwyczajnie przekierowuje zapytania do Yahoo.com lub Google.com.

Fałszywe wyszukiwarki posiadają tzw. „tracking pixels” służące do zbierania prywatnych informacji o użytkownikach.

Fireball może również szpiegować ofiary, skutecznie instalować złośliwe oprogramowanie i uruchamiać dowolny złośliwy kod w zainfekowanych maszynach, tworząc w ten sposób szeroką lukę w zabezpieczeniach urządzeń oraz sieci.

250 milionów maszyn i 20% sieci korporacyjnych jest zainfekowanych na całym świecie

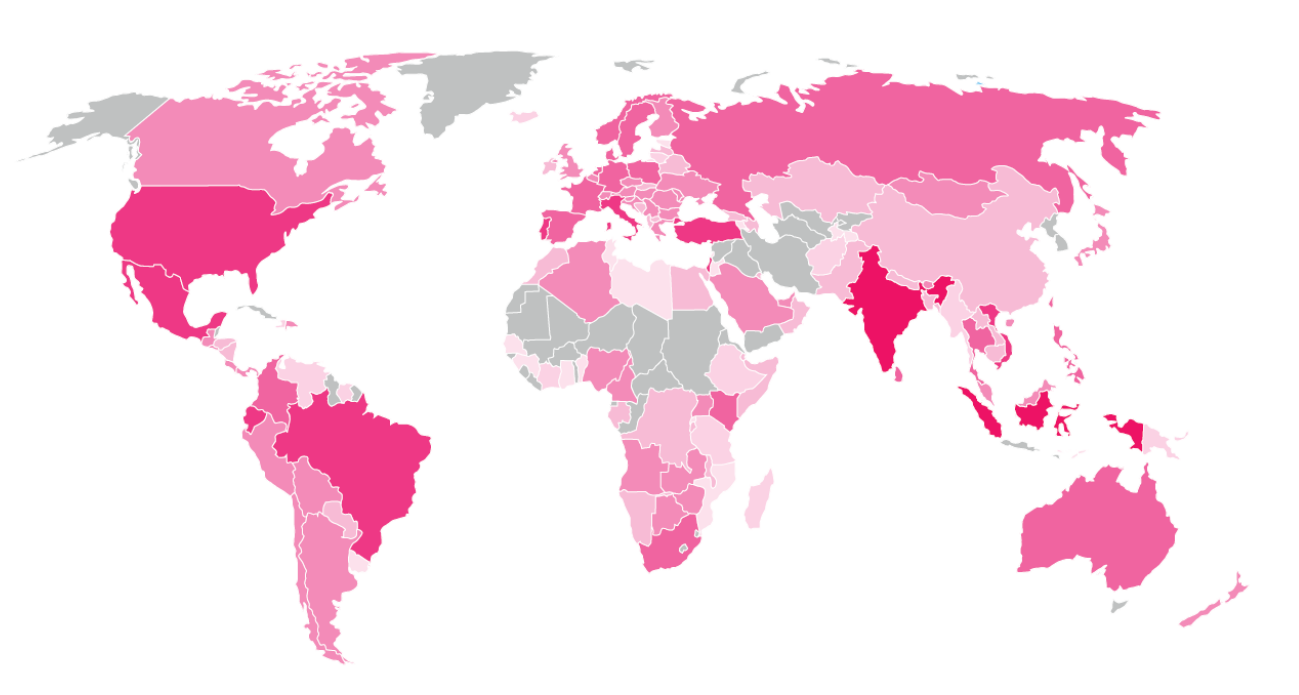

Zakres dystrybucji jest alarmujący. Zgodnie z analizami Check Pointa, ponad 250 mln komputerów na całym świecie zostało zainfekowanych. Do 25,3 mln infekcji doszło w Indiach (10,1%), 24,1 mln w Brazylii (9,6%),16,1 mln w Meksyku (6,4%), 13,1 w Indonezji (5,2%). W USA zaobserwowano 5,5 mln infekcji (2,2%).

Innym wskaźnikiem niewiarygodnie wysokiej infekcji jest popularność fałszywych wyszukiwarek firmy Rafotech. Według danych dotyczących ruchu internetowego „Alexa”, 14 spośród tych fałszywych wyszukiwarek znajduje się wśród 10.000 najpopularniejszych stron internetowych, a których część z nich osiąga pierwsze miejsce na liście Top 1000.

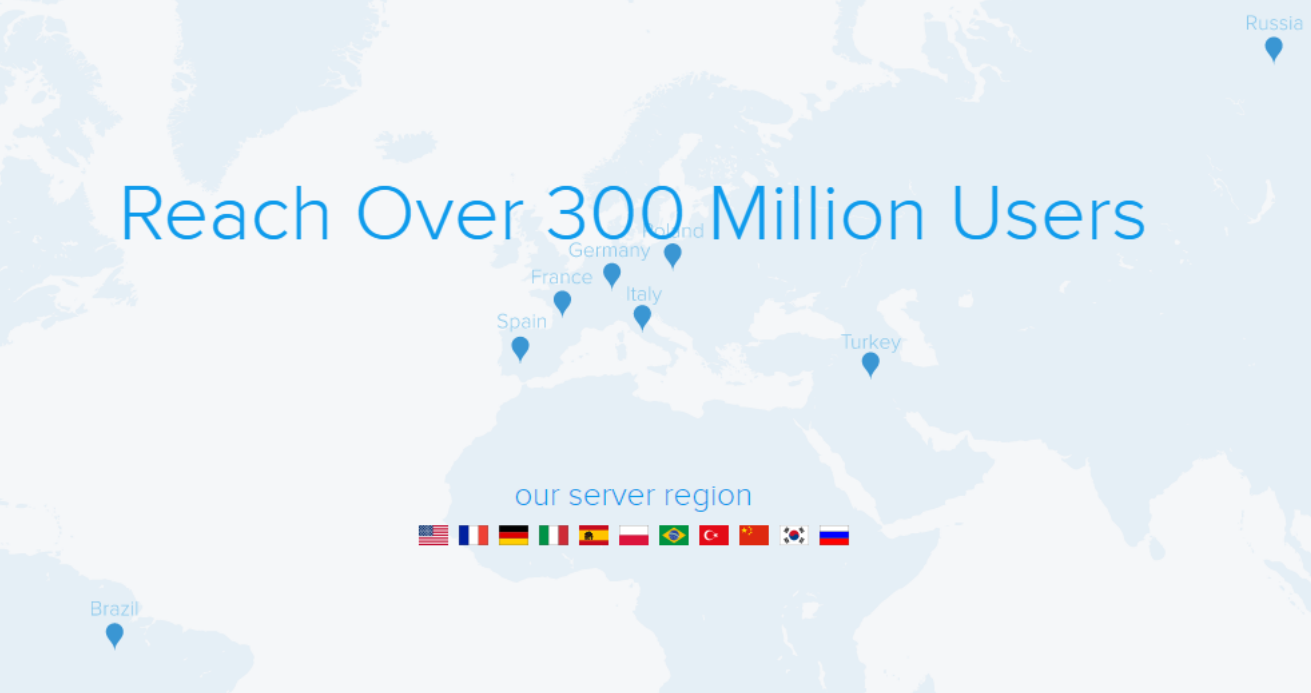

Jak na ironię, chociaż Rafotech nie przyznaje się do tworzenia modyfikatorów przeglądarek i fałszywych wyszukiwarek, to z dumą ogłasza się udaną agencją marketingową, docierającą do 300 milionów użytkowników na całym świecie – liczby, zapewne przypadkiem, podobnej do szacowanych infekcji wykrytych przez Check Pointa.

Backdoor do każdej zarażonej sieci

Fireball i jemu podobne modyfikatory, czy jak kto woli – porywacze przeglądarek (ang. browser-hijackers), to hybrydowe twory, w połowie wyglądające na zwyczajne, nieszkodliwe aplikacje i w połowie będące złośliwym oprogramowaniem. Mimo że firma Rafotech zdaje się używać Fireball jedynie do wyświetlania reklam i kierowania ruchu internetowego do swoich fałszywych wyszukiwarek, to ma możliwość wykonywać dowolne działania na urządzeniach ofiar, co może mieć poważne konsekwencje. Jak bardzo poważne? Spróbujmy wyobrazić sobie samolot do opryskiwania roślin uzbrojony w bombę atomową. Owszem, może spełnić swoje zadanie, ale może również zrobić dużo więcej.

Wszystkie „porywacze przeglądarek” działają na poziomie przeglądarki. Oznacza to, że mogą przekierowywać ofiary na szkodliwe strony, szpiegować je oraz pobierać złośliwe oprogramowanie. Z technicznego punktu widzenia, Fireball jest bardzo złożony, posiada zaawansowane techniki przeciwdziałające wykryciu, wielowarstwową strukturę oraz elastyczne C&C, nie ustępując w niczym typowemu złośliwemu oprogramowaniu. Wielu twórców wirusów chciałoby osiągnąć chociaż ułamek możliwości oprogramowania firmy Rafotech, ponieważ Fireball posiada krytyczną lukę umożliwiającą dalsze wykorzystywanie.

Niewykrywalny dla radarów

Pomimo że Fireball rozprzestrzenia się w złośliwy i nielegalny sposób, posiada jednocześnie cyfrowe certyfikaty potwierdzające jego autentyczność.

Firma Rafotech ostrożnie działa na granicy legalności, wiedząc, że rozpowszechnianie adware (aplikacji wyświetlających reklamy) nie jest postrzegane jako przestępstwo, w przeciwieństwie do rozpowszechniania złośliwego oprogramowania. Dlaczego? Wiele firm udostępnia swoje oprogramowanie czy usługi za darmo, zarabiając poprzez zbieranie danych swoich klientów lub wyświetlanie reklam. Jeżeli klient wyraża zgodę na zainstalowanie oprogramowania na jego komputerze, ciężko udowodnić dostawcy działanie niezgodne z prawem.

Istnienie tej szarej strefy doprowadziło do powstania nowego sposobu na zarabianie – bundlingu (ang. bundle-pakiet). Bundling polega na tym, że pobierana przez użytkownika aplikacja instaluje przy okazji kolejną aplikację, czasem za zgodą użytkownika, a czasem bez.

Rafotech używa bundlingu, żeby rozprzestrzeniać aplikację Fireball.

Według analiz Check Pointa, metody dystrybucyjne firmy Rafotech nie mogą zostać uznane za legalne. Złośliwe oprogramowanie i fałszywe wyszukiwarki nie posiadają informacji łączących ich z Rafotech, ukrywając swoje prawdziwe przeznaczenie, a zwykły użytkownik nie może ich odinstalować.

W jaki więc sposób posiadają one legalne podpisy cyfrowe? Być może firma, która wydała certyfikat, jest małym wydawcą naginającym zasady etyki, posiłkując się brakiem jasnych kryteriów legalności w świecie programów typu adware.

Sposób infekowania

Tak jak w przypadku innych typów złośliwego oprogramowania, istnieje kilka sposobów, dzięki którym Fireball może się rozprzestrzeniać. Check Point podejrzewa, że najpowszechniejszym sposobem ataku jest instalowanie go w pakiecie wraz z innymi produktami firmy Rafotech: Deal Wifi oraz przeglądarki Mustang wraz z darmowymi aplikacjami innych dystrybutorów, np. Soso Desktop czy FVP Imageviewer.

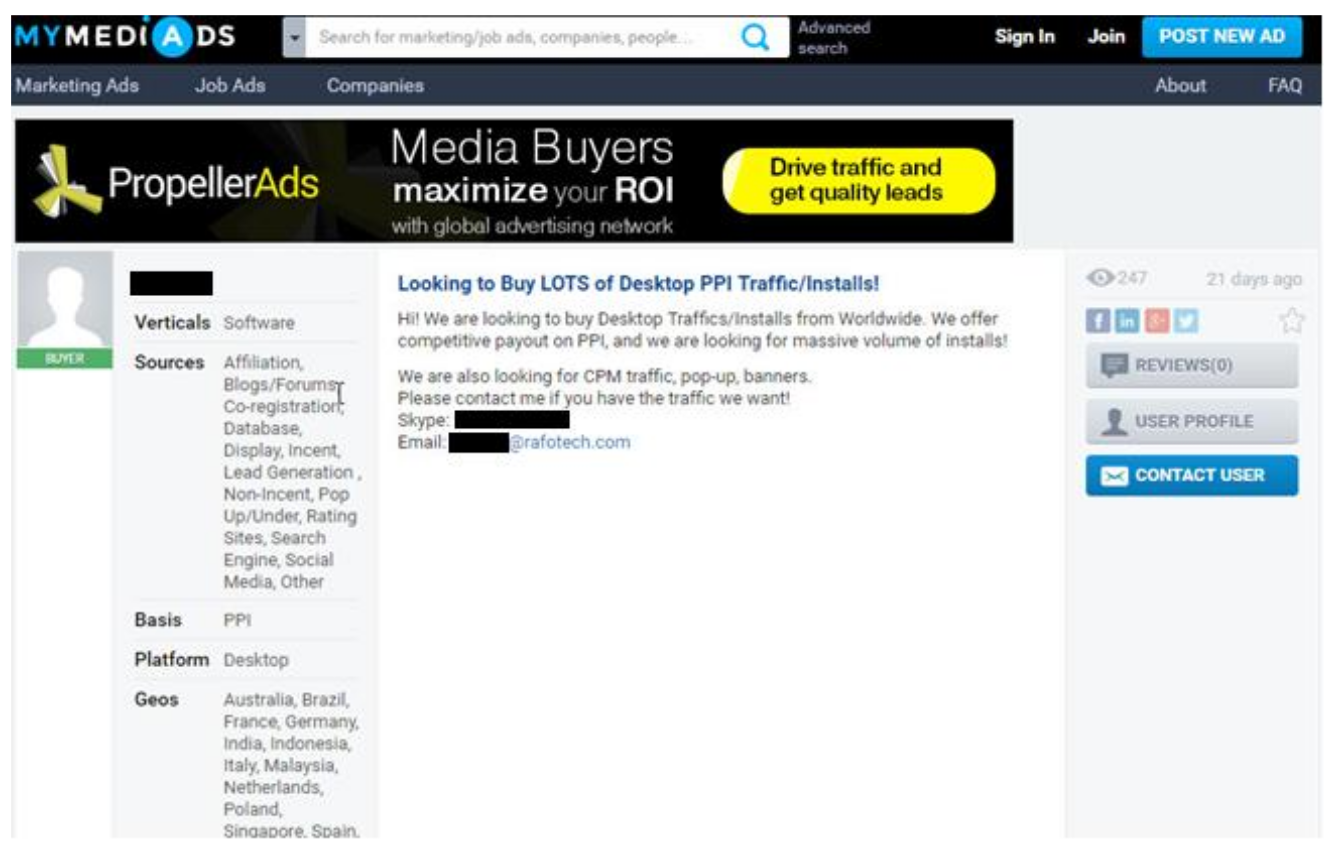

Należy pamiętać, że dodatkowe złośliwe oprogramowanie nie musi być instalowane w momencie instalacji podstawowej aplikacji. Jeżeli pobierzesz podejrzany freeware i nic się od razu nie stanie, niekoniecznie oznacza to, że nic się nie dzieje za kulisami. Co więcej, Rafotech najprawdopodobniej używa również dodatkowych metod dystrybucji, takich jak rozpowszechnianie freeware’u pod fałszywymi nazwami, spam czy kupowanie instalacji od przestępców.

Tak jak ze wszystkim w Internecie, trzeba pamiętać, że nie ma nic za darmo. Jeżeli pobierasz darmową aplikację, korzystasz z darmowych serwisów (np. streamowanie, pobieranie plików), dostawca musi jakoś zarabiać. Jeżeli źródłem nie są reklamodawcy, musi ono tkwić gdzie indziej.

Czy mój komputer jest zainfekowany?

Aby sprawdzić, czy komputer został zainfekowany, sprawdź:

- Stronę startową. Czy strona domowa została ustawiona przez Ciebie? Czy możesz ją zmienić? Czy rozpoznajesz swoją domyślną wyszukiwarkę i czy również masz możliwość jej zmiany?

- Zainstalowane wtyczki. Czy poznajesz wszystkie zainstalowane wtyczki przeglądarki?

Jeżeli odpowiedzią na którekolwiek z pytań było “Nie”, to znak, że Twój komputer mógł paść ofiarą złośliwego oprogramowania. Możesz też na wszelki wypadek użyć sprawdzonego antywirusowego. Jeśli nie wiesz, na który się zdecydować, przeczytaj nasz test.

Do usunięcia zagrożenia niezbędna jest diagnoza stanu komputera. Niezależnie od systemu operacyjnego, tak jak i w podobnych przypadkach, po prostu odinstaluj adware. Następnie przeskanuj swój komputer i usuń wszelkie złośliwe wtyczki.

Czerwony guzik w złych rękach

Nie potrzeba wiele, żeby wyobrazić sobie scenariusz, w którym Rafotech decyduje się zebrać wrażliwe dane zewszystkich zarażonych maszyn, a następnie sprzedać je konkurencji lub przestępcom. Dane logowania do banków, numery kart kredytowych, dane medyczne, patenty czy plany biznesowe mogą zostać wykorzystane przez nieuprawnione osoby do różnych celów.

Bazując na szacowanej liczbie zarażeń, około jedna na pięć firm padłaby w takim przypadku ofiarą dużego wycieku danych. Ucierpiałyby kluczowe organizacje, odnajwiększych dostawców usług, poprzez sektory infrastruktury krytycznej, na placówkach medycznych kończąc. Potencjalne straty są nie do opisania, naprawa szkód takiego wycieku danych (o ile w ogóle byłabymożliwa) trwałaby latami.

Firma Rafotech posiada możliwość wywołania globalnej katastrofy, ale nie tylko ona. Podczas badań namierzone zostały inne porywacze przeglądarek, które, według analiz Check Pointa, zostały napisane przez różne firmy. Jedna z nich to ELEX Technology, dostawca usług internetowych z Pekinu. Kilka tropów wskazuje na to, że firmy te są powiązane i mogą ze sobą współpracować w rozpowszechnianiu swoich programów oraz handlowaniu ruchem internetowym klientów. Przykładowo, adware napisany przez ELEX o nazwie YAC (YetAnother Cleaner), najprawdopodobniej wspiera Rafotech.

Wnioski

Jak sądzi Check Point, mimo, że nie jest to typowy atak złośliwego oprogramowania, może on potencjalnie wyrządzić nieodwracalne szkody jego ofiarom oraz wszystkim użytkownikom Internetu na świecie – i dlatego powinien być zablokowany przez firmy bezpieczeństwa.

Ostateczna skala rozpowszechnienia Fireball nie jest jeszcze znana, ale oczywiste jest, że stanowi ogromne zagrożenie dla globalnej cyberprzestrzeni. Ćwierć miliarda zarażonych urządzeń oraz co piąta sieć firmowa pokazują, że działania firmy Rafotech stanowią wielkie niebezpieczeństwo.

Czy ten artykuł był pomocny?

Oceniono: 0 razy