Chińska grupa hakerska APT opracowała i wykorzystała przeciwko rządowi jednego z azjatyckich państw nieznany wcześniej backdoor dla systemów Windows – ostrzega Check Point Research. Ukrywana przez trzy lata “tylna furtka” pozwalała na tworzenie zrzutów ekranu, edycję plików i uruchamianie poleceń na komputerach ofiar. Specjaliści przewidują, że podobne operacje mogą być kierowane również przeciwko innym krajom.

W dużym skrócie incydent można opisać w ten sposób, że po zainstalowaniu backdoora atakujący mogli zebrać dowolne informacje, a także wykonywać zrzuty ekranu i uruchamiać dodatkowe złośliwe oprogramowanie na komputerach osobistych ofiar.

Zdaniem analityków Check Pointa za atakiem stoi chińska grupa hakerska, która testowała i udoskonalała backdoora dla systemu Windows od co najmniej trzech lat.

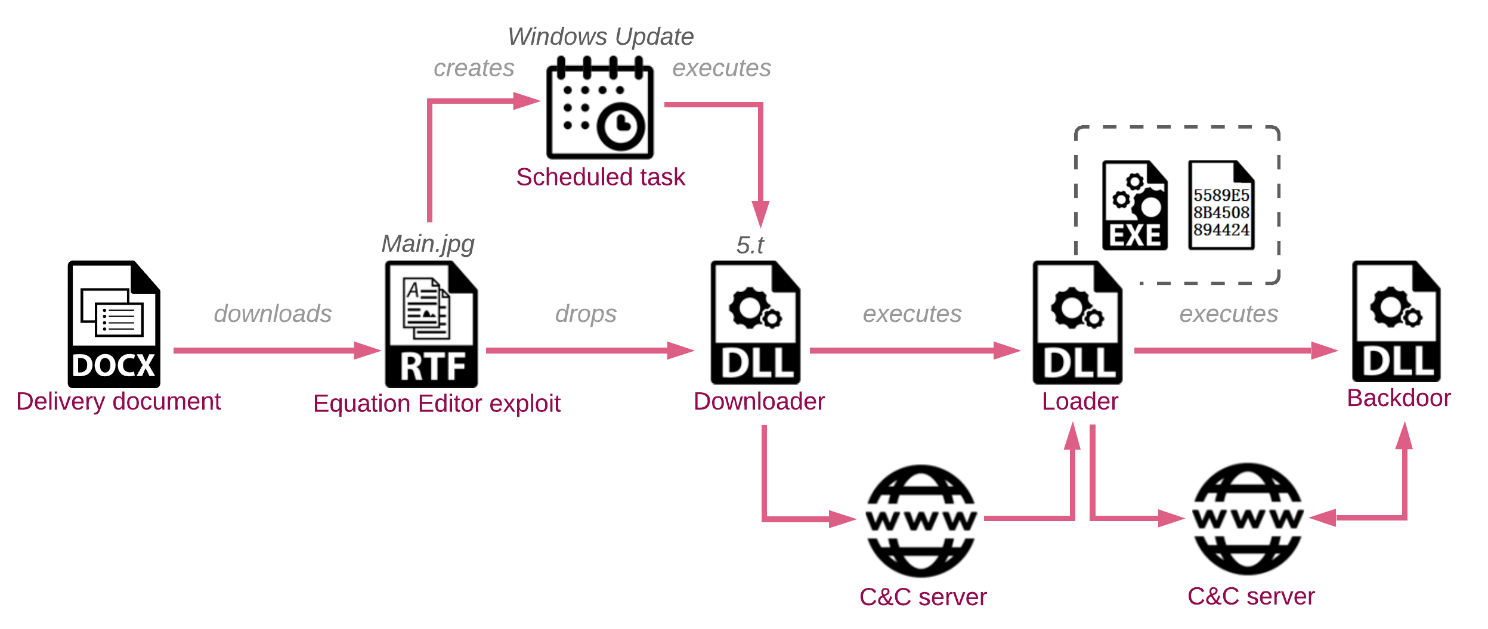

Kampania hakerska rozpoczęła się od rozsyłania szkodliwych dokumentów (.docx) do różnych pracowników instytucji rządowej w Azji Południowo-Wschodniej. Wiadomości zostały sfałszowane tak, aby wyglądały, jakby zostały wysłane przez inne podmioty rządowe, jednak „uzbrojone załączniki” wykorzystywały technikę zdalnego szablonu w celu pobrania złośliwego kodu z serwera grupy atakującej. Tzw. „szablon zdalny” jest funkcją oprogramowania MS Office, która umożliwia pobranie szablonu dokumentu ze zdalnego serwera za każdym razem, gdy użytkownik otworzy dokument.

Na ostatnim etapie łańcucha infekcji złośliwy program miał pobrać, odszyfrować i załadować do pamięci plik DLL (Dynamic Link Library). Jak informuje Check Point Research, moduł backdoora wydaje się unikatowym, wykonanym na zamówienie złośliwym oprogramowaniem o wewnętrznej nazwie „VictoryDll_x86.dll”. Oferuje on m.in. możliwość odczytu i edycji plików, uzyskania informacji o procesach i usługach, pobierania zrzutów ekranu, odczytu i zapisu protokołów oraz uzyskania bliższych informacji o komputerach ofiar.

Wszystkie dowody wskazują na to, że mamy do czynienia z wysoce zorganizowaną operacją, która miała pozostać niezauważona. Co kilka tygodni osoby atakujące wykorzystywały e-maile typu spear-phishing, połączone z uzbrojonymi wersjami dokumentów rządowych, aby spróbować stworzyć przyczółek w Ministerstwie Spraw Zagranicznych. Oznacza to, że napastnicy musieli najpierw zaatakować inny departament w zaatakowanym państwie, kradnąc i uzbrajając dokumenty do wykorzystania przeciwko Ministerstwu Spraw Zagranicznych.

Twierdzi Lotem Finkelsteen, szef działu wywiadu zagrożeń w Check Point Software.

Ostatecznie śledztwo doprowadziło do odkrycia nowego backdoora dla systemu Windows, którego chińska grupa zajmująca się zagrożeniami rozwija najprawdopodobniej od 2017 roku.

Backdoor był wielokrotnie modyfikowany w ciągu trzech lat, zanim został wykorzystywany na komputerach ofiar.

Eksperci zaznaczają, że napastników interesują nie tylko dane, ale także to, co w każdej chwili dzieje się na komputerze osobistym celu, co skutkuje tzw. „szpiegowaniem na żywo”. Chociaż firmie Check Point udało się zablokować opisaną operację, możliwe jest, że chińscy hakerzy używają swojej nowej broni cyberszpiegowskiej na innych celach na całym świecie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy