Działania cyberprzestępców nie są w żaden sposób ograniczone technologicznie. Jest tylko kwestią czasu kiedy zaprezentują nowy sposób na dostarczenie złośliwego oprogramowania na urządzenia pracowników. Często wybierają najprostsze metody. Niekiedy jednak mogą skorzystać z czyjejś pracy i zaskoczyć nowym wektorem ataku.

Aplikacja FCIV.exe (File Checksum Integrity Verifier) to małe narzędzie firmy Microsoft, które pozwala obliczać sumę kontrolną pliku, którą da się wyrazić w postaci MD5 i SHA1. Działa niemal w dowolnym systemie operacyjnym: Windows 10, 8, 7, Vista, XP, 2000. Narzędzie posiada podpis cyfrowy Microsoftu, dlatego po skopiowaniu programu do „C:Windows” może być uruchomione z wiersza poleceń bez podawania ścieżki docelowej do pliku EXE. Podobnych programów używa się do sprawdzania integralności plików, a także podczas analizy złośliwego oprogramowania.

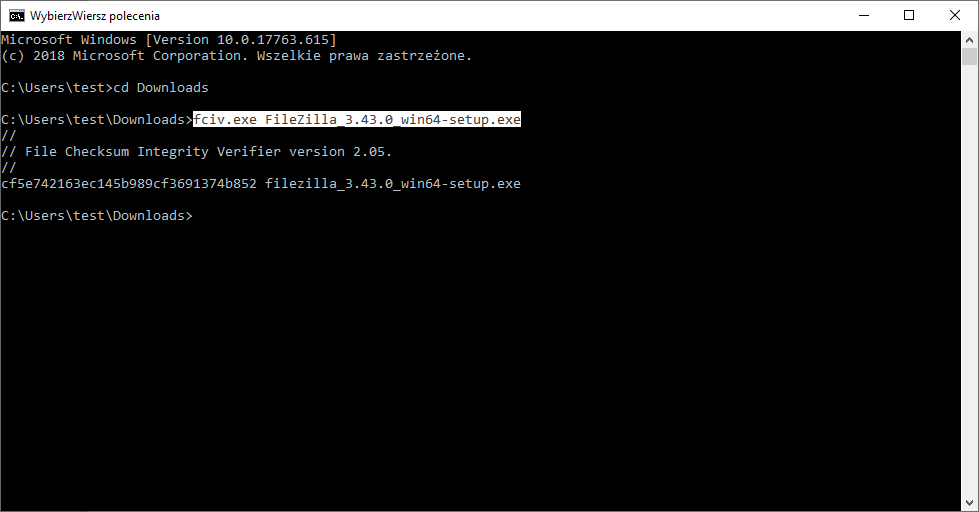

Narzędzie można pobrać z tej strony. Trzeba je uruchomić. Wypakować do wskazanego folderu i uruchomić z wiersza poleceń plik fciv.exe. Na przykład:

fciv.exe FileZilla_3.43.0_win64-setup.exe

Albo bardziej skomplikowanie — hashujemy wszystkie pliki EXE we wskazanej lokalizacji:

fciv.exe c:UserstestDownloads -type *.exe // // File Checksum Integrity Verifier version 2.05. // e2c6d562bd35352b73c00a744e9c07c6 c:userstestdownloadsfciv.exe cf5e742163ec145b989cf3691374b852 c:userstestdownloadsFileZilla_3.43.0_win64-setup.exe 58dc4df814685a165f58037499c89e76 c:userstestdownloadsWindows-KB841290-x86-ENU.exe

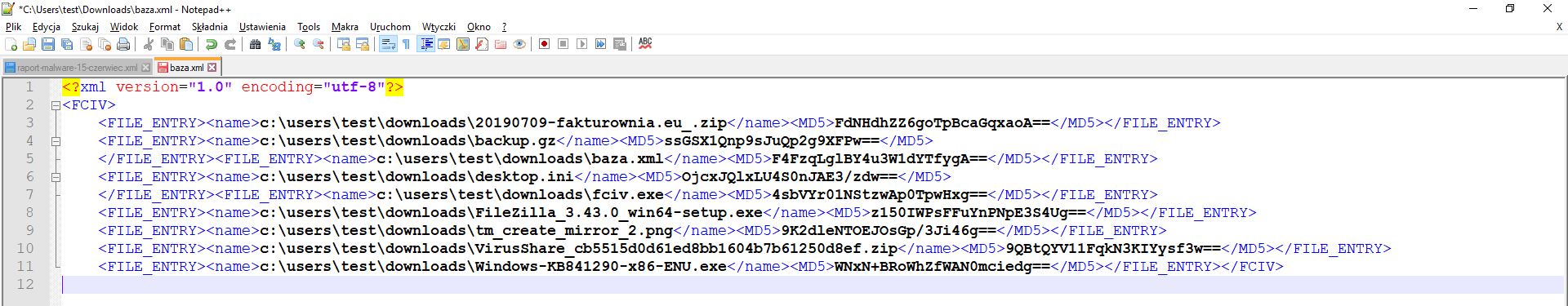

Poniższym poleceniem można stworzyć plik XML zawierający zbiór sum kontrolnych dla sprawdzanych plików:

fciv.exe c:UserstestDownloads -xml baza.xml // // File Checksum Integrity Verifier version 2.05. // Error loading XML document. Create New XML database

Wszystkie pozostałe polecenia są dostępne po wpisaniu parametru „fciv.exe –help”, dlatego nie będziemy przytaczać więcej przykładów.

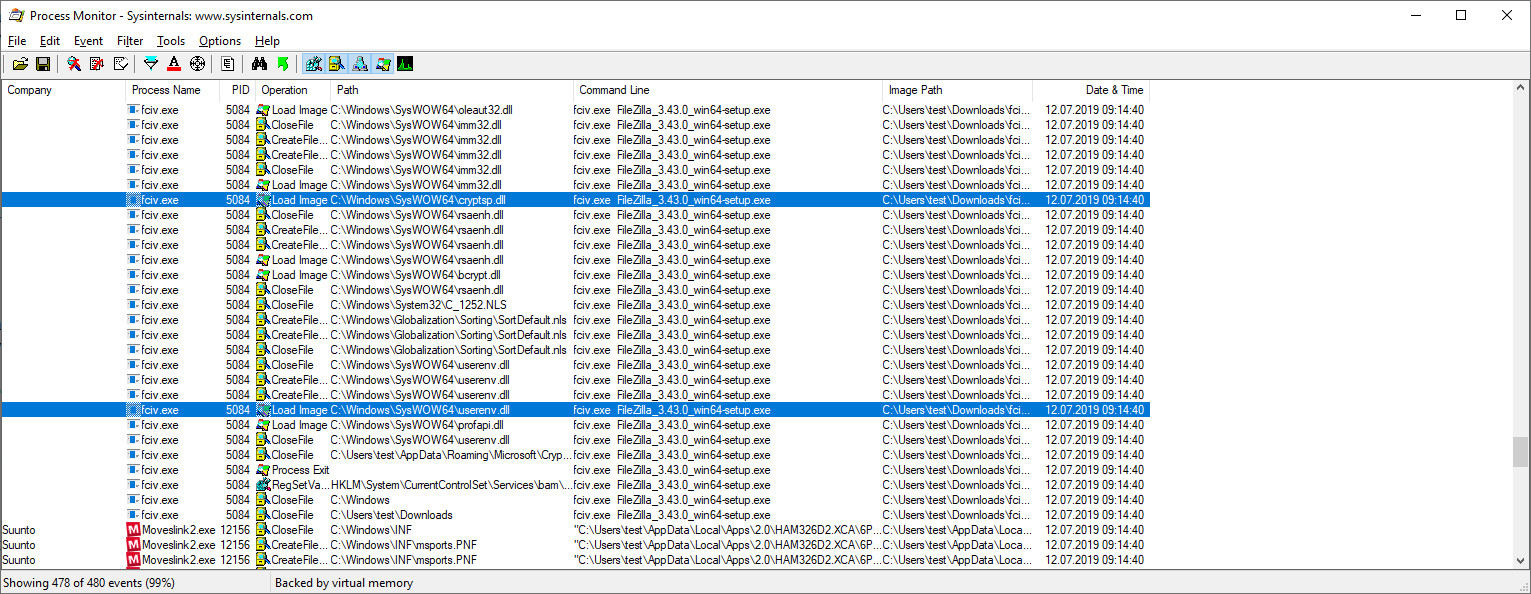

Niezależnie od tego czy jest to złośliwa albo aplikacja natywna, w systemie operacyjnym dzieją się rzeczy, które są ukryte dla użytkownika. Można je zaobserwować uruchamiając np. narzędzie Process Moniotor. Jest to świetny program do dynamicznej analizy podejrzanych plików oraz sprawdzania co dzieje się w systemie w czasie rzeczywistym.

Wiemy już, że fciv.exe korzysta m.in. z bibliotek „CRYPTSP.dll” i „USERENV.dll” podczas tworzenia kryptograficznego skrótu MD5 albo SHA1. To jest zupełnie normalne. Jeśli przygotujemy złośliwe oprogramowanie i nazwiemy je tak samo jak jedna z bibliotek, a następnie umieścimy ją w tym samym folderze co narzędzie fciv.exe, to spreparowany plik DLL z niebezpiecznym kodem zostanie uruchomiony.

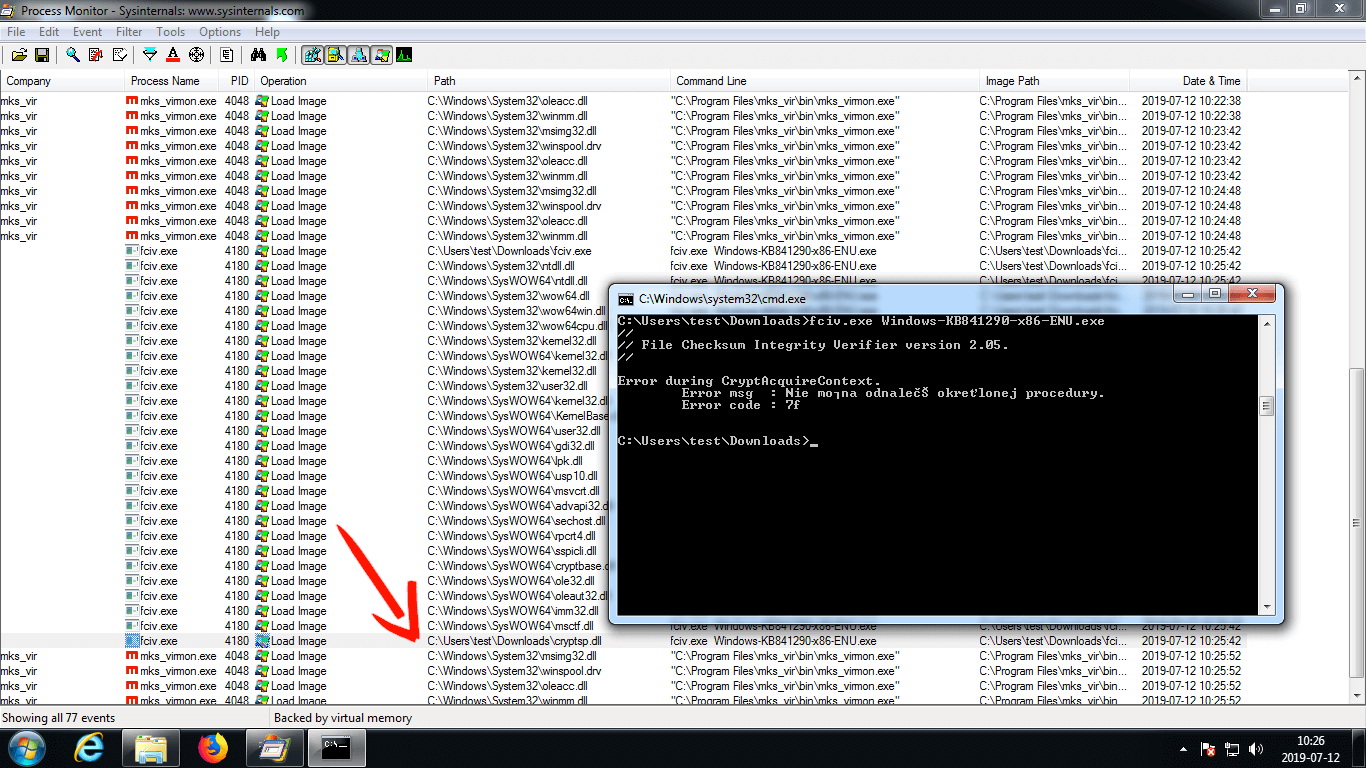

Ten sposób nie działa w Windows 10, natomiast w Windows 7 bez problemu można uruchomić złośliwy kod. Po pomyślnym odpaleniu narzędzia FCIV użytkownik otrzyma błąd, taki sam jak przedstawiony na poniższym zrzucie ekranu. Ofiara nie ma już kontroli nad tym co wykonuje aplikacja FCIV.

Okazuje się, chociaż program zwraca w konsoli błąd, to dodatkowo biblioteka CRYPTSP.dll jest uruchamiana z tej samej lokalizacji, w której znajduje się plik fciv.exe. Stwarza to pole do nadużycia. Przestępcy mogą wykorzystać to do przygotowania droppera pobierającego FCIV.exe do systemu. Jest to plik podpisany przez firmę Microsoft, dlatego może być potraktowany jako bezpieczny przez oprogramowanie antywirusowe. Następnie trzeba przygotować i dostarczyć złośliwą bibliotekę DLL. W kierowanym ataku na organizację można kupić własny certyfikat. Taki atak będzie jeszcze trudniejszy do wykrycia.

Zespoły odpowiedzialne za bezpieczeństwo powinny zwrócić uwagę na proces FCIV.exe. Jeżeli w organizacji monitoruje się i sprawdza integralność plików za pomocą np. najnowszego Sysmon, trzeba aplikację ficv.exe dodać do obserwowanych.

Jeżeli artykuł czytają pracownicy firm antywirusowych — albo dystrybutorów, którzy często bezpośrednio współpracują z producentami — powinni zwrócić uwagę na proces FCIV.exe, który nie może mieć pełnych uprawnień, pomimo że jest aplikacją zaufaną.

Poniżej załączamy dodatkową listę procesów, z których najczęściej korzysta złośliwe oprogramowanie. Warto zwrócić uwagę na co najmniej kilka z nich:

appsyncvpublishing.exe CertUtil.exe cmd.exe conhost.exe control.exe contsent.exe csc.exe cscript.exe forfiles.exe iexplore.exe msbuild.exe mshta.exe msiexec.exe net1.exe ping.exe powershell.exe reg.exe Regsvr32.exe rundll32.exe sc.exe schtasks.exe scrcons.exe svchost.exe taskhost.exe tor.exe vssadmin.exe winrm.exe wmic.exe wmiprvse.exe wscript.exe

Czy ten artykuł był pomocny?

Oceniono: 0 razy