Współcześnie antywirusy to zdecydowanie coś więcej niż jeszcze w poprzedniej dekadzie, ale podstawowa ochrona, jaką zapewniają bezpłatne odpowiedniki komercyjnych produktów to zbyt mało, aby można było mówić o stosunkowo skutecznej ochronie. Wektorów ataku jest cała masa. Prawdopodobnie najpopularniejszym sposobem infekowania urządzeń końcowych jest spam. Wystarczy przyciągający uwagę tytuł, by nieświadomy zagrożenia użytkownik otworzył załącznik. W efekcie atak zostanie przeprowadzony prawidłowo.

Warto wykorzystywać każdą dodatkową możliwość ochrony. Istnieją programy wyszukujące i automatycznie instalujące aktualizacje, szyfrujące dane i połączenia internetowe (VPN), przechowujące hasła, dbające o wydajność. Łatwo zauważyć, że wszystkie działają lokalnie, tzn. ich ochrona dotyczy tylko jednego urządzenia. Natomiast w jaki sposób zapewnić podstawowe zabezpieczenie wszystkich urządzeń w sieci?

Do tego celu wykorzystamy serwery OpenDNS od operatora Cisco

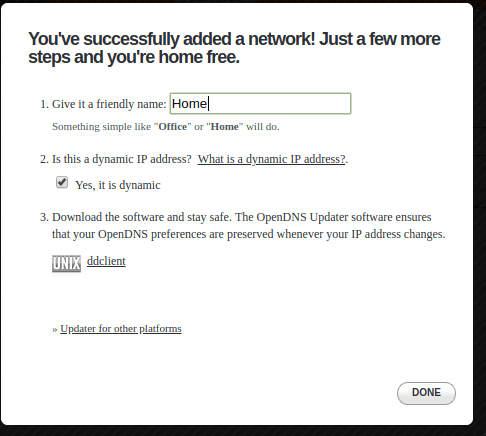

Aby skorzystać z bezpiecznych serwerów OpenDNS od Cisco, należy założyć konto i je skonfigurować według własnych wymagań. Zajmuje to tylko około 5 minut. Cisco oferuje pakiet dla firm, który jest płatny, ale jest też dostępny odpowiednik dla użytkowników indywidualnych.

Przygodę z OpenDNS rozpoczynamy od strony opendns.com/setupguide, na której wybieramy w jaki sposób chcemy wdrożyć ochronę, tj.:

- dla wszystkich urządzeń w sieci konfigurując router,

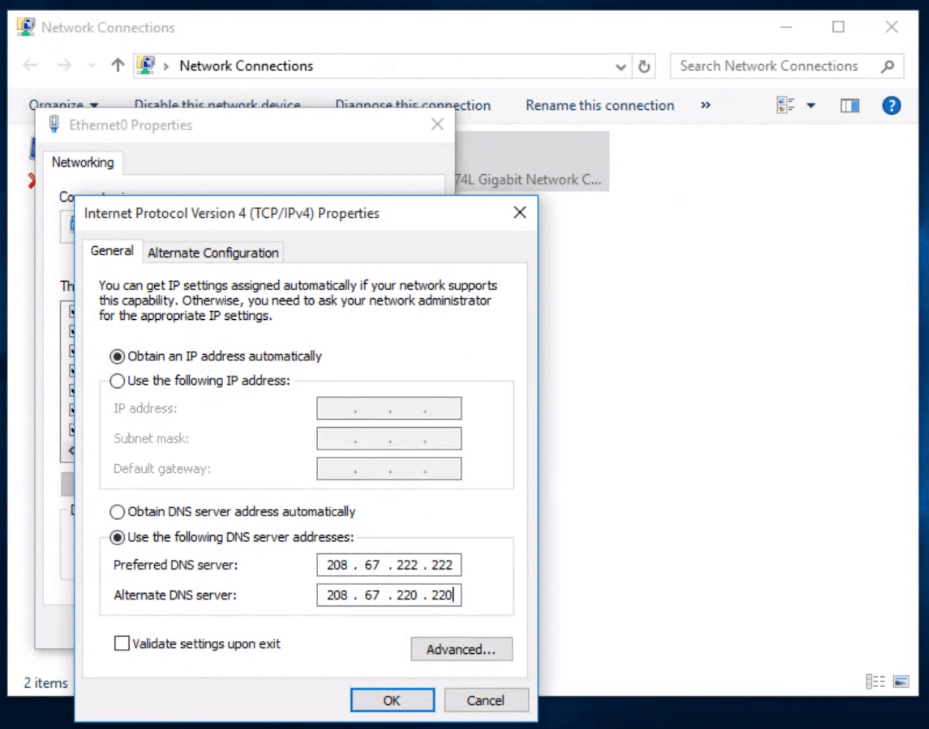

- dla jednego urządzenia ustawiając na nim adresy IP dla serwerów DNS,

- dla jednego urządzenia mobilnego,

- dla serwera w firmie.

Ja wybrałem pierwszy sposób, który pozwoli mi zabezpieczyć tylko jedno urządzenie. A więc na podanej stronie wybieramy opcję „Computer Workstations and Laptops”. Niezależnie od decyzji zostaniemy przeniesieni na stronę pomocy technicznej. Następnie wybieramy system operacyjny np. Windows lub Linux. Co ciekawe, producent zamieścił też instrukcje dla niewspieranego Windows XP. Postępujemy zgodnie z graficznymi instrukcjami.

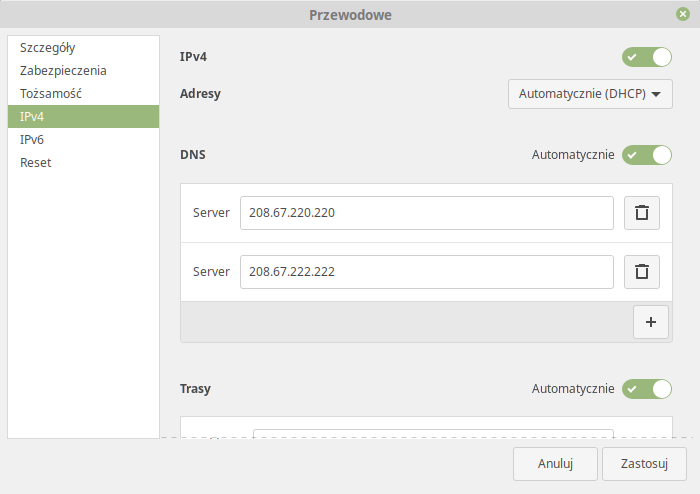

Mój wybór padł na Linux Mint, z którego korzystam, więc pokażę konfigurację OpenDNS na przykładzie tej dystrybucji:

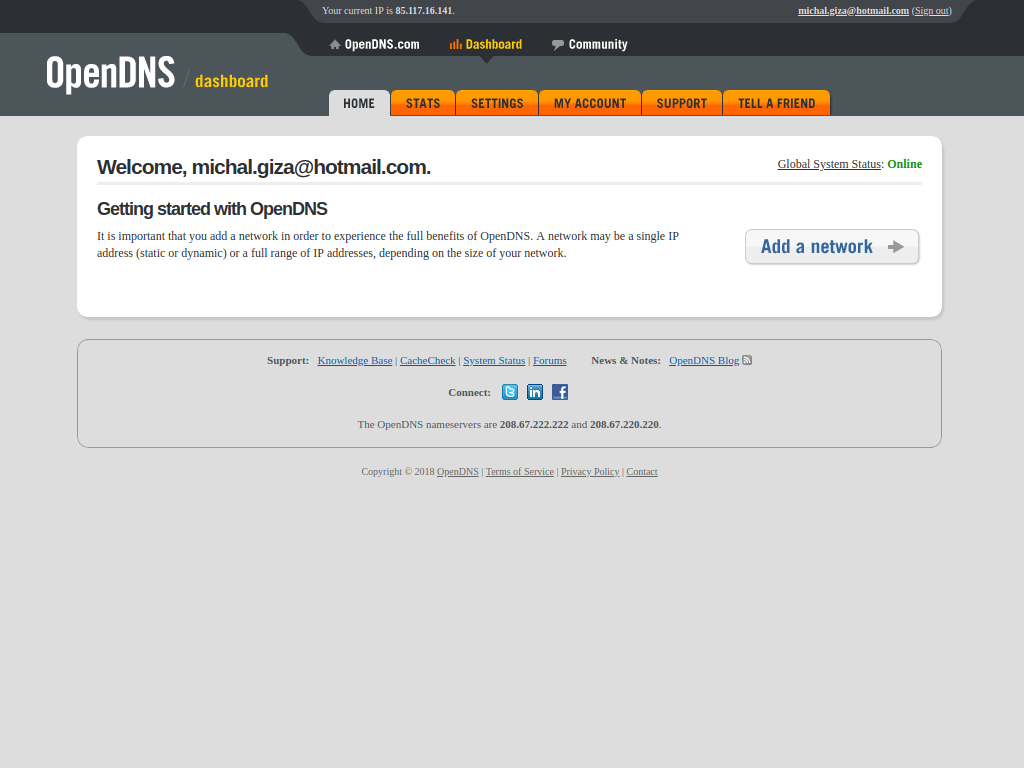

Jeśli wszystko zostało poprawnie skonfigurowane, to na stronie welcome.opendns.com zostaniemy o tym poinformowani:

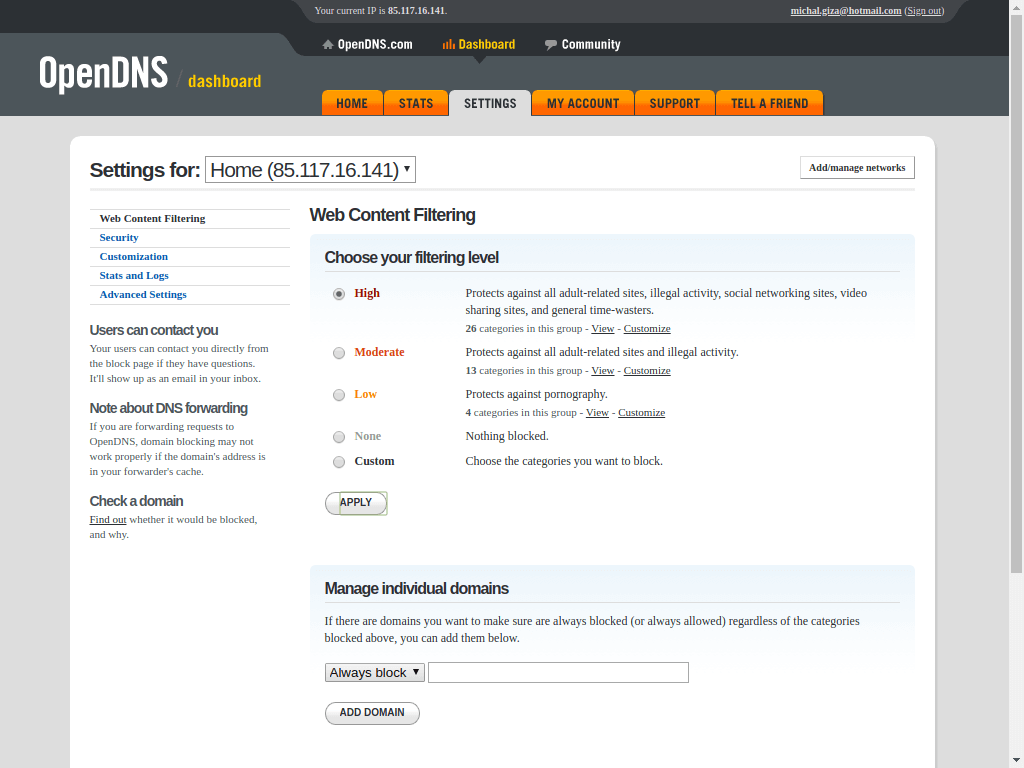

Istnieje 5 poziomów blokowania stron:

- HIGH: gwarantuje najwyższy poziom ochrony dla najmłodszych użytkowników sieci.

- MODERATE: automatycznie blokuje 13 kategorii.

- LOW: blokuje tylko 4 kategorie, w tym pornografię.

- NONE: filtrowanie jest wyłączone.

- CUSTOM: zalecane dla większości rodziców. Z listy kategorii wybieramy te, które są nieodpowiednie.

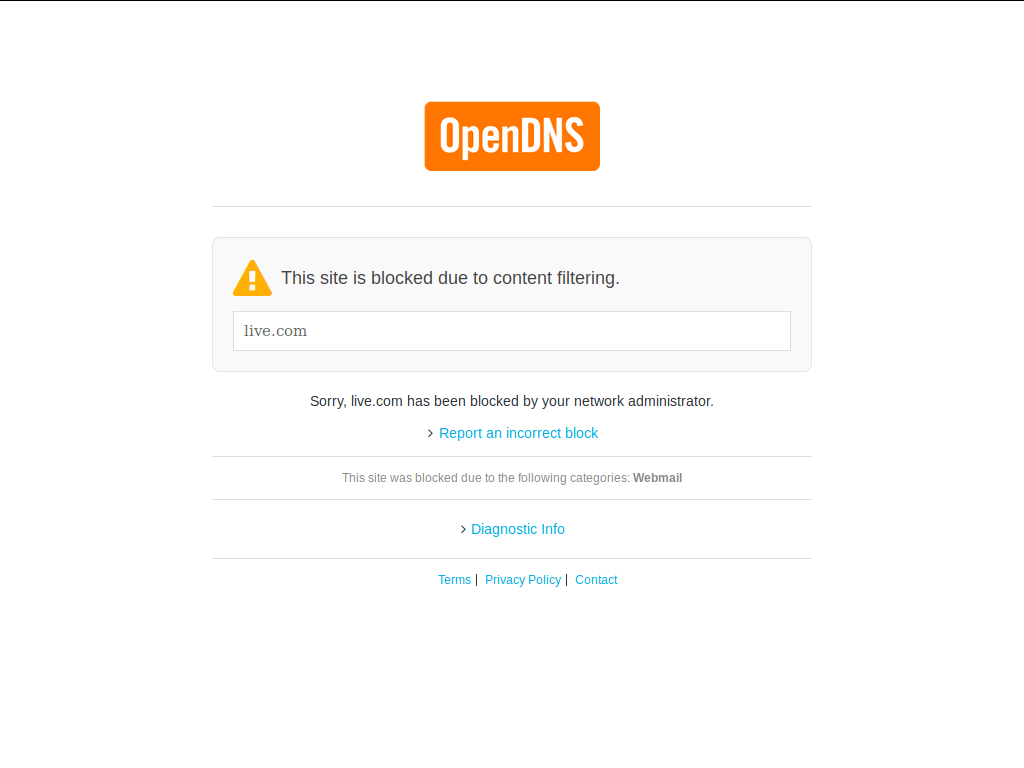

Po założeniu konta możemy skonfigurować blokowanie kategorii stron, np. przeznaczonych dla dorosłych. Tą opcją powinni się zainteresować szczególnie rodzice. Gdy próbujemy odwiedzić stronę o tematyce pornograficznej, zostanie wyświetlony podobny komunikat:

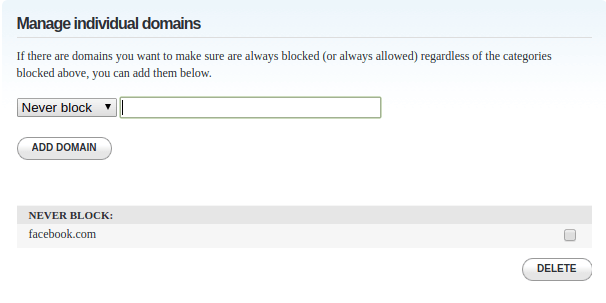

Możemy też dodać zakres stron, które chcemy blokować, a których OpenDNS nie będzie filtrował. Jeśli DNS od Cisco blokuje domenę, która jest dla nas ważna, dodajemy ją do wyjątków.

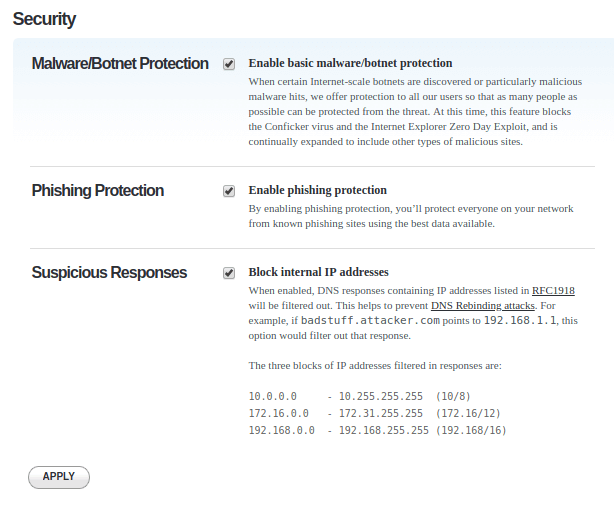

W zakładce Security domyślnie mamy zaznaczoną ochronę przed złośliwym oprogramowaniem i phishingiem.

Mamy jeszcze kilka zakładek:

- W zakładce „Customization” znajduje się opcja pozwalająca na wybranie własnej ikony profilu oraz konfiguracja treści, jaka będzie wyświetlana po zablokowaniu strony.

- W „Stats and Logs” decydujemy, czy narzędzie ma zbierać logi aktywności użytkowników. Opcja całkowicie zalecana firmom. W domowej sieci nie ma większego znaczenia.

- Po przejściu do kategorii „My Account” widzimy ustawienia naszego profilu. Możliwe jest też permanentne usunięcie konta.

- W zakładce „Support„, są przedstawione sposoby uzyskania pomocy w przypadku problemów z działaniem OpenDNS.

Czy OpenDNS jest godny polecenia? Myślę, że tak. Z pewnością to dodatkowa warstwa ochrony, którą powinny zainteresować się małe firmy, które chcę poprawić efektywność pracowników oraz rodzicie i opiekunowie, którzy za darmo mogą blokować dostępu do nieodpowiednich stron. Elastyczność rozwiązania, dodawanie wyjątków, edycja własnego profilu, wybór poziomu ochrony, to świetne funkcjonalności. Czas odpowiedzi serwerów OpenDNS jest bardzo niski, a więc strony powinny wczytywać się znacznie szybciej. W tym artykule znajdziecie porównanie pozostałych serwerów DNS.

Czy ten artykuł był pomocny?

Oceniono: 0 razy