Emotet to trojan bankowy, który rozprzestrzenia się poprzez załączniki do wiadomości email zawierające linki do szkodliwych stron. Pełni on rolę mechanizmu pobierającego inne złośliwe oprogramowanie – trojana TrickBot i ransowmware Ryuk. Dzięki swojej polimorficznej naturze, potrafi ominąć tradycyjne metody wykrywania zagrożeń oparte na sygnaturach, co powoduje że jest trudny do zwalczenia. Kiedy dostanie się do systemu, podczepia się pod działające procesy i łączy się ze zdalnym serwerem C&C, skąd odbiera polecenia, np. ściągania lub wysyłania skradzionych danych (us-cert.gov).

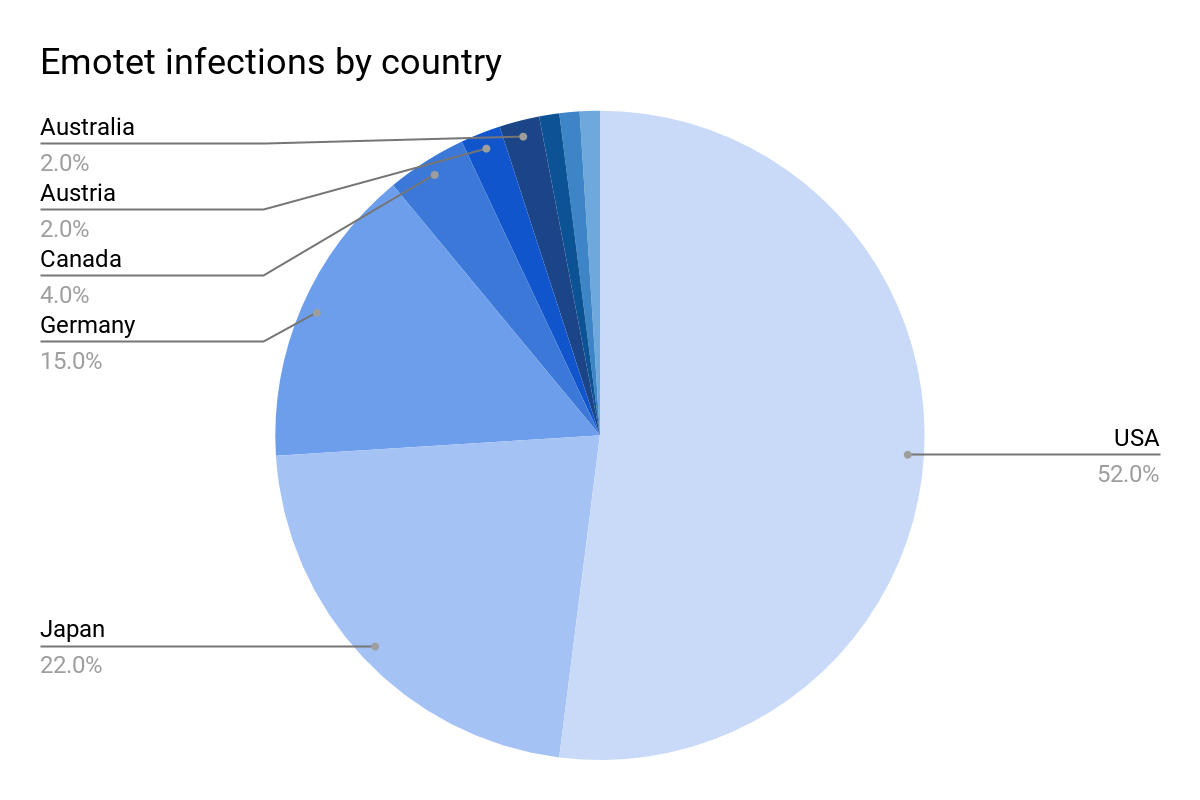

Zazwyczaj Emotet wykorzystuje fałszywe firmowe wiadomości e-mail wzywające do zapłaty faktur, często podszywając się pod znane marki zaufanych instytucji. Ta strategia pozwoliła mu dotrzeć do ofiar w USA (52% ataków), Japonii (22%) i krajach Unii Europejskiej (japan.zdnet.com). Incydent odnotowany w grudniu 2019 spowodował, że miasto Frankfurt, gdzie znajduje się siedziba Europejskiego Banku Centralnego, musiało wyłączyć swoją sieć (zdnet.com). Według najnowszego raportu Check Point Research, co dziesiąta polska spółka w ostatnim półroczu padła ofiarą Emoteta (cyberdefence24.pl za Check Point).

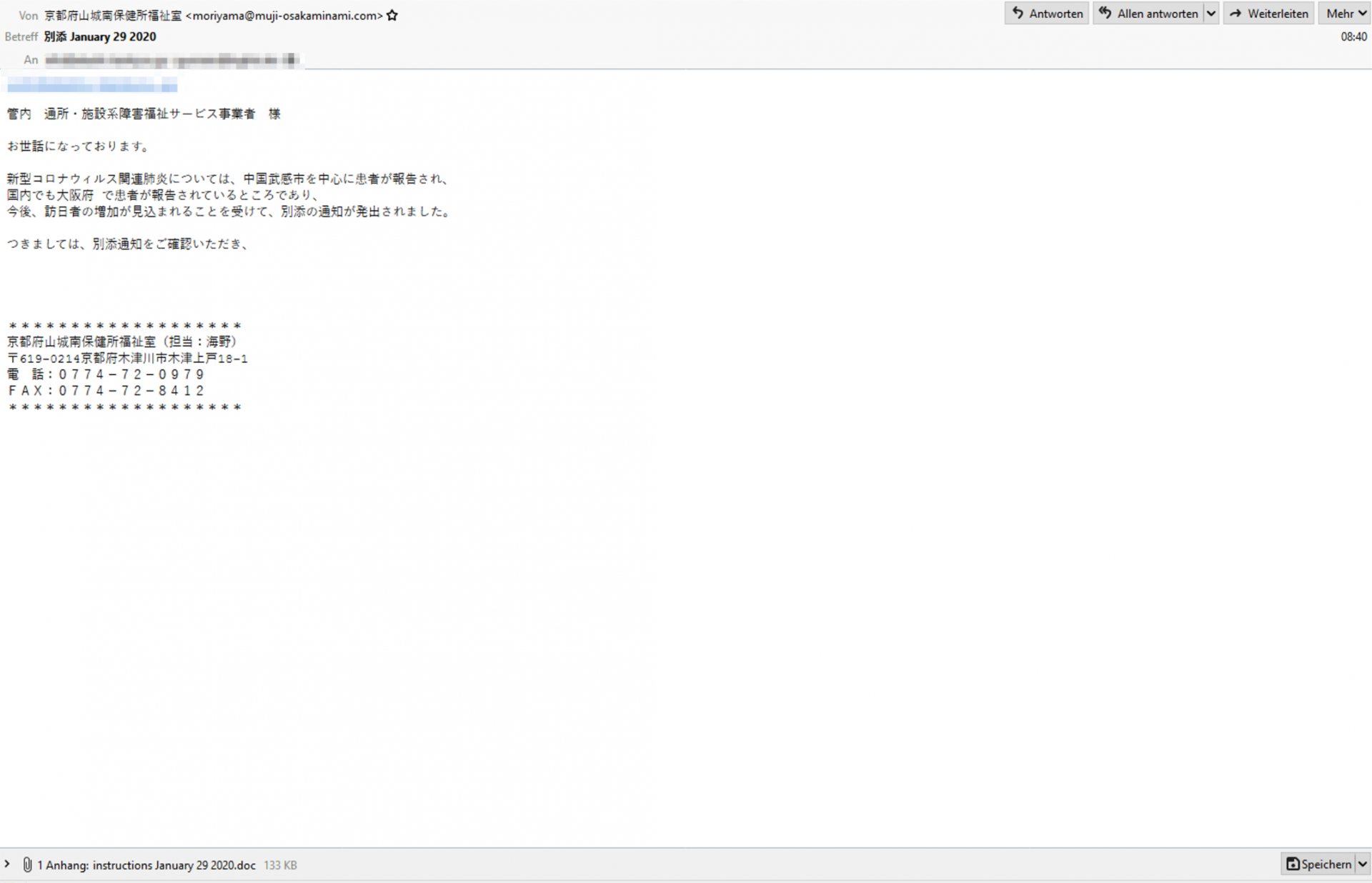

W Japonii malware działa z dużo większą agresją w porównaniu do poprzednich lat. Zwiększona aktywność została odnotowana pod koniec 2019 roku, a ostatnio, w związku z wybuchem epidemii koronawirusa w Chinach, Emotet zmienił swoją taktykę i teraz rozprzestrzenia się w Japonii w formie fałszywych ostrzeżeń zdrowotnych z niepokojącymi doniesieniami o przypadkach koronawirusa w prefekturach Gifu, Osaki i Tottori (IBM X-Force Exchange).

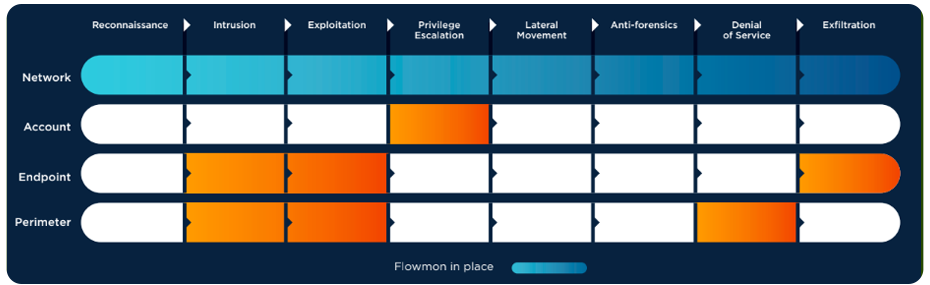

Ochrona przed Emotet wymaga bardziej złożonych środków. Oprócz profilaktyki, skutecznym sposobem radzenia sobie z nim jest wykrywanie wskaźników włamania (IoC) oparte na analizie behawioralnej. Może stosować ono wzorce zachowań, w tym taki, który opisuje symptomy obecności Emotet w sieci.

Takie rozwiązanie skuteczne będzie w organizacjach:

Wzorzec o nazwie InformationStealers jest standardowym elementem wykorzystywanym do wykrywania zagrożeń przez Flowmon ADS. Wzorce można określić jako opis, w jaki sposób różne zagrożenia dają znać o swojej obecności w sieci. Pozwalają one systemowi odróżnić zagrożenia od innych działań, kiedy monitoruje i ocenia ruch. W przeciwieństwie do tradycyjnie wykorzystywanych sygnatur, wzorce nie szukają konkretnego fragmentu kodu, dlatego mają zdolność do identyfikacji zagrożeń nawet jeśli one zmieniają się i rozwijają w swoim cyklu życiowym.

Mówi Artur Kane, Dyrektor Marketingu Produktowego we Flowmon Networks.

Żadne środki bezpieczeństwa nie są niezawodne i zaleca się utrzymywać kilka warstw ochrony oraz dbać o ich aktualność, w tym antywirus, wykrywanie wskaźników IoC na firewallach, systemy wykrywania włamań (IDS) oraz analizę behawioralną w sieci.

Emotet rozprzestrzenia sią przez sfałszowane wiadomości email, dlatego użytkownicy powinni zachować ostrożność otwierając załączniki, zwłaszcza te, które zawierają faktury lub inne dokumenty od podmiotów zewnętrznych i zgłaszać każdy podejrzany przypadek do działu bezpieczeństwa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy