Check Point – największa organizacja na świecie zajmująca się wyłącznie dostarczaniem rozwiązań w zakresie bezpieczeństwa, opublikowała raport dotyczący wykrycia szeregu cyberataków przeprowadzonych przez zorganizowaną grupę wywodzącą się prawdopodobnie z Libanu i mającą powiązania polityczne.

Specjaliści z Grupy Badawczej ds. Złośliwego Oprogramowania i Podatności na Zagrożenia spółki Check Point wykryli serię cyberataków przypuszczanych w ramach kampanii nazwanej „Volatile Cedar”. Jej założeniem jest wykorzystywanie w atakach na infrastrukturę informatyczną zindywidualizowanego złośliwego programu określanego kryptonimem „Explosive”. Prowadzona od początku 2012 r. kampania umożliwiła skuteczny dostęp do zasobów dużej liczby celów na całym świecie, dzięki czemu atakujący mogli monitorować działania ofiar i wykradać im dane.

Według potwierdzonych informacji zaatakowane organizacje to zarówno podmioty działające w sektorze obrony, telekomunikacji i mediów, jak i instytucje edukacyjne. Charakter ataków oraz ich skutki świadczą o tym, że atakujący nie działają z pobudek finansowych, ale kierują się chęcią uzyskania dostępu do wrażliwych informacji organizacji będących przedmiotem ataku.

Najważniejsze ustalenia

- „Volatile Cedar” to doskonale zarządzana i skoncentrowana kampania – cele są dobierane bardzo starannie, tak aby do minimum ograniczyć rozprzestrzenienie złośliwego oprogramowania przy jednoczesnym osiągnięciu celu ataku i zminimalizowaniu ryzyka wykrycia.

- Pierwszą wersję oprogramowania „Explosive” wykryto w listopadzie 2012 r. Z biegiem czasu pojawiło się kilka nowych.

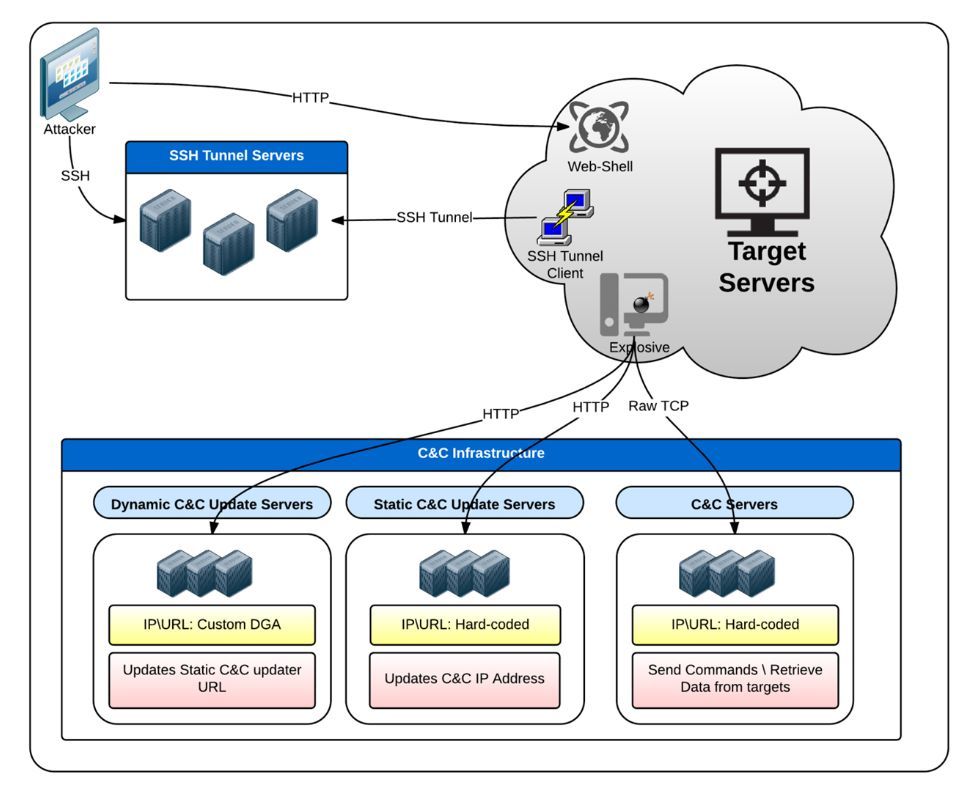

- Sposób działania tej grupy hakerów obejmuje w pierwszej kolejności atak na publicznie dostępne serwery sieciowe, z automatycznym i ręcznym wykrywaniem słabych punktów podatnych na atak.

- Po przejęciu kontroli nad serwerem atakujący może wykorzystać go jako punkt wyjściowy do przeglądania, identyfikowania i atakowania dodatkowych celów zlokalizowanych głębiej w strukturze wewnętrznej sieci. Wykryto dowody zarówno ręcznych włamań do systemu przez sieć, jak i automatyczne mechanizmy infekcji przez USB.

„Volatile Cedar” to bardzo interesująca kampania wykorzystująca złośliwe oprogramowanie. Od samego początku była skuteczna i prowadzona w sposób nieprzerwany, przy czym jej wykrycie utrudniają dokładne planowanie i doskonałe zarządzanie, pozwalające na stałe monitorowanie działań ofiar oraz szybkie reagowanie na wykryte incydenty – powiedział Dan Wiley, dyrektor Działu Reagowania na Zdarzenia i Zbierania Informacji o Zagrożeniach w Check Point Software Technologies.

To jedno z oblicz przyszłych ataków skoncentrowanych na konkretnych celach: złośliwe oprogramowanie, które pozwala na ciche obserwowanie sieci, wykradanie danych oraz szybką adaptację w przypadku wykrycia przez systemy antywirusowe. Czas, by organizacje zaczęły bardziej proaktywnie podchodzić do kwestii zabezpieczenia swoich sieci.

Check Point chroni swoich klientów przed oprogramowaniem wykorzystywanym w kampanii „Volatile Cedar” poprzez zastosowanie różnych podpisów na poszczególnych modułach zabezpieczających (tzw. „blade”), a te z nich, które współpracują z ThreatCloud potrafią rozpoznać i zidentyfikować każdą dotychczasową wersję oprogramowania „Explosive”. Poszczególne organizacje mogą bronić się przed atakami takimi jak „Volatile Cedar” poprzez inteligentną infrastrukturę bezpieczeństwa obejmującą odpowiednią segmentację zapór typu „firewall”, IPS, oprogramowanie typu „anti-bot”, bieżącą instalację poprawek do oprogramowania oraz konfigurację kontroli aplikacji.

Dalsze informacje na temat kampanii „Volatile Cedar” można znaleźć w pełnej wersji raportu dostępnej pod następującym adresem: http://www.checkpoint.com/downloads/volatile-cedar-technical-report.pdf

Działy Check Point odpowiedzialne z zbieranie informacji o zagrożeniach i prowadzenie badań regularnie przeprowadzają analizy ataków, słabych punktów i włamań, a także opracowują rozwiązania pozwalające na zapewnienie klientom firmy bezpieczeństwa. Więcej informacji na temat badań prowadzonych przez Check Point można znaleźć na stronie internetowej: http://www.checkpoint.com/threatcloud-central/

źródło: Check Point

Czy ten artykuł był pomocny?

Oceniono: 0 razy