O sieci Tor i o tym, co można tam kupić, pisaliśmy już kilkakrotnie. Cebulowe trasowanie nie powstało z myślą o przestępcach, ale o zapewnieniu anonimowości użytkownikom. Nie chodzi o ukrywanie adresu IP, ponieważ przeglądarka Tor Browser oferuje kilka innych funkcji zabezpieczających. Nie sposób przedstawić całej wyjątkowości sieci Tor w jednym artykule, więc skupimy się na najważniejszych zagadnieniach.

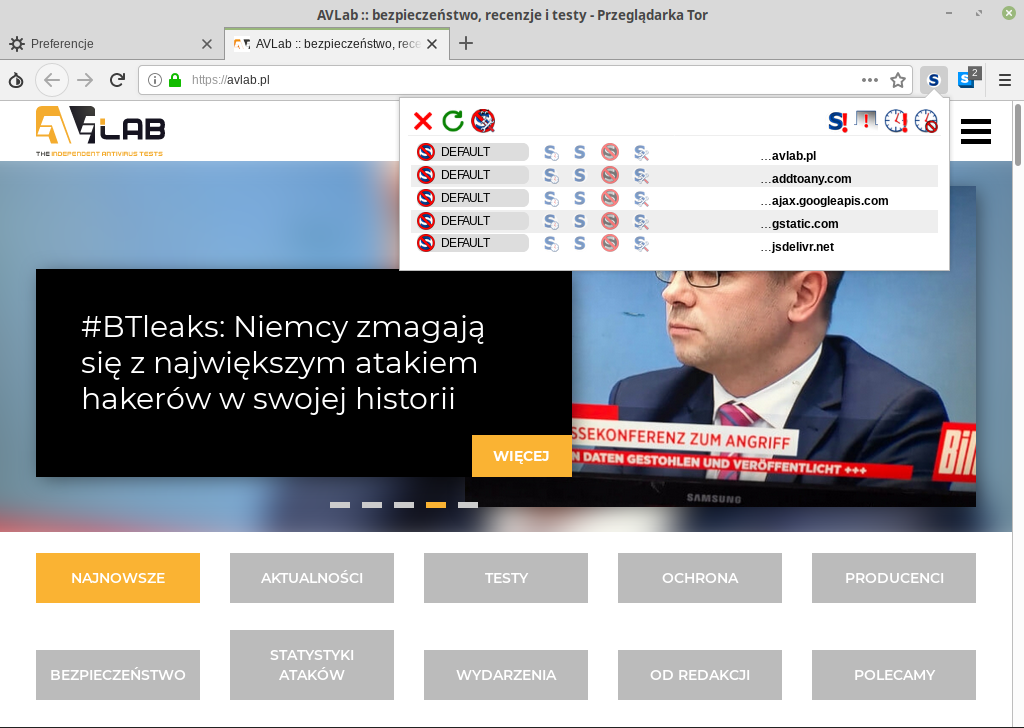

Aby uzyskać dostęp do sieci Tor, wymagana jest dedykowana przeglądarka Tor Browser. To tak naprawdę przerobiony Firefox. Ten sam interfejs, ta sama obsługa, a nawet ta sama nazwa pliku, czyli firefox.exe. Przeglądarka gwarantuje kilka interesujących rozwiązań bezpieczeństwa. Po pierwsze, cały ruch przechodzi przez sieć serwerów, które maskują prawdziwy adres IP. Domyślnie zainstalowane są wtyczki:

- HTTPS Everywhere, która wymusza szyfrowane połączenia ze stronami nie mającymi skonfigurowanych reguł HSTS.

- NoScript, który blokuje elementy JavaScript w witrynach.

Tor Browser nie zapisuje historii przeglądania i haseł użytych podczas logowania. Domyślną wyszukiwarką jest DuckDuckGo. Przeglądarka zaraz po instalacji działa w trybie standardowym, który jest zbliżony do zwykłych alternatyw, np. Google Chrome. W tej opcji skrypty, czcionki są wyświetlane, a grafika i filmy są automatycznie odtwarzane (wyjątkiem są obrazy HTML5 canvas, które mogą służyć do identyfikacji urządzenia). Zmianę trybu dokonuje się w Ustawieniach Bezpieczeństwa, dostępnych po kliknięciu ikony cebuli w lewym, górnym rogu. Warto korzystać z angielskiej wersji przeglądarki Tor i nienatywnej rozdzielczości, ponieważ takie komputerowe metadane mogą po nitce do kłębka doprowadzić śledczych do zostawionego śladu w internecie.

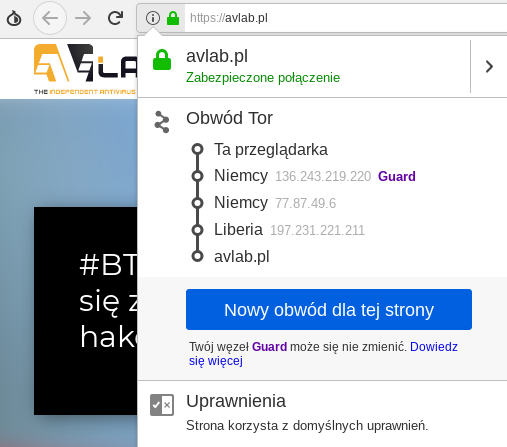

Ogólny schemat działania sieci jest prosty. Połączenie przechodzi przez trzy różne serwery, które należą do Tora. Pierwszym z nich jest tzw. Guard, którego czasami nie można zmienić na inny. Dla polskich użytkowników Guardem jest wybrany serwer w Niemczech. Stamtąd połączenie jest przekazywane kolejno do dwóch innych maszyn. Są one umiejscowione na całym świecie, więc jego wychodzący adres IP jest np. z Ameryki Południowej.

Anonimowość jest często pożądana przez osoby, którym zależy na ochronie prywatności. Mogą być to dziennikarze lub osoby represjonowane z różnych powodów, ale także przestępcy. W tym ostatnim przypadku Tor służy do niekoniecznie zgodnych z prawem interesów. Nielegalne witryny zwykle znajdują się w domenie .onion, ale znalezienie interesującej usługi wcale nie jest takie proste. Nazwa domeny składa się z połączenia liter i cyfr, przypominających zaszyfrowany tekst. Lepszą anonimowość w połączeniu z siecią Tor zapewnia dystrybucja Tails, którą Edward Snowden wykorzystywał do kontaktowania się z dziennikarzem Glennem Greenwaldem, ujawniając tajemnice NSA.

Co możemy znaleźć w sieci Tor?

Hacking jest w większości państw uznawany za przestępstwo. W związku z tym w sieci Tor znajduje się setki stron, które oferują exploity, oprogramowanie hakerskie, generatory ransomware czy włamania na zamówienie (Cybercrime as a Service). W sieci Tor oprócz usług hakerskich możemy kupić narkotyki i wiele innych nielegalnych usług.

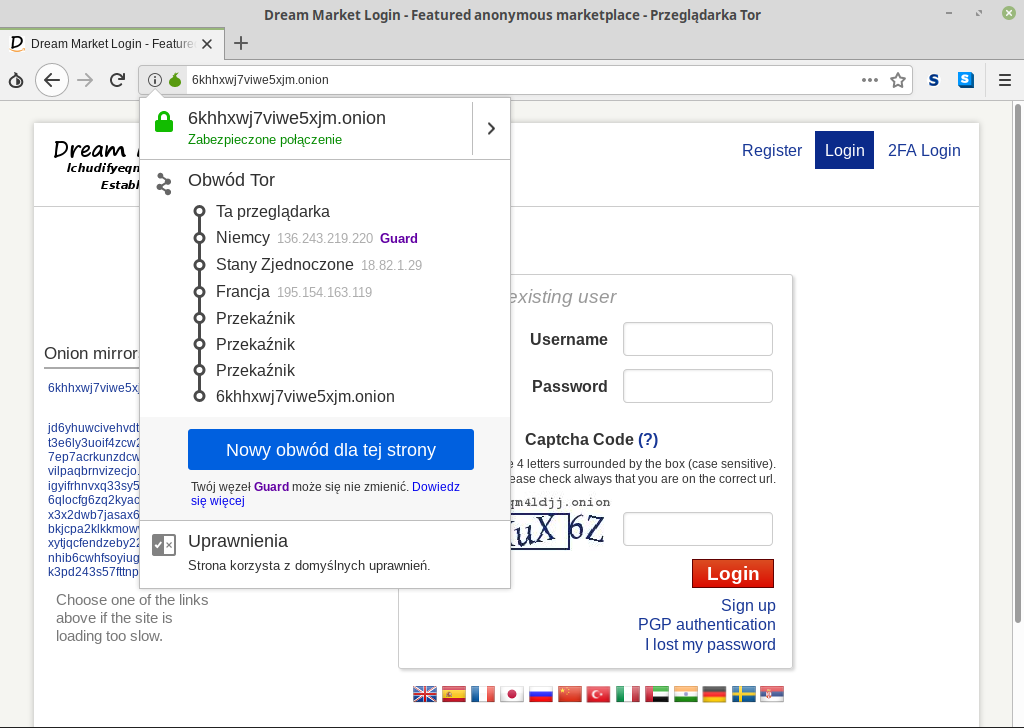

Przyjrzymy się dwóm witrynom w domenie .onion. Po wpisaniu ich adresów zauważymy drobną zmianę wyglądu przeglądarki. Zamiast symbolu zielonej kłódki, zobaczymy cebulę. Poza tym połączenie nie będzie przechodziło przez trzy serwery, ale także przez przekaźniki.

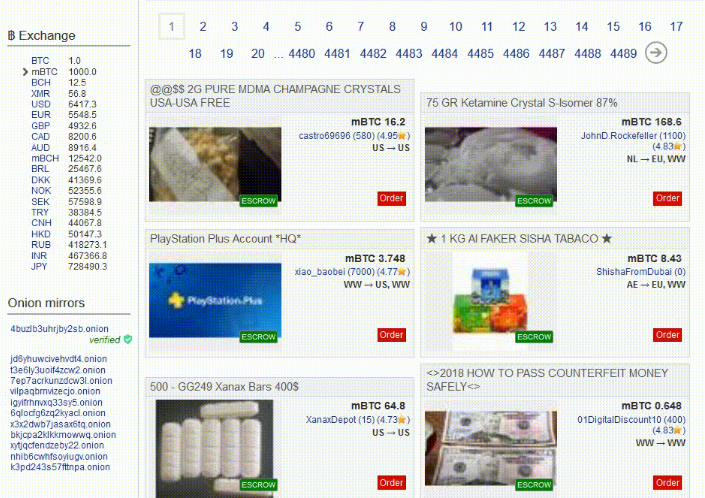

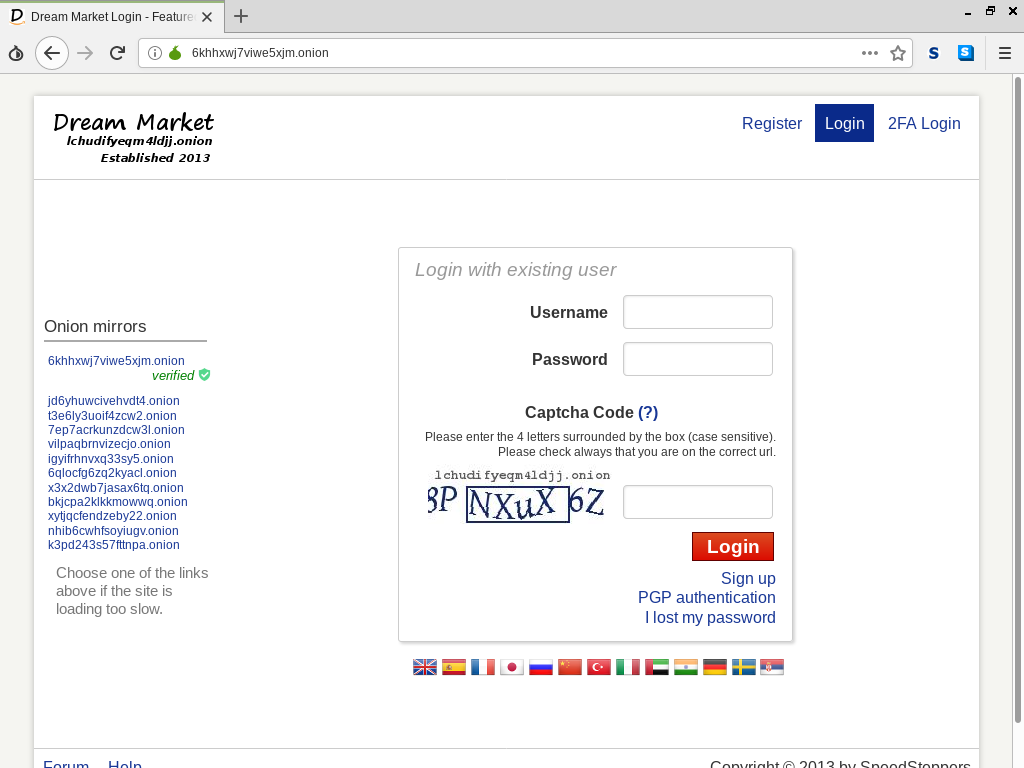

Badana strona Dream Market znajduje się pod adresem 6khhxwj7viwe5xjm.onion. Nie wiem, co jest interesującego na tej stronie dla przeciętnego internauty, ale jestem przekonany, że stanowi raj dla przestępców. Służy do zakupu narkotyków i to (chyba) po atrakcyjnych cenach, podanych oczywiście w bitcoinach.

Strona główna nie należy do nowoczesnych. Natomiast autorzy pomyśleli o klientach i ich usługa dostępna jest w kilku językach, w tym tureckim i chińskim. Nawet bezpieczeństwo stoi na wysokim poziomie. Możliwe jest dwuetapowa weryfikacja logowania, strona jest chroniona przed robotami za pomocą mechanizmu captcha oraz dostępne jest uwierzytelnienie za pomocą klucza PGP. Nie mogę doczekać się… integracji z Yubikey.

Formularz rejestracji ogranicza się do podania nazwy użytkownika (sugerowany login jest generowany przez stronę), wpisania dwa razy hasła, kodu PIN i przepisania wylosowanego przez captcha ciągu znaków. Przestępcy może nie potrafią stworzyć eleganckiej witryny, ale na pewno zabezpieczyli ją lepiej niż niejeden legalny serwis.

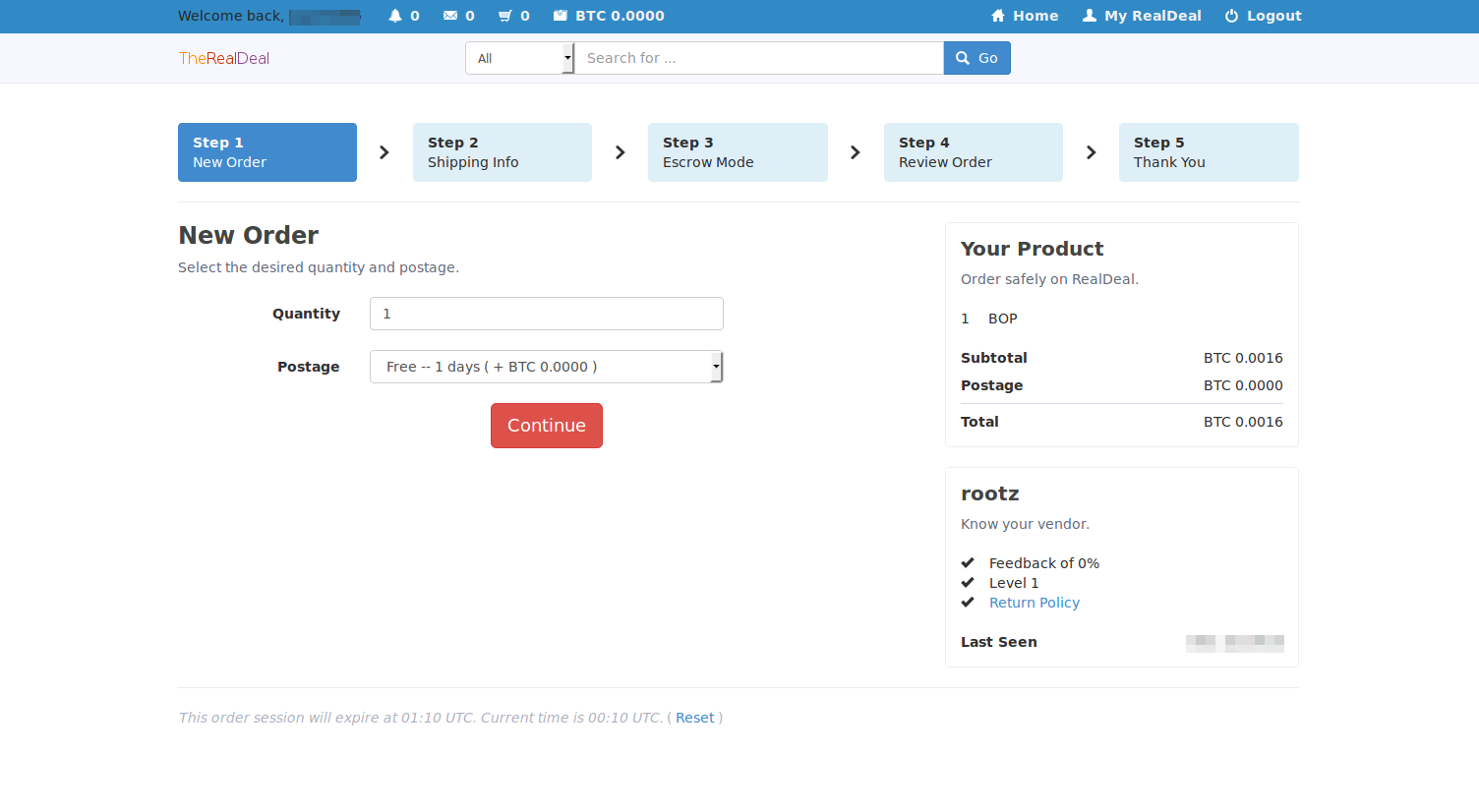

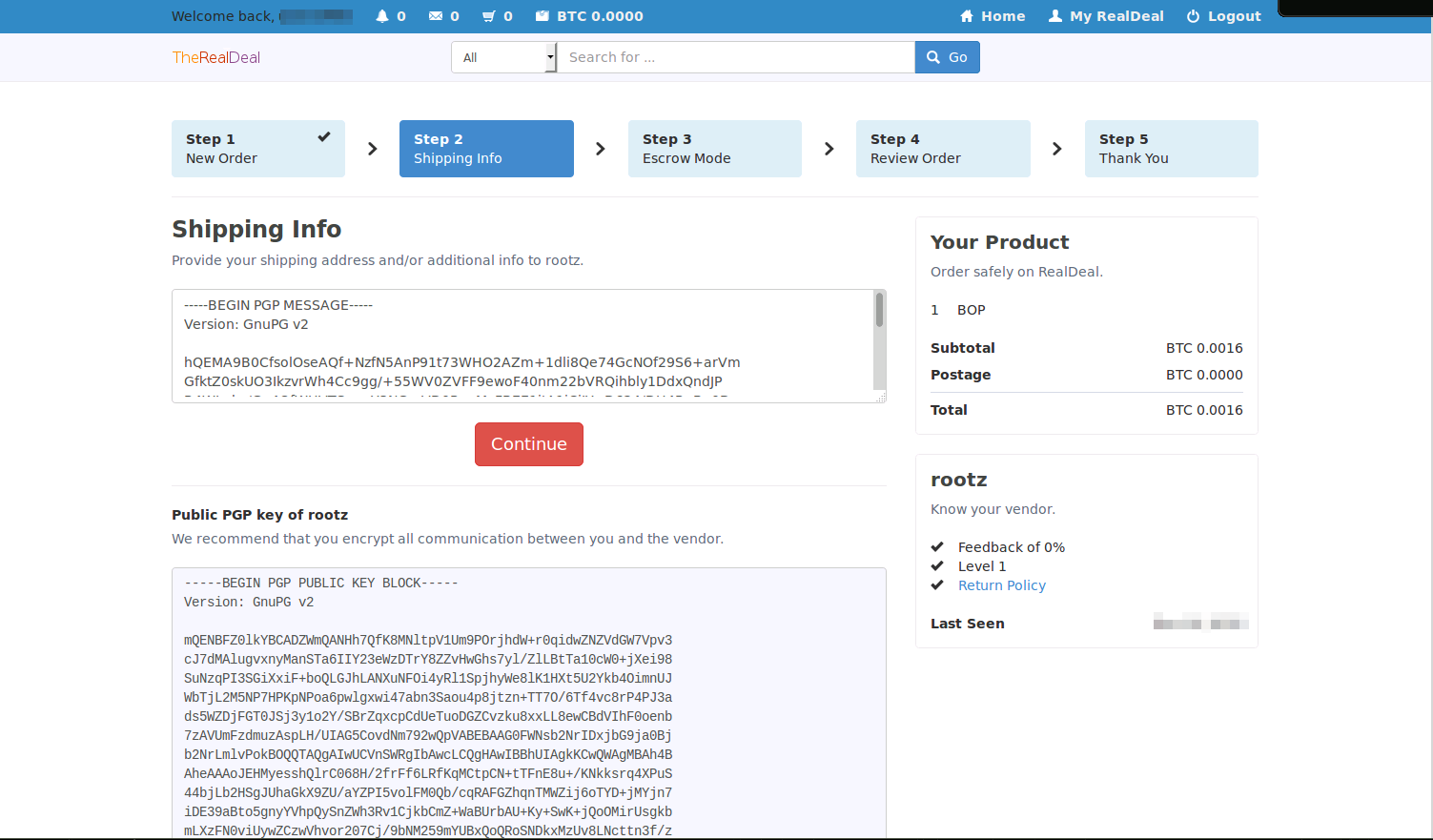

Jak już wspomnieliśmy, sieć Tor jest pełna nie tylko narkotyków. Wykorzystać ją mogą script kiddies, czyli osoby, które często nie mają pojęcia o łamaniu zabezpieczeń. Kupują oni gotowe rozwiązania, np. exploity, i w ten sposób atakują swoje ofiary. Bardziej niż narkotyki interesujące jest bezpieczeństwo, aczkolwiek na stronie trdealmgn4uvm42g.onion zostaniemy dłużej.

Po założeniu konta (nazwa użytkownika również jest automatycznie generowana) zostaniemy przeniesieni na naszą stronę domową. Załóżmy, że postanowiłem wykorzystać technologię Java, a właściwie jedną z wielu jej podatności. Wybrałem trojana JAVA_DLOADR.BOP.

Zbliżamy się do finalizacji zakupu. Płatność oczywiście w bitcoinach, co służy anonimizacji sprzedawcy i kupującego (właściciela portfela BTC da się wyśledzić, ale przy zakładaniu portfela z sieci Tor jest to znacznie trudniejsze). Nie zamierzam kupować malware, dlatego na tym etapie zakończyłem zamówienie. Szybko można zauważyć różnice między pierwszą, a drugą stroną. Serwis ze złośliwym oprogramowaniem przyciąga uwagę dopracowanym wyglądem, a proces realizacji transakcji jest czytelnie zaprezentowany za pośrednictwem “kroków”.

Przedstawiliśmy tylko dwie witryny. Trzeba mieć świadomość, że jest ich znacznie więcej i nie służą jedynie do sprzedaży narkotyków czy malware. W Tor do sprzedania była metoda kradzieży samochodów. W zasadzie w darknecie możemy kupić lub sprzedać wszystko, ale często strony, na których można zamieszczać ogłoszenia, są kontrolowane przez policję. Na takich marketach zdobędziemy przecenione urządzenia, różne podróbki luksusowych towarów, nielegalne oprogramowanie, broń i oczywiście pornografię.

W darknecie są setki ofert sprzedaży i kupna szkodliwych programów. Zresztą nie tylko tam się znajdują, bo w zwykłej sieci też można je dostać. Służby mają czasami problemy ze znalezieniem osób za to odpowiedzialnych, ale mogą pochwalić się kilkoma sukcesami w tej dziedzinie. Przed zainfekowaniem przez malware kupionego za pośrednictwem Tora, zabezpieczymy się tak samo, jak przed normalnym złośliwym oprogramowaniem.

Warto wiedzieć, że Tor nie jest siecią dedykowaną dla przestępców. Obywatele państw, w których panuje cenzura, w anonimowy sposób mogą w nim prezentować swoje stanowiska lub oddawać się internetowemu hazardowi, który jest nielegalny w Polsce. Poza tym to po prostu darmowa metoda zachowania podstawowej prywatności. Połączenie Tora, VPN i serwera proxy znacznie utrudni namierzenia prawdziwej tożsamości.

Czy ten artykuł był pomocny?

Oceniono: 0 razy