Pod koniec września lub na początku października br. ukaże się linia 2014 produktów TrustPort Total Protection, TrustPort Internet Security oraz TrustPort Antivirus.

Obecnie wersje testowe dostępne są tylko dla betatesterów, testy są zamknięte, dlatego nie można pobrać go z żadnego ze źródeł.

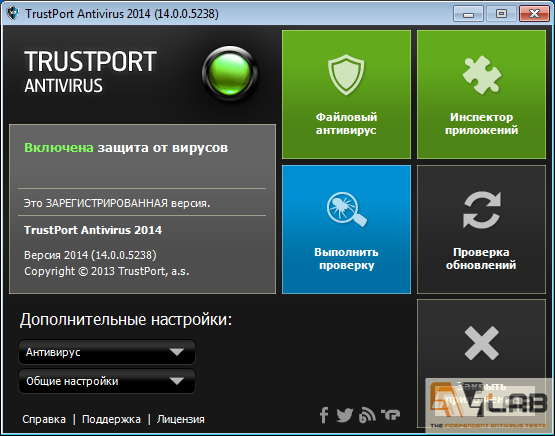

Pierwszą i rzucającą się już na samym początku zmianą wprowadzoną w oprogramowaniu TrustPort jest jego wygląd, posiada on kafelki, a więc idzie zgodnie z trendami interfejsu Modern UI.

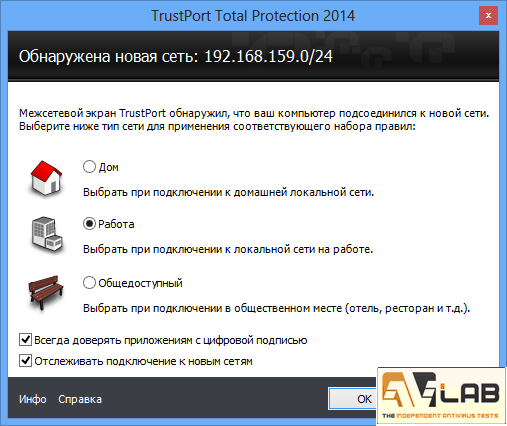

W nowej wersji oprogramowania pojawiła się nowa zapora sieciowa (firewall), która po wykryciu nowego połączenia prosi o zdefiniowanie lokalizacji polączenia, dzięki czemu firewall zastosuje odpowiednie reguły do wybranego typu sieci, aby użytkownik był zawsze bezpieczny, korzystając nawet z sieci publicznych.

Wyróżniamy następujące cechy programów:

Antywirus i antyspyware

Moduł zapewnia nam ochronę w czasie rzeczywistym, dzięki czemu podczas uruchamiania szkodliwego programu jest on blokowany, wobec czego nie jest w stanie wyrządzić szkód naszemu systemowi. Dodatkowe skanowanie zawartości dysku twardego sprawia, że jesteśmy jeszcze bardziej bezpieczni, a szkodliwe dane są eliminowane w momencie, gdy zostaną wykryte przez program.

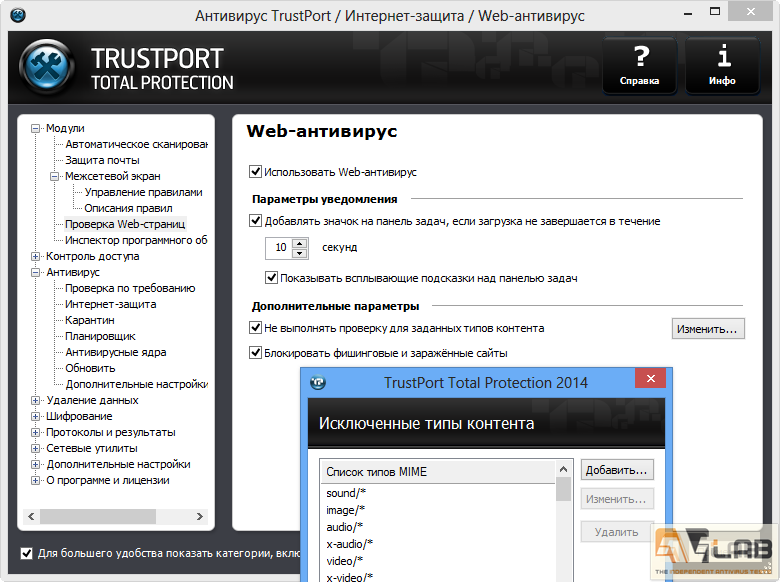

Ochrona Web

Jako, że najczęstszym źródłem rozprzestrzeniania się zagrożeń są strony internetowe, dlatego oprogramowanie TrustPort sprawdza stronę internetową oraz skanuje pobrane za jej pośrednictwem pliki, a w momencie, gdy wykryje jakiekolwiek zagrożenie automatycznie blokuje stronę w przeglądarce oraz wyświetla nazwę wykrytego zagrożenia oraz jego źródło.

Analizowanie aplikacji

Analizuje działania zainstalowanego oprogramowania oraz wszystkich modułów systemu, a w momencie wykrycia potencjalnie szkodliwych działań w systemie automatycznie je blokuje. Analiza wykorzystuje specjalnie przygotowane filtry, dodatkowo analizuje kod źródłowy programu, dzięki czemu metody te są w stanie wykryć nawet najnowsze zagrożenia, których sygnatury nie są jeszcze dostępne w bazie danych szkodliwego oprogramowania.

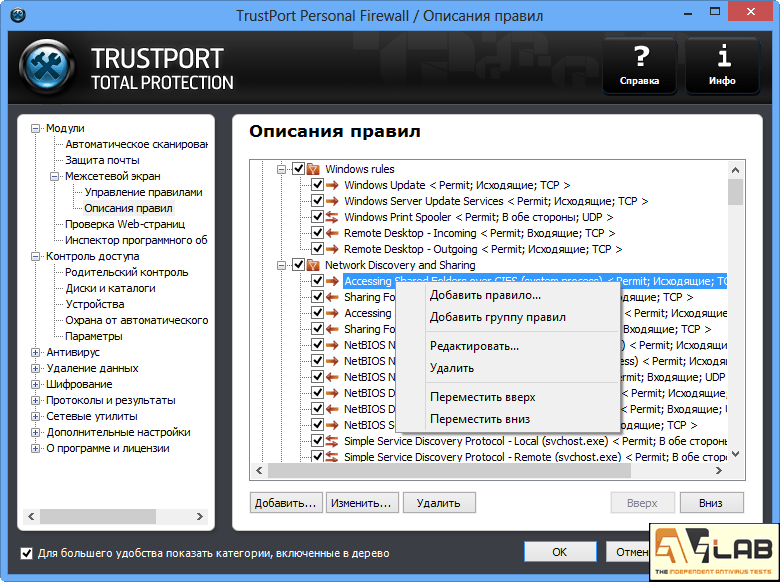

Firewall

To dodatkowy moduł zapewniający ochronę naszego komputera, blokuje on dostęp nieuprawnionych osób do naszego systemu poprzez wykorzystanie sieci. Zapora automatycznie wykrywa bezpieczne i podejrzane połączenia i próby dostępów do plików. W momencie, kiedy program nie potrafi sam zdecydować o dalszym działaniu pyta użytkownika o działanie, czy ruch sieciowy ma zostać zablokowany, czy odblokowany.

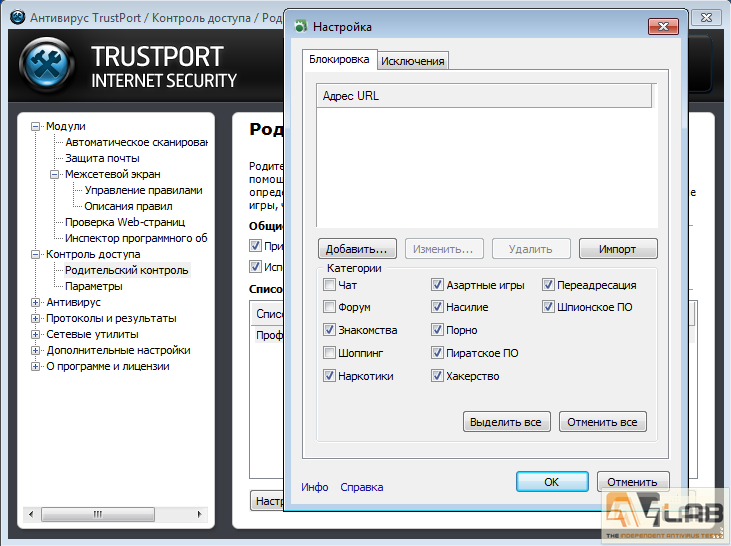

Ochrona rodzicielska

Moduł automatycznie wykrywa trzynaście typów szkodliwych witryn internetowych (np. pornografia, hazard, itp.), które mają być blokowane przez funkcję kontroli rodzicielskiej, dodatkowo użytkownik może ręcznie tworzyć swoje własne profile, które będą blokowały określone typy stron internetowych.

Monitorowanie urządzeń

Ochrona ta pozwala nam na zezwolenie lub zablokowanie użytkownikom komputera z korzystania z określonych pamięci zewnętrznych. Program identyfikuje daną pamięć poprzez identyfikator urządzenia i stosuje zdefiniowaną dla niego regułę.

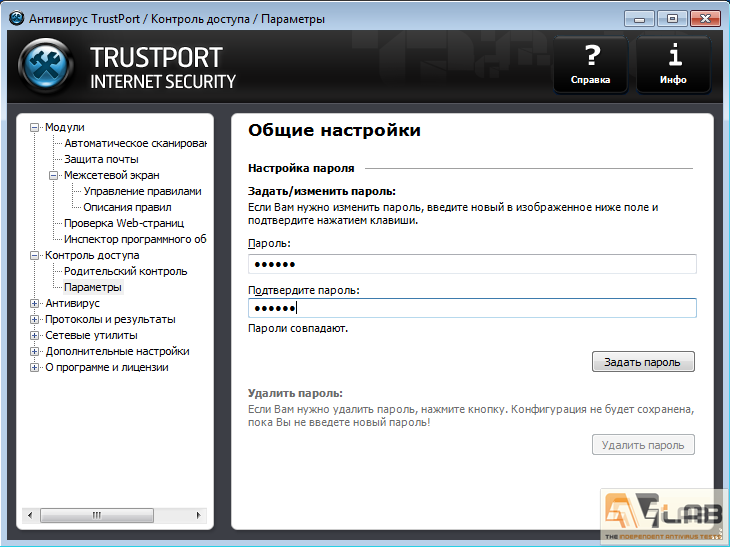

Zablokowanie hasłem

Program umożliwia zablokowanie interfejsu hasłem dostępu, dzięki czemu niepowołane osoby nie dostaną się do panelu zarządzania i konfiguracji oprogramowania zabezpieczającego.

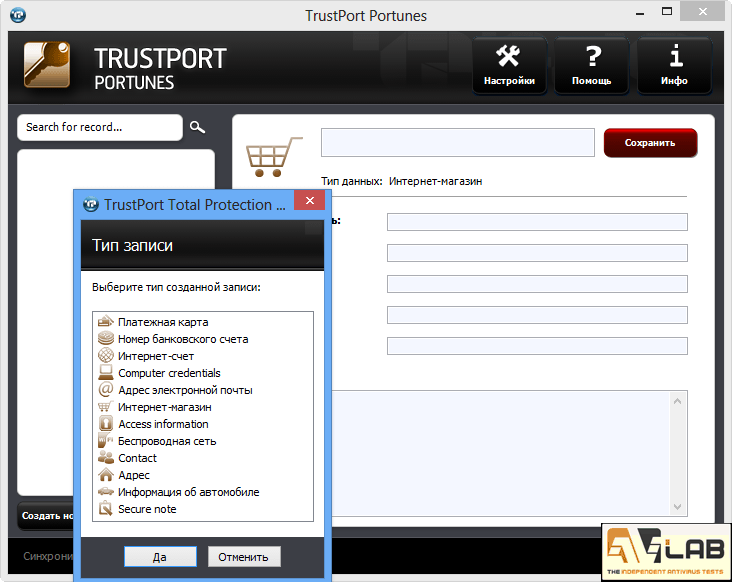

Ochrona poufnych danych

Moduł ten zapewnia ochronę naszych danych poprzez szyfrowanie i dostęp z wykorzystaniem hasła dostępu do poufnych informacji, w tym numerów kont bankowych, adresów, haseł, notatek. Dodatkowo pozwala na synchronizację danych z wykorzystaniem technologii w chmurze. Aplikacja działa na platformach Windows i iPhone.

Ochrona dysków i folderów

Pozwala na ustawienie uprawnień dostępu do określonego dysku lub folderu dla konkretnego użytkownika, dostępne są takie uprawnienia, jak: zablokowanie dostępu, pełen dostęp, tylko do odczytu.

Kontrola uruchamiania

Pozwala na zablokowanie automatycznego uruchamiania urządzeń przenośnych.

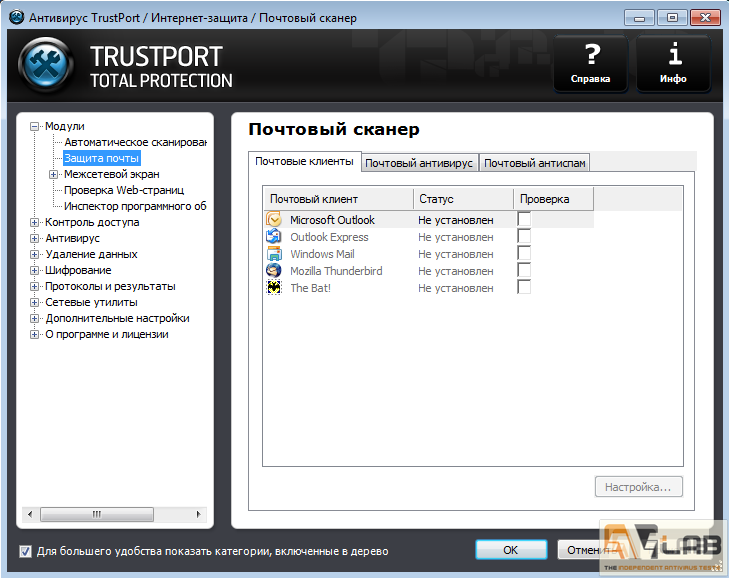

Antyspam

Moduł skanuje wszystkie wiadomości spam w poszukiwaniu szkodliwego oprogramowania oraz niechcianych treści. Moduł integruje się z programami: TheBAT!, Microsoft Outlook, Mozilla Thunderbird, Outlook Express oraz Windows Mail.

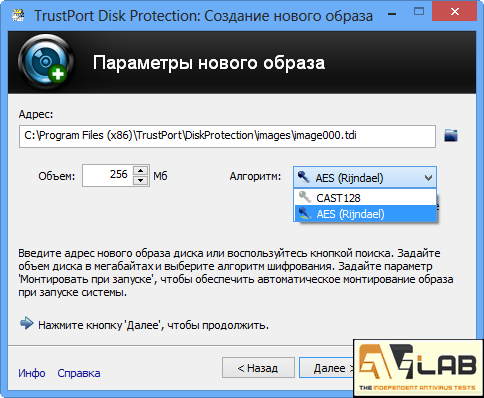

Szyfrowanie i usuwanie danych

TrustPort zapewnia dwie metody szyfrowania. Do bezpiecznego przechowywania kopii danych możemy używać szyfrowanych archiwów. Inne pliki możemy przechowywać w zaszyfrowanym dysku wirtualnym. Zaszyfrowane dyski możemy tworzyć zarówno na dysku twardych, jak również na zewnętrznych nośnikach danych.

Specjalne algorytmy zapewniają nam również 100% gwarancję usunięcia poufnych informacji oraz pozwala na trwałe usunięcie danych, które nie są już wykorzystywane.

Przenośny antywirus

Pozwala na stworzenie wersji portable programu na nośnikach USB, dzięki czemu chronimy nasze pamięci przed przesłanie szkodliwych danych oraz pozwala na sprawdzenie każdego komputera do którego podłączymy urządzenie z przenośną wersją oprogramowania pod kątem wirusów.

Aktualizacja w trybie Offline

Pozwala na aktualizację oprogramowania TrustPort, nawet wtedy, gdy komputer, na którym działa program nie jest podłączony do sieci.

Naprawa zablokowanego systemu

W przypadku zablokowania dostępu do systemu przez szkodliwy program możemy go naprawić uruchamiając system z dysku ratunkowego z modułem antywirusowym. Po uruchomieniu komputera z dysku ratunkowego możemy usunąć szkodliwy program.

Aby utworzyć dysk ratunkowy musimy w tym celu utworzyć obraz ISO z antywirusem TrustPort oraz wypalić go na płycie CD/DVD lub stworzyć bootowalny nośnik zewnętrzny.

Podsumowując, pozostaje nam tylko czekać, aż oprogramowanie będzie dostępne publicznie, abyśmy mogli sprawdzić jego działanie i cieszyć się z oferowanych przez nie funkcji. Program na pewno zrecenzujemy.

Czy ten artykuł był pomocny?

Oceniono: 0 razy