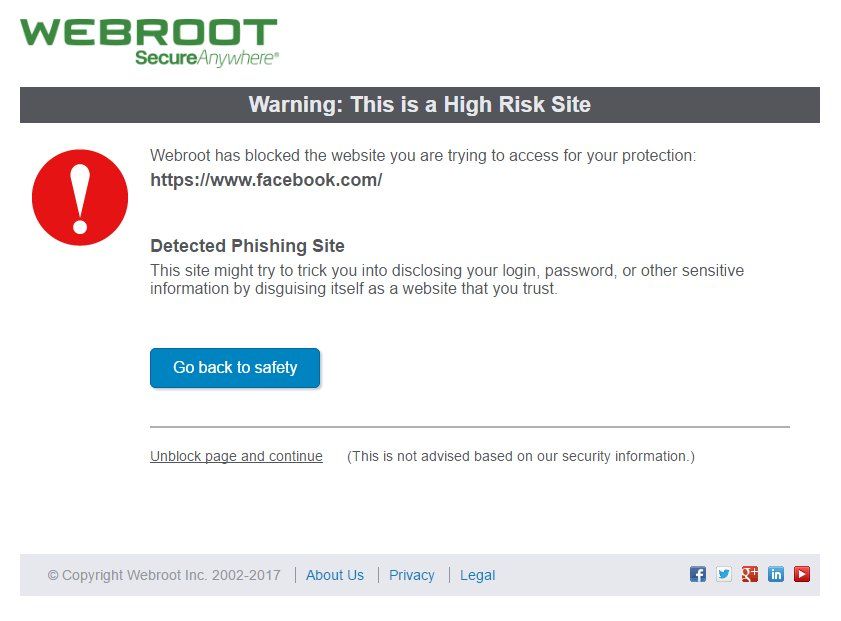

W krótkim odstępie czasu antywirusy firmy Webroot po raz drugi przyczyniają się do biznesowych zastojów. Dwa miesiące temu, na skutek niepoprawnych sygnatur w chmurze, Webroot wyświetlał ekran śmierci podczas uruchamiania komputerów. Tym razem incydent jest tak samo poważny co wcześniej – wykrywanie systemowych plików jako szkodliwe oprogramowanie, plików zawierających słowa kluczowe o podwyższonym ryzyku, blokowanie stron internetowych, które identyfikowane są jako phishing – to wszystko nie przyniesie amerykańskiej firmie chluby.

Do błędów, które zgłaszają klienci producentowi na oficjalnym forum oraz na Twitterze, i które najprawdopodobniej są wynikiem błędnej klasyfikacji sum kontrolnych plików, należy dopisać uniemożliwienie uruchomienia się komputerów. Są to jednak skrajne przypadki, które niestety mogą się przydarzyć w najmniej odpowiednim momencie.

Producent opracował krótką instrukcję, która może pomóc użytkownikom biznesowym oraz indywidualnym. Nie jest to jednak rozwiązanie trwałe. Prace nad udostępnieniem aktualizacji ciągle trwają.

Instrukcja dla użytkowników domowych

1. Uruchom pełne skanowanie systemu.

2. Przejdź do kwarantanny.

3. Spośród plików w kwarantannie, które zostały wykryte jako wirusy, ale 24 kwietnia pomiędzy godziną 20 a 23, zaznacz je i przywróć.

Jak można przeczytać, nie jest to najlepsze rozwiązanie. To właśnie wtedy antywirusy Webroot „oszalały”, czyli 24 kwietnia pomiędzy godziną 12 a 15 po południu czasu amerykańskiego. W Polsce, 24 kwietnia, zegar wskazywał na przedział pomiędzy 20 a 23 późnym wieczorem.

Przywrócenie wszystkich plików z tego okresu może pomóc w doprowadzeniu systemu Windows do stanu sprzed incydentu spowodowanego przez Webroota, jednak niewprawieni w boju z wirusami użytkownicy mogą nieumyślnie przywrócić wykryte w tym czasie malware. Po wykonaniu instrukcji zalecamy ponowne uruchomienie pełnego skanowania.

Instrukcja dla administratorów

W przypadku antywirusów Webroot dla firm problem występował od godziny 13 do 15 po południu czasu amerykańskiego, a więc (+8) od godziny 21 do 23 późnym wieczorem czasu polskiego. Webroot błędnie klasyfikował pliki jako złośliwe oprogramowanie. Powodowało to wiele fałszywych alarmów i innych nieprzewidzianych błędów w działaniu programów.

1. Jeśli komputery firmowe są podłączone do Active Directory, spróbuj przywrócić system z godziny sprzed wystąpienia incydentu.

2. Dostęp do agenta poprzez GUI możliwy jest np. wtedy, kiedy komputery znajdują się w polityce bezpieczeństwa „unmanaged” lub w innej, jeśli administrator skonfigurował politykę w taki sposób, aby pracownik miał dostęp do interfejsu antywirusa. Postępuj według instrukcji dla użytkowników domowych.

3. Jeśli uruchomienie systemu w trybie normalnym nie jest możliwe, należy spróbować trybu awaryjnego z dostępem do sieci i postępować według instrukcji dla użytkowników domowych.

4. Rozwiązanie zdalne dla wszystkich końcówek:

4.1 Zaloguj się do konsoli.

4.2 Przejdź do zakładki „Group Management”.

4.3 Wybierz z menu komendę: „ Agent Commands > Files and Processes > Reverify All Files and Processes”. Ponowna weryfikacja plików powinna przywrócić z kwarantanny błędnie sklasyfikowane pliki jako wirusy.

4.4 Przejdź do zakładki “Endpoint protection” i kliknij “Status”.

4.5 Kliknij menu „View”, które znajduje się pod „Blocked Programs”. Zostanie wyświetlona lista 4.6 wszystkich plików z grupy „”Uncategorized File” lub „Whitelisted File”, które należy przywrócić w kroku 4.7.

4.7 Należy powtórzyć krok 4.3

4.8 Aby się upewnić, czy wszystkie pliki zostały przywrócone, a prawdziwe malware przeniesione z powrotem do kwarantanny, wykonujemy skanowanie: zakładka „Agent Commands > Agent > Scan”.

Zanim zaczniecie wieszać psy na produktach Webroot, musicie zdawać sobie sprawę, że wpadki antywirusów zdarzają się regularnie. Jedne są bardziej, a inne mniej spektakularne. I tak:

- McAfee unieruchomił ponad 800 tysięcy komputerów przenosząc do kwarantanny plik svchost.exe,

- Autodestrukcja Bitdefendera, który podobnie postępował z własnymi plikami i plikami systemu Windows,

- Także ESET wydając niepoprawną aktualizację doprowadził do zasypywania użytkowników błędami,

- Comodo, które samo uznało swój serwis weryfikacji SSL za niegodny zaufania,

- F-Secure omyłkowo infekował komputery w Wielkiej Brytanii,

- Malwarebytes Anti-Malware wykrywał samego siebie jako zagrożenie,

- Sophosh, który usunął swój moduł aktualizacji,

- Trend Micro identyfikował niektóre pliki systemowe jako trojany,

- Avira, która Windowsy wyłączyła,

- Dwa przypadki wycieku kodu źródłowego: Kasperskiego i Symanteca,

- Aktualizacja sygnatur Pandy mogła spowodować uszkodzenie systemu,

- Problem z wysłaniem pliku DOCX? Wpadka antywirusa ClamAV,

- Aktualizacja sygnatur ESETa mogła doprowadzić do zastoju w biznesie,

- Nieudana aktualizacja Avasta unieruchamia programy,

- Webroot w wersji 9.0.15.43 może „wyłożyć” stacje robocze wyświetlając „ekran śmierci”.

Czy ten artykuł był pomocny?

Oceniono: 0 razy