Konkurencja jest dobra, jest potrzebna i korzystna dla klienta końcowego, czy więc nikt nie będzie miał nic przeciwko, jeśli na rynku security pojawi się nowy producent oferujący za pośrednictwem swoich dystrybutorów wsparcie po polsku? Jak wspominaliśmy całkiem niedawno na łamach AVLab-u, dokładnie od 1 stycznia rozwiązanie biznesowe Comodo Endpoint Security jest sprzedawane przez polskiego dystrybutora.

Comodo Group została założona w 1998 roku przez amerykańskiego przedsiębiorcę tureckiego pochodzenia Meliha Abdulhayoglu. W pierwszych latach działalności, firma dostarczała wyłącznie produkty chroniące komputery domowe, od 2001 roku do swojego portfolio dołożyli rozwiązania autoryzacji i uwierzytelniania oferując certyfikaty SSL. Rok później wprowadzili na rynek aplikację Comodo TrustLogo, której działanie polega na potwierdzaniu prawdziwej tożsamość strony www. Później powstało kompleksowe rozwiązanie Comodo WebTrust do sprawdzania prywatność i bezpieczeństwa, ale także poufności i integralności przeprowadzanych transakcji finansowych w sieci. Rok 2005 zaobfitował w 15 milionów instalacji programu Comodo Firewall oraz ponad 100 tysięcy wydanych certyfikatów. Dwa lata później firma mogła się cieszyć z sukcesu, jaki odniósł program Comodo HakerGuardian, również liczba instalacji różnego oprogramowania Comodo przekraczała 15 milionów na całym świecie. Rok 2008 to narodziny bardzo znanego pakietu zabezpieczającego Comodo Internet Security. W 2009 roku firma wydała pierwszą wersję recenzowanej niżej konsoli dla firm Comodo Endpoint Security Manager. Dzisiaj, rozwiązania Comodo zainstalowane są na prawie 30 milionach komputerów, co więcej, firma oferuje rozwiązania do ochrony danych, monitorowania i zabezpieczania przed ich wyciekiem (DLP), zarządzania mobilnymi urządzeniami (MDM), a także produkty dla sklepów internetowych i dostawców usług płatniczych, które potwierdzają zgodności ze standardem PCI (Payment Card Industry).

[collapse collapsed title=”Payment Card Industry:”] Norma bezpieczeństwa wydana przez Payment Card Industry Security Standards Council zapewniająca wysoki i spójny poziom bezpieczeństwa we wszystkich środowiskach, w których przetwarzane są dane posiadaczy kart płatniczych. [/collapse]

Obecnie w Polsce firma Comodo znana głównie jest ze swoich rozwiązań dla użytkownika domowego – Comodo Internet Security, Comodo Antivirus, Comodo Firewall oraz z innych narzędzi, takich jak Comodo Cleaning Essentials (CCE), na który składa się Comodo KillSwitch, Comodo Autorun Analyzer, a także z przeglądarki bazującej na silniku Chromium – Comodo Dragon. Jednak najbliższe miesiące powinny pokazać Comodo z innej strony, ze strony która bardzo słabo jest znana przez polskich administratorów. Chodzi oczywiście o rozwiązanie antywirusowe Comodo Endpoint Security (CES) z lokalną konsolą do zarządzania o brzmiącej nazwie Comodo Endpoint Security Management 3.0 (CESM).

Mieć kontrolę

Możliwość zarządzania pakietem COMODO Endpoint Security dostępna jest poprzez przeglądarkę www nie tylko z poziomu sieci lokalnej, ale także z zewnątrz. Nie jest to jednak tradycyjne rozwiązanie SaaS w chmurze. Aby dostać się do konsoli „z zewnątrz” należy zdefiniować właściwy port, na którym pracuje usługa oraz przekierować ruch z tego portu, na urządzenie pracujące w sieci lokalnej. Wszystko zajmuje kilka minut a dzięki pracy przez protokół HTTPS całość komunikacji pomiędzy agentem a serwerem jest szyfrowana. Dla administratora nie ma znaczenia, czy użytkownicy znajdują się w sieci lokalnej, w innym mieście czy może korzystają z urządzeń mobilnych – wszyscy są widoczni i zarządzani z jednej konsoli. Szczegóły jak to zrobić znajdziesz pod linkiem: zarządzanie CESM przekierowywanie portów konsoli.

Czy więc taka forma zarządzania jest najlepsza? Zależy to oczywiście od preferencji firmy i jej polityki bezpieczeństwa. Jednak gdyby klient miał wybór pomiędzy zarządzaniem lokalnym a w chmurze, rozwiązanie Comodo CESM dobrze wstrząsnęłoby, przeżuło i wypluło to, co pozostałoby z innych rozwiązań antywirusowych dla firm.

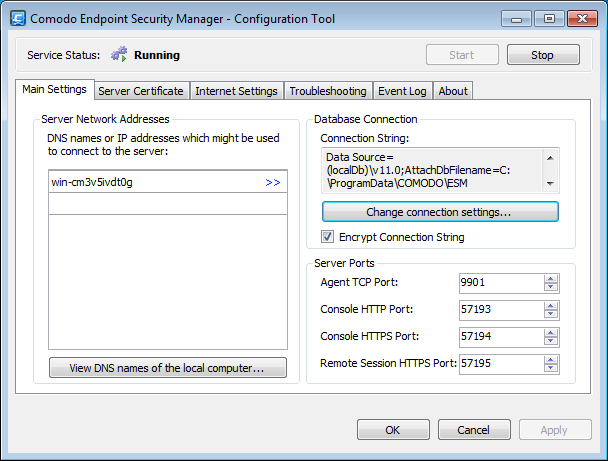

Oferowany CES wspiera systemy serwerowe od Windows Serwer 2003 po Windows Serwer 2012 oraz wydania desktopowe od Windows XP z SP3 do najnowszego wydania Windows 8.1. Do prawidłowego funkcjonowania konsoli CESM wymagane jest uruchomienie narzędzia CESM Configuration Tool odpowiedzialnego za ustanowienie połączeń z bazą danych oraz portami, przez jakie będą instalowane oprogramowania, nawiązywanie zdalnych i szyfrowanych połączeń na potrzeby szyfrowanego webowego pulpitu zdalnego, a także dla czatu uruchamianego poprzez komunikator ESM Assistance Manager (wystarczy 2x kliknąć, by go uruchomić), który działa w zasobniku systemowym obok pakietu Comodo Endpoint Security. Dodatkowo podczas instalacji, jeśli instalator nie znajdzie oprogramowania Microsoft .NET Framework 4.0, Microsoft ReportViewer 2010 SP1, oraz Microsoft SQL Server 2012 Express LocalDB, automatycznie je zainstaluje. Szczegóły.

Ustawienia CESM Configuration Tool na tym się nie kończą. Narzędzie pozwala m.in. na konfigurację serwera proxy, który będzie odpowiedzialny za przechowywanie zawartości pamięci podręcznej oraz aktualizację baz antywirusowych (caching proxy). Dzięki caching proxy, odpowiednio skonfigurowany Comodo Endpoint Security na punktach końcowych może pobierać aktualizacje z serwera proxy, nie przeciążając niepotrzebnie w ten sposób łącza internetowego. Jeśli natomiast w CESM Configuration Tool zabraknie zakładki Caching Proxy, należy uruchomić równorzędną wersję instalatora aplikacji.

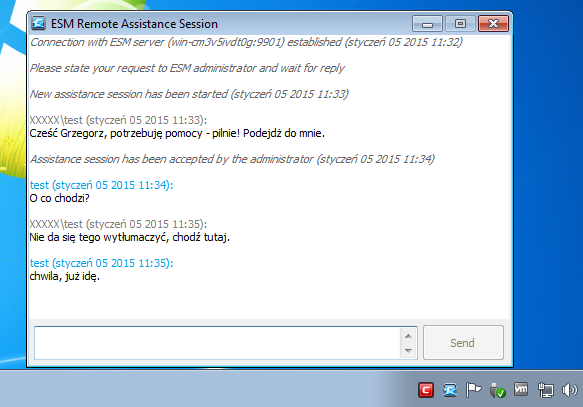

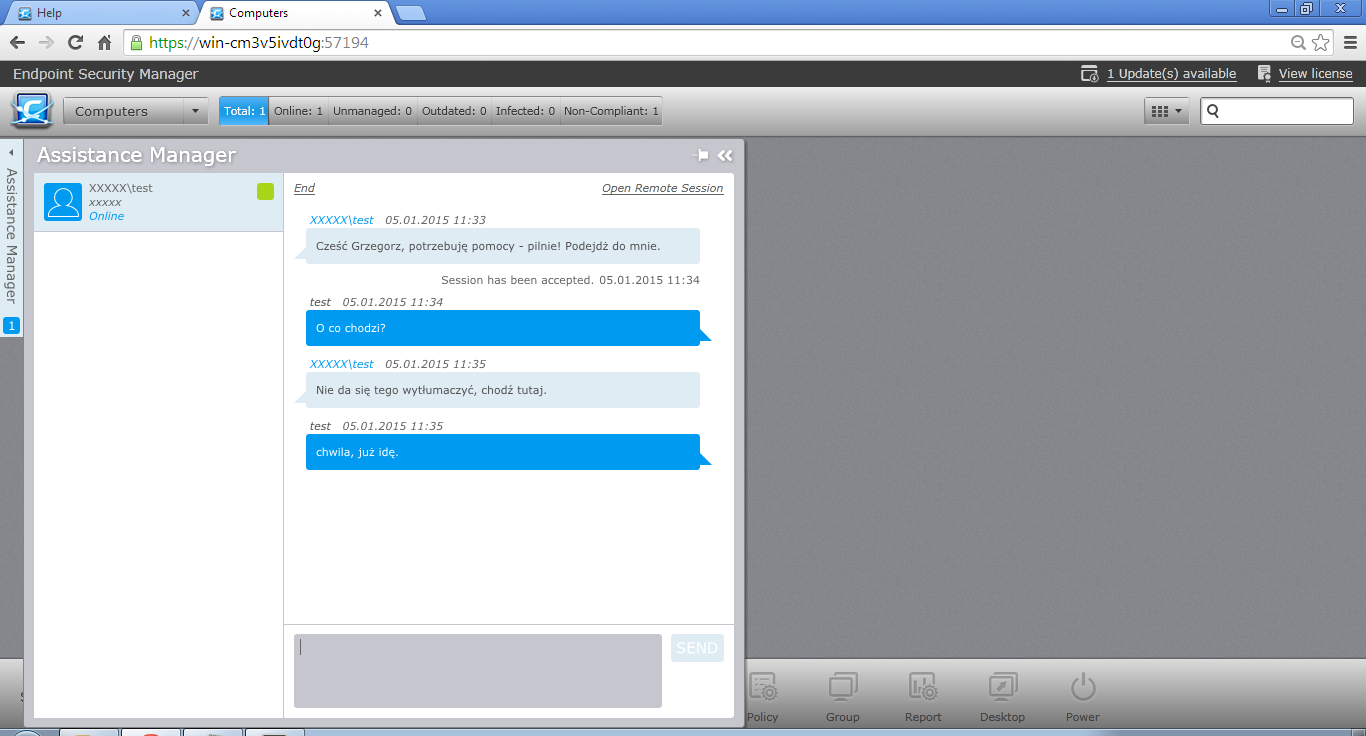

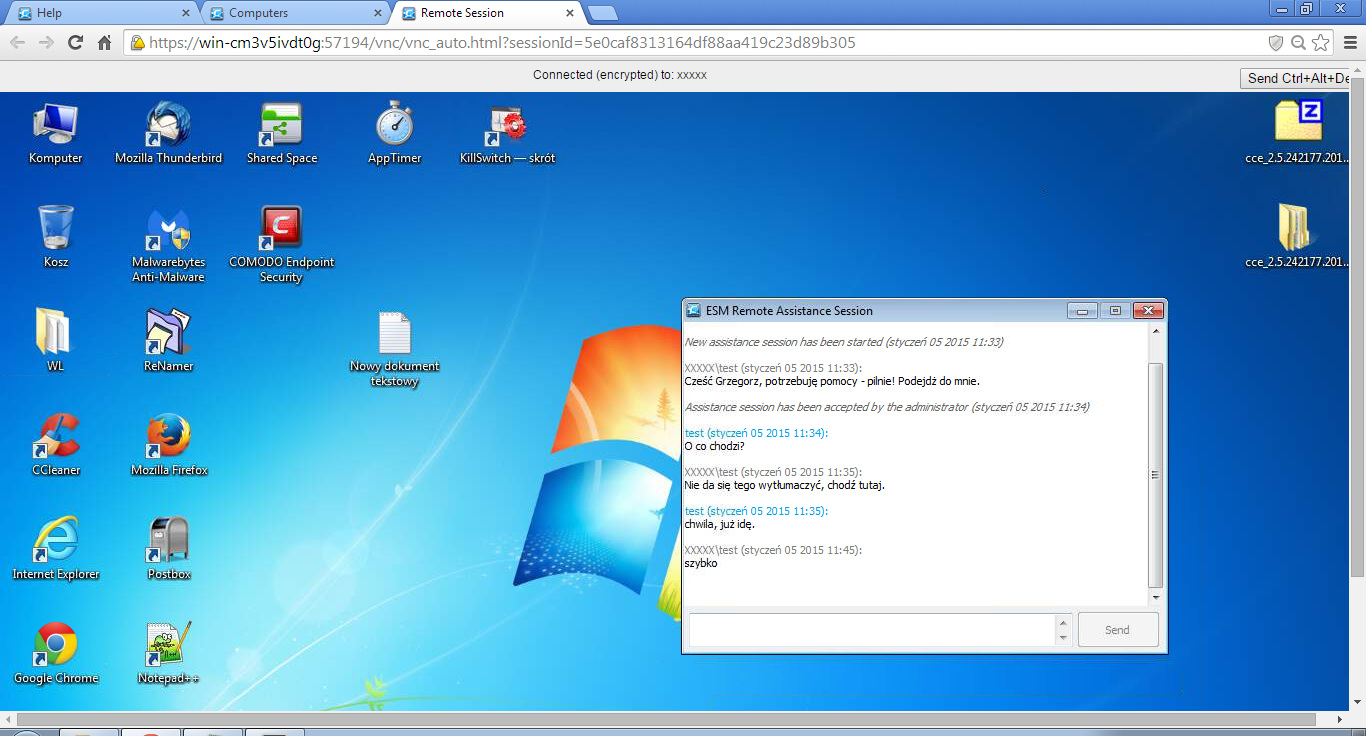

Wewnętrzny chat w firmie

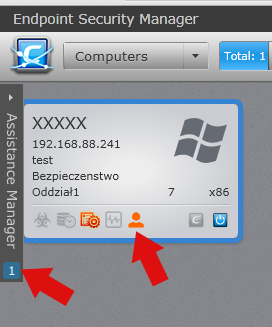

Pomysł z ESM Assistance Manager, czyli możliwość komunikacji pracownika z administratorem jest bardzo trafny i na miejscu. Po automatycznym ustanowieniu szyfrowanego połączenia po stronie stacji roboczej oraz wysłaniu treści, administrator otrzyma powiadomienie o nowej wiadomości w dwóch miejscach:

- w głównym oknie konsoli – wskazywać na to będą ikonki w First Glance (pierwszy rzut oka, czyt. główne okno konsoli)

- w schowanej po lewej stronie zakładce Assistance Manager z pulsującą liczbą nieodczytanych wiadomości.

ZDALNY PULPIT poprzez przeglądarkę www

Jeśli problem pracownika może zostać naprawiony zdalnie – nic nie stoi na przeszkodzie. Nie jest potrzebne żadne dodatkowe oprogramowanie, które niepotrzebnie zajmowałyby zasoby. Administrator z poziomu „komunikatora” za pomocą tylko jednego kliknięcia może ustanowić szyfrowane połączenie zdalnego pulpitu przez przeglądarkę internetową klikając w „open remote session” oraz zdalnie uporać się z problemem.

Więcej szczegółów na: ESM zdalny pulpit przez www

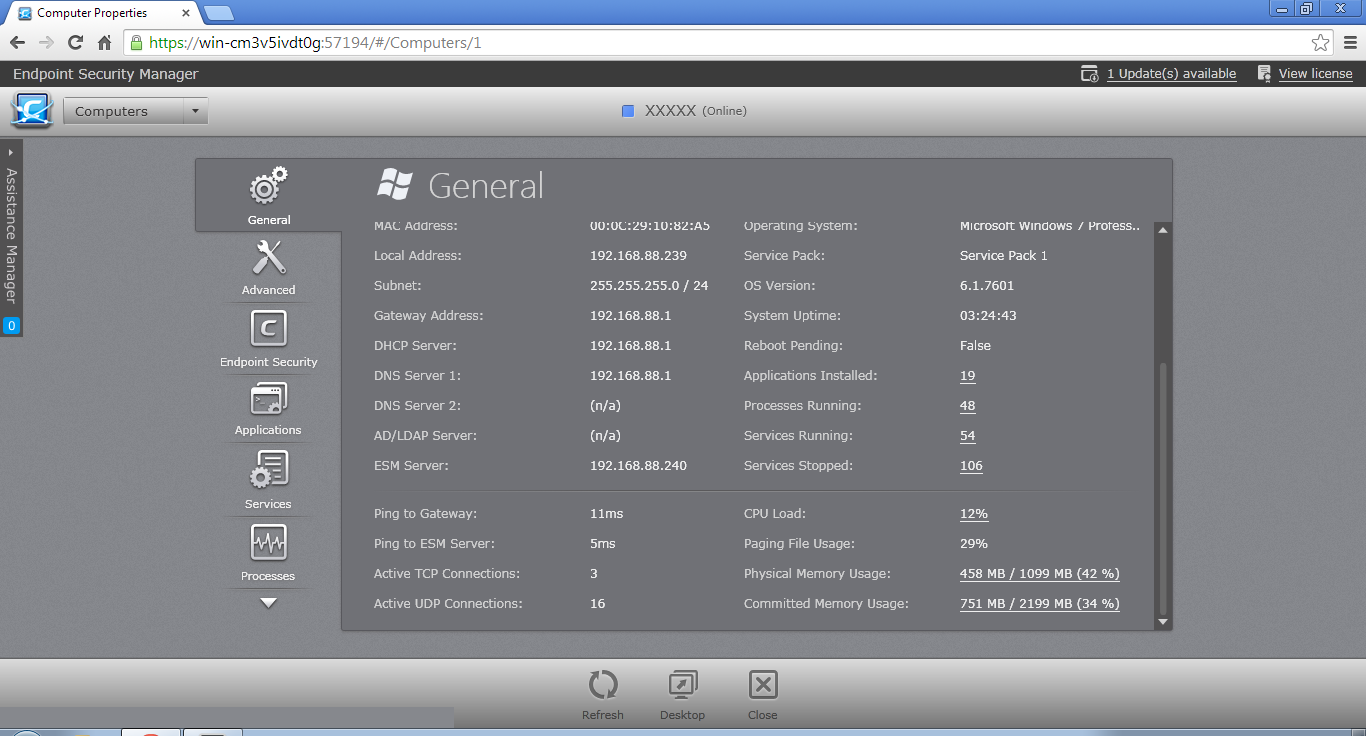

Pełna diagnostyka stacji

W kwestii zarządzania i ustanawiania reguł bezpieczeństwa oraz zasad dostępu do zasobów, Comodo w ręce administratorów oddało sporo możliwości konfiguracyjnych. I tak:

Z poziomu First Glance administrator może szybko wyświetlić informacje o konkretnej maszynie. Składają się na to szczegóły dotyczące konfiguracji sieciowej, w tym ilość ustanowionych połączeń TCP i UDP, konfiguracja DNS, Active Directory, LDAP, a także podstawowe informacje o systemie, zainstalowanych aplikacjach, aktualnie uruchomionych procesach, zużyciu procesora, o dostępnej pamięci fizycznej i wirtualnej, oraz wiele innych przydanych informacji. Wszystkie zmiany wprowadzone w konsoli, po ich zapisaniu, są natychmiast wdrażane w życie.

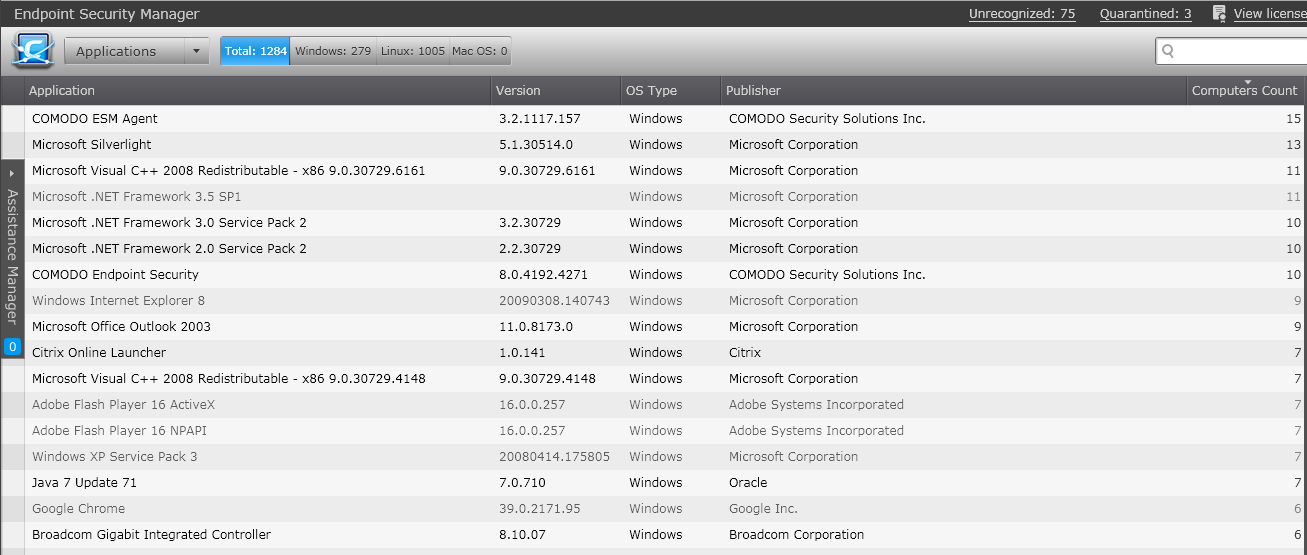

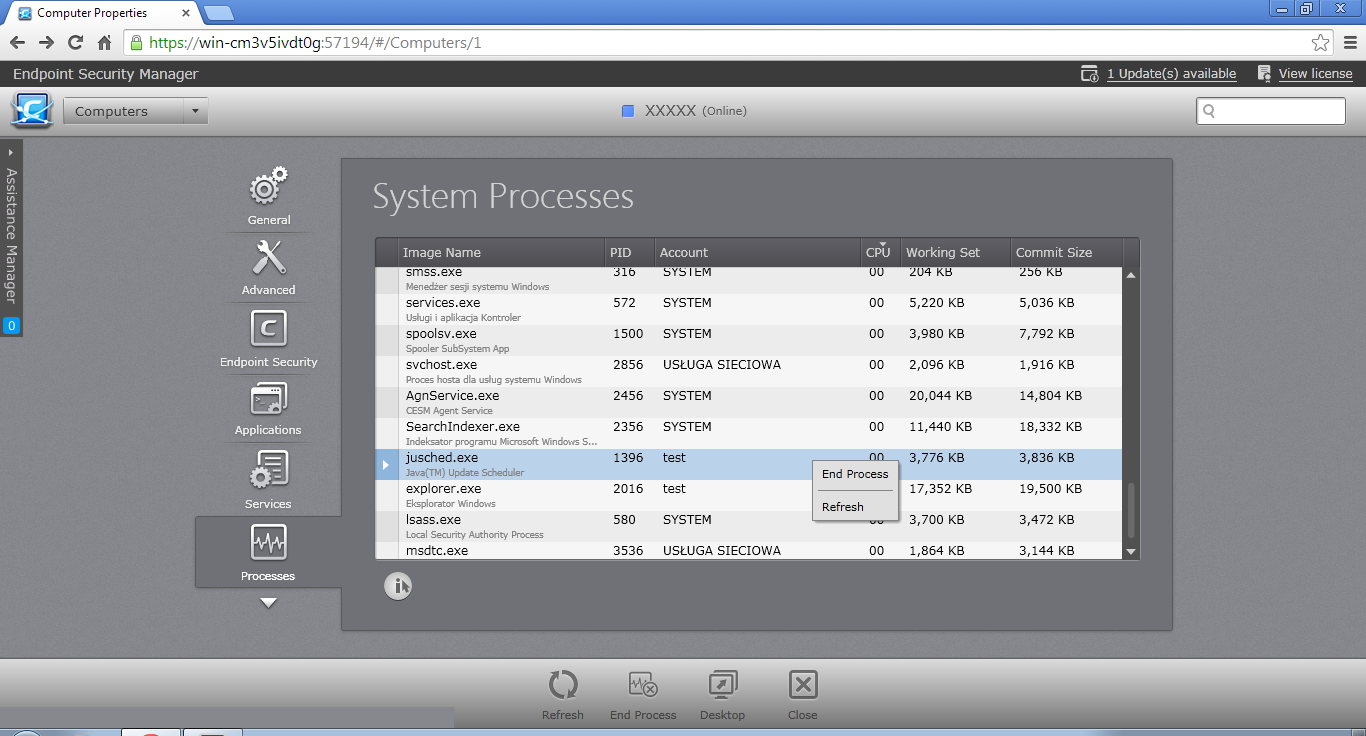

Odinstalowywanie aplikacji przez administartora

Co ciekawe, administrator jednym klikniecie może przejść do listy zainstalowanych aplikacji i niechciane programy zdalnie odinstalować lub wcześniej stworzyć czarną listę programów, by te nie mogły być instalowane przez pracownika. Niestety, tylko aplikacje, które zostały zainstalowane z pakietów instalacyjnych MSI mogą być usunięte z poziomu konsoli CESM. Sytuację ratuje możliwość zdalnego odinstalowania tego samego programu na wszystkich stacji chronionych przez CES poprzez zdalny pulpit, dla przykładu kilkoma kliknięciami można wymusić usunięcie Javy ze wszystkich komputerów. Podobnie z usługami i procesami, które można zrestartować, zatrzymać lub włączyć. Wyżej wspomniane reguły mogą odnosić się do grupy urządzeń – np. za pomocą wyszukiwarki, w sekcji aplikacji, wyszukujemy nieaktualną wersję Javy i deinstalujemy ją na wszystkich urządzeniach końcowych w jednym czasie.

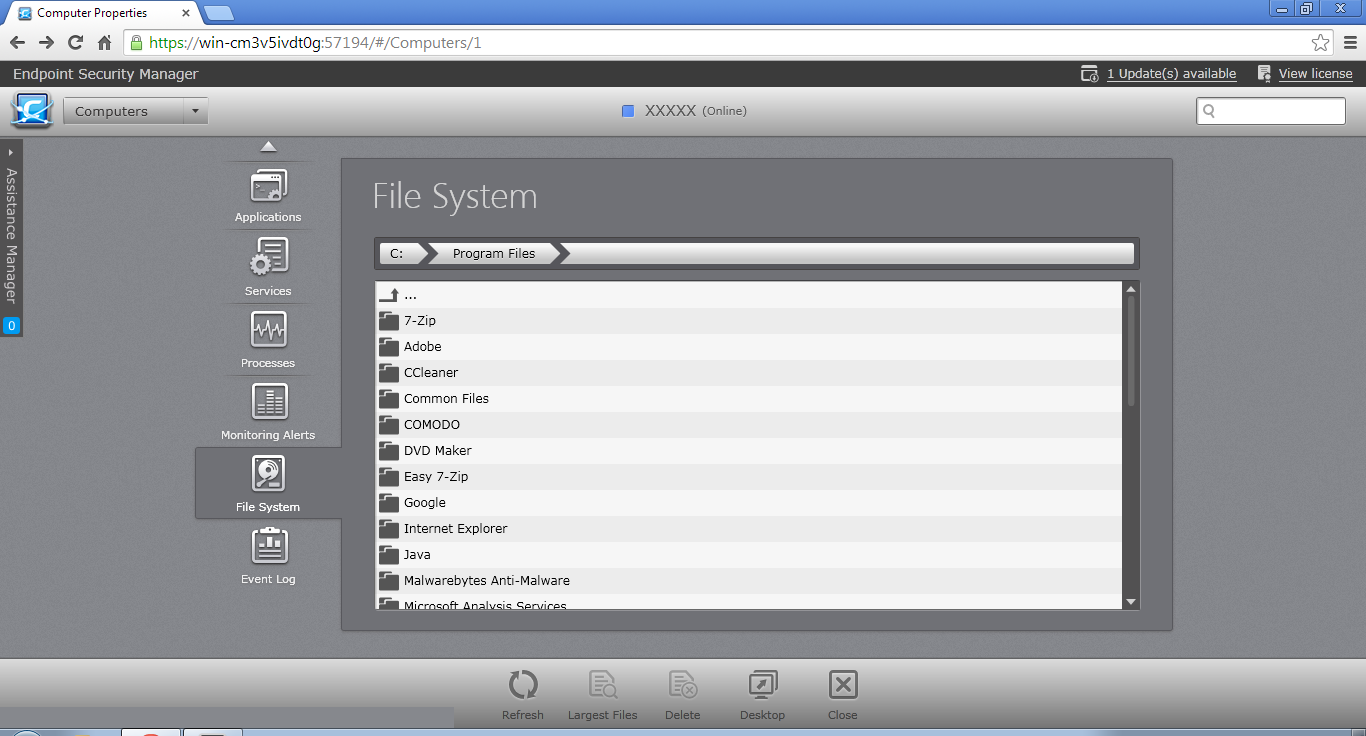

Dostęp do pilików użytkownika przez administartora

Jeśli chodzi o inne funkcjonalności, to w First Glance Comodo udostępniło prosty menadżer plików, przegląd zdarzeń systemowych oraz zarządzanie pakietem COMODO zainstalowanym na konkretnej maszynie – z opcją wymuszania aktualizacji, uruchomienia skanowania, przeglądu kwarantanny, przeglądu zdarzeń dla kolejnych modułów aplikacji (antywirus, firewall, defence+) oraz szybkiego przenoszenia stacji roboczej do zdefiniowanych wcześniej polityk.

Skuteczność ochrony, COMODO gwarantuje system wolny od wirusów

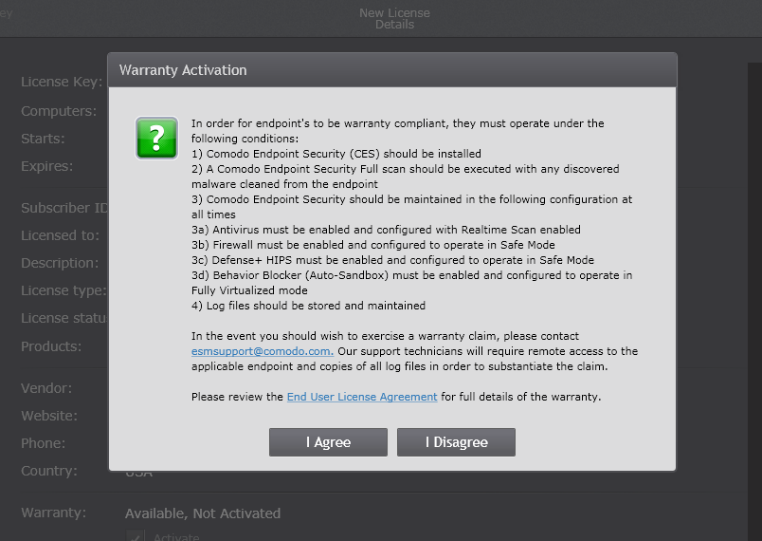

Z ciekawostek: w uruchomionej konfiguracji stacji roboczej za pomocą First Glance (główne okno konsoli) w zakładce Advance, Comodo umożliwia włączenie ustawień Endpointa obligujących do gwarancji.

Gwarancja jest zapewnieniem z tytułu zakupionej licencji, że w przypadku zainfekowania choćby jednego komputera producent wypłaci rekompensatę w wysokości 5000 dolarów. Oczywiście jest i haczyk, a właściwie jest ich kilka czyt. warunków, które trzeba spełnić. Ponadto, gwarancję można włączyć dla konkretnych maszyn lub dla wszystkich podczas aktywacji licencji.

Security Policy

Tworzenie polityki bezpieczeństwa za pomocą CESM jest bardzo łatwe, ponadto opcje konfiguracyjne są naprawdę spore. Administrator spośród dostępnych komputerów w głównym oknie konsoli może kilkoma kliknięciami przypisywać je do utworzonych grup lub przenosić do wykreowanych lub predefiniowanych polityk (rekomendowana, dla maszyn wirtualnych, dla serwerów). Skonfigurowane ustawienia dla Endpointa nie mogą być przenoszone pomiędzy systemami Windows, Mac, Linux ze względu na różne opcje konfiguracyjne dla poszczególnych systemów. Co najciekawsze, polityki bezpieczeństwa mogą być osobno definiowane dla lokalnej ochrony oraz osobno dla ochrony internetowej. Przykładowo ustawienia dla mobilnego urządzenia poza firmową siecią mogą być bardziej restrykcyjne lub mniej w zależności od polityki bezpieczeństwa.

Jeśli chodzi o zasady bezpieczeństwa to mogą one być utworzone zgodnie z wymaganiami dla różnych grup lub z osobna dla komputerów. Oczywiście na samym początku zaleca się stworzenie grupy, dla której będą przypisywane komputery ręcznie lub automatycznie przy instalacji za pomocą Active Directory, grupy roboczej lub zakresu adresów IP.

W kwestii ustawień antywirusa administrator może określić poziom ochrony poprzez modyfikację modułu antywirusowego, prawa dostępu do internetu, reguł firewalla, oraz modułu Defense+, na który składa się Piaskownica (Sandbox), HIPS (Host Intrusion Prevention System) i Viruscope. Szczegółowy opis tych funkcjonalności tutaj. Te ostatnie dwa są szczególnie interesujące.

HIPS stale monitoruje aktywność systemu i pozwala na wykonywanie plików i procesów, jeżeli są one zgodne z obowiązującymi regułami bezpieczeństwa, które zostały wymuszone przez użytkownika lub domyślnie przez producenta. Odpowiednio skonfigurowany HIPS może stanowić bardzo wysoki poziom bezpieczeństwa. W odpowiednich rękach może on nawet zastąpić całą ochronę antywirusową. Jednak mamy tutaj coś za coś. HIPS będzie szczególnie przydatny w rękach zaawansowanego użytkownika, w przypadku normalnych pracowników należy go wcześniej odpowiednio skonfigurować, by nie atakował pracowników częstymi pytania co zrobić z plikiem, procesem, usługą. HIPS może działać w 4 trybach:

1. W trybie paranoicznym, który zapewnia najwyższy poziom bezpieczeństwa.

2. W trybie bezpiecznym, który zarazem jest zalecany dla większości użytkowników.

3. W trybie czystego PC.

4. W trybie nauki.

Dokładne wyjaśnienie poszczególnych trybów Comodo tutaj.

Jeśli chodzi o Viruscope jest to technologia, którą starał się Comodo opatentować już jakiś czas temu. Szczegóły na razie nie są znane, producent milczy na ten temat, więc albo proces nadal trwa, albo patent nie został przyznany. Viruscope w oparciu o proaktywne algorytmy monitoruje działanie wszystkich procesów uruchomionych na komputerze i ostrzega użytkownika, jeśli próbują się podejrzane zachować. W ten sposób, Viruscope tworzy kolejną warstwę ochrony do wykrywania szkodliwego oprogramowania i monitorowania procesów. Viruscope wprowadza też możliwość blokowania i odwrócenia wprowadzonych zmian przez potencjalnie niepożądane programy. Działa podobnie jak technologia Rollback Webroota.

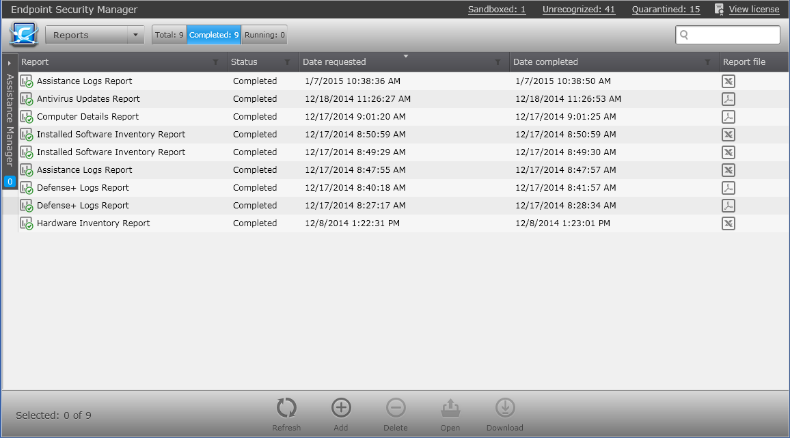

Raportowanie

CESM z poziomu głównego okna konsoli pozwala administratorowi wygenerować raporty statystyczne z konkretnej stacji roboczej, z kilku wybranych urządzeń lub ze wszystkich łącznie (CTRL+A) i wywołanie z menu Build Report. Raporty mogą dotyczyć szczegółowych informacji o środowisku pracy oraz inwentaryzacji sprzętu i oprogramowania, konfiguracji zainstalowanych składników w punktach końcowych, informacji na temat szkodliwych programów wykrytych przez poszczególne moduły (antywirus, firewall, defense+), wirusów znajdujących się w kwarantannie z możliwością szybkiego przywrócenia pliku i dodania go do listy zaufanych, informacji na temat wersji baz sygnatur antywirusowych w punktach końcowych oraz logów z dziennika zdarzeń CES, szczegółowych informacji na temat zastosowanych zasad bezpieczeństwa dla punktów końcowych, czy chociażby listę TOP 10 szkodliwych programów.

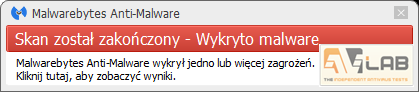

Test Comodo Endpoint Security

Zainstalowany w systemie Windows 7 x32 Professional Comodo Endpoint Security w wersji 8.0.331872.4271 sprawdziliśmy pod kątem skuteczności ochrony oraz wydajności. Konfigurację Endpointa przestawiliśmy na manualną zmieniając ustawienia HIPS-a na „nie pokazuj ostrzeżeń”. Działało to na niekorzyść programu, ale sytuacja taka będzie najczęściej powielana ze względu na ukrywanie szczegółowych komunikatów dotyczących ochrony, w efekcie pracownik nie będzie bombardowany niezrozumiałymi dla niego szczegółowymi komunikatami.

Do testu ochrony przed wirusami wykorzystaliśmy 40 złośliwych hostów rozprzestrzeniających malware. Linki nie były starsze niż 48 godzin.

1. W pierwszej fazie badania sprawdzamy wykrywalność antywirusa na poziomie przeglądarki. Na tym etapie testu CES zablokował 29 na 40 złośliwych linków.

2. W drugiej fazie badania pobrane wirusy powinny być automatycznie przeskanowane jeszcze przed wykonaniem złośliwego kodu (on-access), ale po zapisaniu ich na dysk. Tutaj CES z zapisanych 11 złośliwych aplikacji wyłapał 4.

3. W ostatnim etapie badania sprawdzamy skuteczność ochrony proaktywnej, a więc do walki ze złośliwym oprogramowaniem wkraczają wszystkie moduły antywirusa – jest to też ostatnia linia obrony. Jeśli program zawiedzie, system zostanie zainfekowany. Ze zidentyfikowanych wcześniej za pomocą blacklist’y linków oraz sygnatur wirusów do sprawdzenia pozostało 7 wirusów, które zostały uruchomione.

Pozostałych 7 zagrożeń zostało usuniętych po wcześniejszej analizie pliku i zachowania w chmurze Comodo.

Podsumowując, ochrona CES stoi na wysokim poziomie, warto dodać, że ustawienia programu były domyślne, a więc takie, jakie sugeruje producent. Najważniejsze jest jednak to, że wykrywalność nieznanych Comodo wirusów, a więc niezdefiniowanych w sygnaturach jest najwyższych lotów.

Program zablokował łącznie wszystkie zagrożenia, jego ogólny wynik to 100% skuteczności (faza1: 29/40, faza2: 4/11, faza3: 7/7). Porównując ten wynik do rozwiązania biznesowego G Daty (faza1: 36/40, faza2: 3/4, faza3: 1/1) trzeba wziąć pod uwagę, że wykorzystane tutaj wirusy były inne oraz pochodziły z innego okresu.

Wydajność

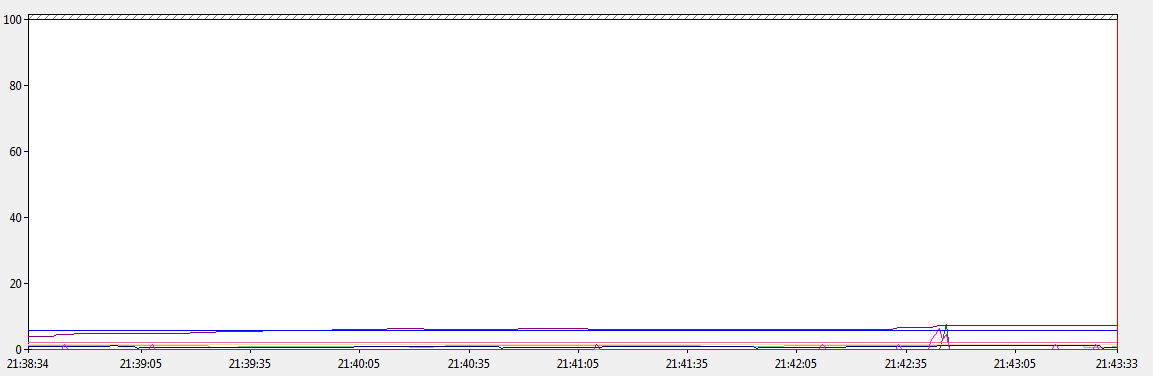

Aby sprawdzić wydajność CES, przygotowaliśmy wirtualny system Windows 7 x32 + SP1 z ważnymi aktualizacjami na dzień 1 stycznia. W systemie zainstalowano programy: MS Office 2013, Java, Adobe Flash, Adobe Reader, Mozilla, Chrome, Thunderbird, CCleaner i kilka innych programów. Na ustawieniach domyślnych sprawdziliśmy zużycie w spoczynku i podczas skanowania pamięci oraz czasu procesora przez procesy CES oraz ESM Assistance Manager

Podczas 5 minutowego testu zbieraliśmy wyniki co 1 sekundę. Podczas działania jałowego średnie zużycie pamięci RAM przez procesy rozwiązania Comodo to ~19MB, wykorzystany czas procesora to 0,151%.

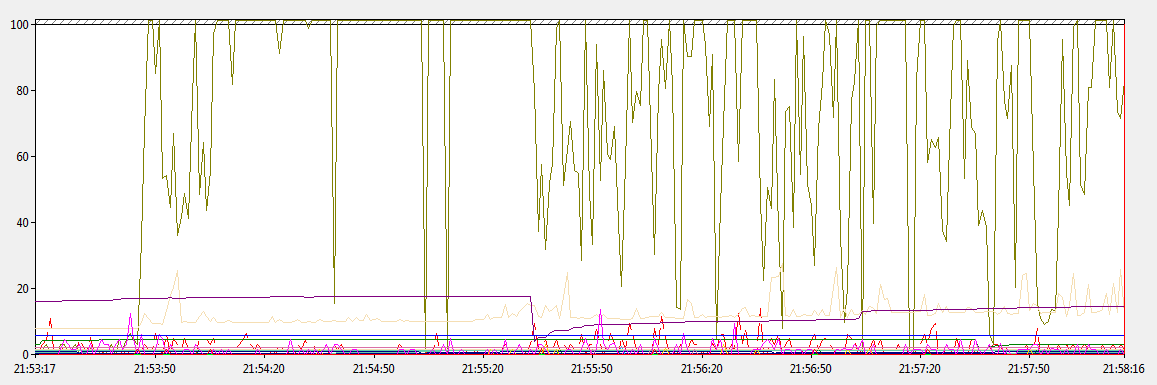

Podczas skanowania było zdecydowanie gorzej. O ile średni apetyt na pamięć RAM oscylował w granicach 44 MB, o tyle średni czas procesora to już 90,56%. Podczas „normalnego” działania Comodo absolutnie nie należy do ociężałych aplikacji. Zalecamy po instalacji CES na stacjach roboczych przeprowadzenie od razu pełnego skanowania systemu, który pozwoli sprawdzić wszystkie pliki w systemie pod kątem wirusów, co pozytywnie wpłynie na szybsze „zaaklimatyzowanie się” antywirusa.

Podsumowanie

Jako głównodowodzący AVLab-u spotkałem się już z wieloma rozwiązaniami dla firm i użytkowników domowych. Szczególnie upodobałem sobie rozwiązania z możliwością zarządzania w chmurze, bowiem z jednej strony nie trzeba utrzymywać serwera, instalacja jest bajecznie łatwa, a z drugiej konfiguracja oraz wgląd do rejestrów zdarzeń możliwy jest z każdego urządzenia z dostępem do Internetu. Czy jednak uważam, że rozwiązanie CESM jest na tym polu gorsze? W żadnym wypadku. Daje również możliwość zarządzania z internetu przez dowolna przeglądarkę www. Jak wspomniałem wcześniej, wybór rozwiązania, oraz sposób jego zarządzania obejmuje politykę bezpieczeństwa firmy, dlatego nie zawsze przewiduje ona hostowanie logów z ochrony na serwerach firmy trzeciej.

[collapse collapsed title=”Czy Comodo jest za darmo dla firm?”] I tak i nie. Bardzo często mylone jest twierdzenie „Comodo dla firm jest darmowe”. Otóż nie jest tak. Rozwiązanie Comodo Endpoint Security nigdy nie było przeznaczone do użytku komercyjnego za darmo. Jeśli nie potrzebujesz centralnej konsoli do zarządzania Endpointami oraz polskiego wsparcia technicznego możesz w swojej firmie skorzystać za darmo z rozwiązania dla użytkowników domowych – Comodo Internet Security.

Comodo is it free for business users too? Yes. However, enterprises looking to implement Internet Security on large networks of workstations would benefit from the centralized management capabilities of Comodo Endpoint Security Manager (CESM).

[/collapse]

Czy ten artykuł był pomocny?

Oceniono: 0 razy