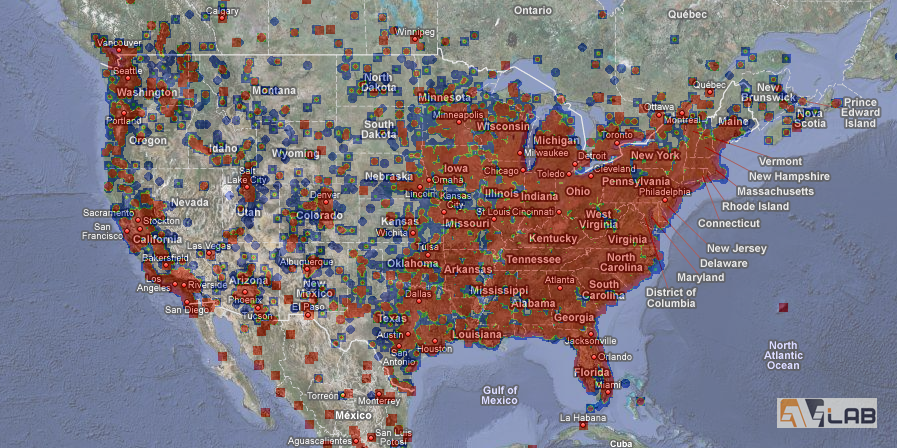

Wirusy komputerowe istnieją od bardzo dawna, jednak tylko nieliczne malware doprowadzały do pogromu sieci i systemów. W ostatnich latach jednym z najbardziej niebezpiecznych wirusów był robak Conficker, który największe spustoszenie siał w roku 2008 i zdołał zainfekować grubo ponad 7 milionów komputerów na całym świecie. Conficker infekował nawet systemy militarne i większość komputerów osobistych na zachodzie Europy. Pomimo, że Conficker ma już swoje lata, nadal jest uważanym za jeden z najbardziej niebezpiecznych malware i został umieszczony na TOP liście 10 najbardziej niebezpiecznych złośliwych programów obu Ameryk i okolic morza Karaibskiego w roku 2012.

Robak Conficker

Conficker był tak tak bardzo „udanym” malware, ponieważ jego wektorami ataku były słabości systemu Windows XP, który był w owych latach najbardziej popularnym systemem na świecie. Słabość ta polegała na luce opisanej w CVE-2008-4250 (CVE – Common Vulnerabilities and Exposures), którą można było wykorzystać do kontroli komunikacji z innymi komputerami w sieci poprzez zdalne wykonanie dowolnego kodu. Conficker łączył w sobie wiele zaawansowanych technik do ukrywania się, co pozwoliło mu się bronić i ukrywać, a co za tym idzie, mógł być dalej rozwijany.

W 2009 r. firma Microsoft wyszła z inicjatywą i była inicjatorem współpracy wielu firm działających w różnych odłamach przemysłu, tylko w jednym celu – zaniechanie dalszych infekcji przez Conficker. Microsoft zaproponował nawet nagrodę w wysokości 250 000 dolarów (co obrazuje powagę tego zagrożenia) osobie, która przyczyni się do aresztowania twórców i „dystrybutorów” Confckera. Mimo to, autorzy Confickera pozostają nieznani do dzisiaj a robak wciąż krąży w ciemniejszych zakątkach sieci.

Z punktu widzenia firm antywirusowych, Conficker to szalony wynalazek, którego zbudował genialny (i szalony) naukowiec, z bzikiem na punkcie zniszczenia / odcięcia od sieci świata.

Spójrzmy więc na to, dlaczego Conficker wciąż pozostaje zagrożeniem.

Zakamuflowanie i atak

Confickera zaprojektowano tak, aby mógł wykorzystywać wiele wektorów ataków, w tym:

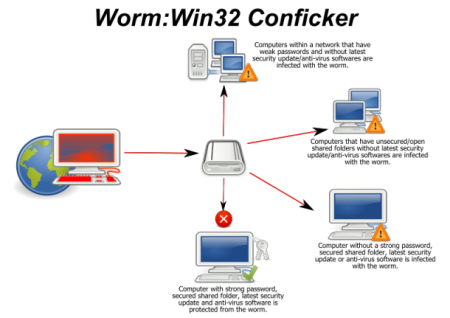

- a) Komputery z nieaktualnym systemem (brak ważnych i krytycznych aktualizacji)

- b) Komputery z włączoną funkcją udostępniania plików

- c) Komputery i programy ze słabymi hasłami

- d) Przenośne dyski flash

Wektory ataku na punkty a) i b) mogły być wykonane poprzez w/w lukę w usłudze sieciowej CVE-2008-4250. Ataki c) i d) były możliwe do przeprowadzanie za pomocą dodatkowych narzędzi do Confickera.

Słabe hasła – ataki słownikowe

Conficker pokazuje (a my ciągle przypominamy), dlaczego tak ważne jest tworzenie trudnych do odgadnięcia haseł. Jeśli udostępnianie plików było wyłączone, wtedy wirus mógł automatycznie uruchomić atak słownikowy, aby spróbować odgadnąć hasło do sieci.

Conficker złamał wiele haseł dostępu. Niektóre z nich to: password123, admin, admin1, xxx… Pełną listę haseł można obejrzeć [ tutaj ].

AutoRun a dyski zewnętrzne

Conficker był zaprojektowany do rozpowszechniania się, więc został w taki sposób zaprogramowany, aby mógł infekować dyski zewnętrzne / pamięci flash (czyli wszystkiego rodzaju pendrajwy, karty pamięci telefonów, empetrójek, etc.) Jeśli jeden komputer był już zainfekowany, po podłączeniu dowolnej pamięci zewnętrznej Conficker potrafił się nań skopiować i przenieść na inny komputer.

Conficker – zdolny malware

Nie od dzisiaj wiadomo, że program komputerowy jest tym lepszy, im wiedza i umiejętności jego autora są większe. Conficker po wtargnięciu do danego systemu musiał wykonać szereg operacji, aby się zakamuflować i ukryć przed programami antywirusowymi.

Zmień ustawienia rejestru

Oprócz instalowania się w ukrytym folderze, Conficker może zmieniać ustawienia rejestru tak, aby użytkownik nie miał możliwości oglądania ukrytych plików i folderów. Dla przeciętnego użytkownika komputera, Conficker był więc niezauważalny.

Wyłącz aktualizację i usługi

Windows umożliwia ochronę w celu zwiększenia bezpieczeństwa poprzez aktualizacje, program antywirusowy czy firewall. Robaka Conficker zaprogramowano tak, aby był w stanie wyłączyć wszystkie z nich i działać bez przeszkód.

Następnym korkiem czynionym przez Confickera było pobieranie szkodliwych plików z wcześniej zdefiniowanych stron internetowych.

Blokuj strony www

Po wykonaniu w/w czynności spora cześć użytkowników na pewno zauważy, że coś się dzieje niedobrego z komputerem, więc większość z nich zacznie szukać rozwiązania problemu online i spróbuje pobrać jakiś skaner antywirusowy.

I teraz uwaga! :] Jest to prawdopodobnie najbardziej imponująca rzecz jaką potrafił robić Conficker.

Robal ten został tak zaprogramowany, aby blokował wyszukiwarki internetowe, które zawierały frazy związane z oprogramowaniem antywirusowym. Wsród tych fraz były najbardziej popularne nazwy programów antywirusowych, w tym: Kasperksy, ESET, G Data, Emsisoft, F-Secure, AVG, Avast….

Conficker dzisiaj

Wraz z upływem czasu Conficker został wydany w 5ciu różnych wariantach. Każdy wariant wykorzystuje pewną kombinację narzędzi, które są opisane wyżej, a starsze wersje zostały zaprogramowane tak, aby po uruchomieniu zaktualizować się do nowszych wersji.

Choć na system Windows już w październiku 2008 został wydany patch MS08-067 dla luki CVE-2008-4250, Conficker nadal pozostaje zagrożeniem dla użytkowników komputerów na całym świecie. Istnieje wiele powodów dlaczego Conficker jest wciąż tak niebezpieczny. Chociaż wprowadzona poprawka MS08-067 zwiększa bezpieczeństwo systemów, istnieje jeszcze kilka czynników ludzkich, które pozwalają Confickerowi rozprzestrzeniać się.

Conficker może jeszcze dostać się do komputerów, które wykorzystują słabe hasła. Ponadto malware wciąż infekuje komputery za pomocą funkcji AutoRun. Oznacza to, że Conficker wciąż ma tendencję do infekcji w grupach, w których współpracownicy i przyjaciele wymieniają się danymi z dysków flash. Co więcej, nawet obecnie jeszcze jest ogromna liczba komputerów na całym świecie, które nadal wykorzystują system Windows XP, co nadal daje szerokie pole do popisu temu wirusowi.

Opracowano na podstawie źródeł: Emsisoft, TrendMicro, Kaspersky.

Czy ten artykuł był pomocny?

Oceniono: 0 razy