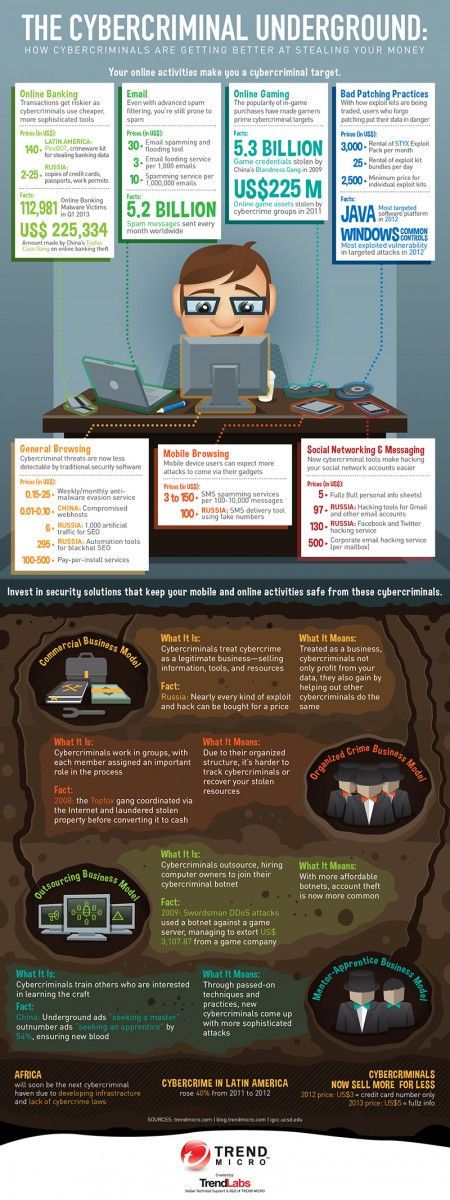

Ostatnie wydarzenia pokazują, jak często i w jak pomysłowy sposób cyberprzestępcy próbują dokonywać kradzieży danych – od stworzenia własnych przeglądarek po jednorazowe zdobycie danych milionów użytkowników i codzienne kradzieże dokonywane m.in. za pomocą ataków phishingowych. W cyberpodziemiu notowany jest tak duży przepływ pieniędzy, że stało się ono równie ustrukturyzowane, jak wiele innych gałęzi biznesu. Poziom organizacji może różnić się znacząco w zależności od regionu, ale wart uwagi jest już sam fakt powstania zorganizowanej struktury, która umożliwia sprzedaż większych ilości informacji czy narzędzi, a także zmniejsza ryzyko zatrzymania hakerów przez odpowiednie służby. Nowa infografika Trend Micro – “Cyberprzestępcze podziemie – jak internetowi przestępcy coraz sprawniej kradną nasze pieniądze” – pokazuje, co jest sprzedawane w cyberpodziemiu oraz jak wpływa to na użytkowników sieci.

„Światowe trendy w dziedzinie cyberzagrożeń i ataków pochodzących z cyberprzestrzeni nie omijają naszego kraju” – mówi Aleksander Łapiński, Sales Engineer z firmy Trend Micro. „Cyberprzestępcy dążą do osiągnięcia realnych zysków finansowych, udoskonalają swoje działania do momentu, w którym okażą się one skuteczne. Cyberpodziemie działa sprawnie również w Polsce” – dodaje.

Z raportu CERT Polska pt. „Analiza incydentów naruszających bezpieczeństwo teleinformatyczne” wynika, że liczba poważnych cyberzagrożeń w polskim internecie jest bardzo wysoka. W 2012 roku zespół CERT Polska odnotował ponad 10,5 mln automatycznych zgłoszeń dotyczących naruszeń bezpieczeństwa, przede wszystkim przypadków źródeł spamu oraz botów.[1]

Wszystkie skradzione informacje lądują na nielegalnym rynku, gdzie sprzedawane są osobie, która zaoferuje najwyższą stawkę. Od tego momentu mogą być wykorzystywane na tysiące niezgodnych z prawem sposobów – od kradzieży tożsamości, przez nielegalne użycie środków ulokowanych na kartach kredytowych, po ataki na innych użytkowników. Mogą też posłużyć do zakupu drogich przedmiotów (wysyłanych następnie do cyberprzestępców) lub zapłaty za tzw. kuloodporny hosting, który jest często używany dla stron zawierających złośliwe oprogramowanie. W skali jednostki może to nie wydawać się szczególnie kosztowne, ale straty ponoszone przez użytkowników sieci są znaczące.

Nie tylko owoce cyberprzestępczości kończą na podziemnym targowisku – dotyczy to także narzędzi takich jak zestawy do tworzenia exploitów, złośliwego oprogramowania czy luk w oprogramowaniu. Ceny dochodzą do kilku tysięcy dolarów, zwłaszcza w przypadku bardziej zaawansowanych i wyszukanych rozwiązań. Badania Trend Micro pokazują, że stawki cyberprzestępców są bardzo zróżnicowane. Przykładowo wysłanie spamu do 1000 adresatów to koszt ok. 3$. Zakup zestawu do stworzenia exploita to już koszt rzędu 2500$.

Infografika oraz dodatkowe informacje dotyczące danych zebranych przez zespół TrendLabs dostępne są pod adresem:

[1] Źródło: http://www.cert.pl/PDF/Raport_CP_2012.pdf

Czy ten artykuł był pomocny?

Oceniono: 0 razy