Na początku wiosny 2015 r. eksperci z Kaspersky Lab wykryli cyberatak na kilka wewnętrznych systemów firmy. Po dokonaniu tego odkrycia firma uruchomiła intensywne dochodzenie, które doprowadziło do zidentyfikowania nowej platformy szkodliwego oprogramowania, stworzonej przez grupę Duqu skupiającą jednych z najbardziej utalentowanych, tajemniczych i potężnych cyberprzestępców działających w świecie ataków APT (zaawansowanych, długotrwałych ataków).

Eksperci z Kaspersky Lab są przekonani, że wcześniejsze wykrycie tego ataku było niemożliwe. Atak wykorzystywał unikatowe i nieobserwowane wcześniej funkcje, a do tego nie pozostawił niemal żadnych śladów. W swoich działaniach cyberprzestępcy wykorzystali luki zero-day i po uzyskaniu przywilejów administratora domeny rozprzestrzenili szkodliwy kod w sieci, korzystając z plików MSI (Microsoft Software Installer), które są często stosowane przez administratorów do wdrażania oprogramowania na zdalnych maszynach z systemem Windows. Cyberatak nie pozostawił żadnych plików na dyskach ani zmian w ustawieniach systemów, w związku z czym jego wykrycie było niezmiernie trudne. Filozofia i sposób myślenia, którym posługuje się grupa „Duqu 2.0”, wykracza daleko poza wszystko, co eksperci widzieli dotychczas w świecie ataków APT.

Badacze wykryli, że Kaspersky Lab nie był jedynym celem tego potężnego ataku. Zidentyfikowano także ofiary w krajach zachodnich, a także na Bliskim Wschodzie oraz w Azji. Ponadto niektóre świeże infekcje (wykonane na przełomie 2014-2015 r.) są powiązane z negocjacjami grupy P5+1 w sprawie programu nuklearnego. Cyberprzestępcy działający w ramach Duqu 2.0 najprawdopodobniej przypuścili także ataki na inne wydarzenia, podczas których toczyły się rozmowy na najwyższym szczeblu. Podobny atak został przeprowadzony podczas spotkań towarzyszących obchodom 70. rocznicy wyzwolenia Auschwitz-Birkenau, w których brali udział dygnitarze i politycy z wielu stron świata.

Eksperci z Kaspersky Lab przeprowadzili wstępny audyt bezpieczeństwa oraz analizę ataku. Audyt objął weryfikację kodu źródłowego i kontrolę infrastruktury korporacyjnej. Analiza ciągle trwa i zostanie zakończona w ciągu kilku tygodni. Poza kradzieżą własności intelektualnej nie wykryto żadnej szkodliwej aktywności. Analiza ujawniła, że głównym celem atakujących było szpiegowanie technologii, trwających badań i wewnętrznych procesów Kaspersky Lab.

Specjaliści z Kaspersky Lab są przekonani, że klienci i partnerzy firmy są bezpieczni oraz że atak nie miał żadnego wpływu na produkty, technologie oraz usługi Kaspersky Lab.

Informacje o cyberatakach na Kaspersky Lab

Wcześniej w 2015 r. test prototypowego rozwiązania Kaspersky Lab do walki z atakami APT wykazał oznaki skomplikowanego ataku na sieć korporacyjną firmy. Po wykryciu ataku rozpoczęto wewnętrzne dochodzenie. Zespół ekspertów z Kaspersky Lab, składający się ze specjalistów ds. inżynierii wstecznej oraz analityków szkodliwego oprogramowania, pracował 24 godziny na dobę, by dokonać analizy tego unikatowego ataku. Wszystkie szczegóły techniczne związane z Duqu 2.0 są dostępne w serwisie SecureList prowadzonym przez Kaspersky Lab.

Wstępne wnioski z badania:

- Atak został zaplanowany i przeprowadzony z dbałością o najdrobniejsze szczegóły i stoi za nim ta sama grupa, która była odpowiedzialna za niesławną platformę Duqu wykrytą w 2011 r. Eksperci z Kaspersky Lab sądzą, że jest to cyberkampania sponsorowana przez jeden z rządów.

- Kaspersky Lab uważa, że głównym celem atakujących było uzyskanie informacji o najnowszych technologiach firmy. Cyberprzestępcy byli szczególnie zainteresowani szczegółami dotyczącymi innowacji w produktach, łącznie z bezpiecznym systemem operacyjnym Kaspersky Lab, Kaspersky Fraud Prevention, Kaspersky Security Network, a także rozwiązaniami i usługami przeznaczonymi do walki z atakami APT. Sekcje firmy niezwiązane z działem badawczo-rozwojowym (takie jak dział sprzedaży, marketingu, komunikacji oraz prawny) znalazły się poza kręgiem zainteresowań atakujących.

- Informacje, do których atakujący uzyskali dostęp, nie są w żadnym aspekcie krytyczne dla funkcjonowania produktów firmy. Dzięki poznaniu mechanizmów działania tych cyberprzestępców Kaspersky Lab będzie mógł w dalszym ciągu udoskonalać skuteczność swoich technologii bezpieczeństwa IT.

- Atakujący byli zainteresowani bieżącymi dochodzeniami Kaspersky Lab dotyczącymi zaawansowanych ataków ukierunkowanych. Z dużym prawdopodobieństwem cyberprzestępcy byli świadomi tego, że firma posiada reputację jednej z najbardziej efektywnych w wykrywaniu i walce ze skomplikowanym atakami APT.

- Atakujący najprawdopodobniej wykorzystali trzy luki zero-day. Ostatnia z nich została załatana przez Microsoft 9 czerwca 2015 r. (MS15-061), tuż po zgłoszeniu jej przez ekspertów z Kaspersky Lab.

- Szkodliwy program korzystał z zaawansowanej metody ukrywania swojej obecności w systemie: kod Duqu 2.0 rezyduje wyłącznie w pamięci komputera i próbuje usuwać wszelkie ślady swojej aktywności.

„Ludzie stojący za platformą Duqu to jedni z najbardziej utalentowanych i potężnych cyberprzestępców, którzy robią, co tylko się da, by pozostać w ukryciu”, powiedział Costin Raiu,dyrektor Globalnego Zespołu ds. Badań i Analiz (GReAT), Kaspersky Lab. „Ten wysoce zaawansowany atak wykorzystywał trzy luki zero-day, co nie jest często spotykane i musiało wymagać dużych nakładów finansowych. W celu uniknięcia wykrycia szkodliwy kod rezyduje wyłącznie w pamięci jądra, zatem programy antywirusowe mogą mieć problemy z wykryciem zagrożenia. Dodatkowo szkodliwy program nie łączy się bezpośrednio z żadnym serwerem kontroli, z którego mógłby otrzymywać polecenia. Zamiast tego, atakujący infekują bramy i zapory sieciowe, instalując szkodliwe sterowniki, które przekierowują cały ruch z wewnętrznej sieci do kontrolowanych przez nich serwerów”.

Kaspersky Lab zapewnia swoich klientów i partnerów, że firma będzie ich chronić przed wszelkimi cyberatakami niezależnie od ich pochodzenia. Firma opiera swoje działanie na zaufaniu klientów i jest przekonana, że kroki podjęte w związku z cyberatakiem zapobiegną podobnym działaniom cyberprzestępców w przyszłości. Eksperci z Kaspersky Lab skontaktowali się z departamentami policji odpowiedzialnymi za cyberprzestępczość w wielu krajach w celu zapoczątkowania dochodzenia na szeroką skalę.

Kaspersky Lab podkreśla, że na chwilę obecną dostępne są jedynie wstępne wyniki dochodzenia. Nie ma wątpliwości, że omawiany atak ma szerszy zasięg geograficzny i jego ofiarą padło więcej organizacji. Wyciągając wnioski z posiadanych informacji, eksperci z Kaspersky Lab mogą potwierdzić, że Duqu 2.0 został wykorzystany w atakach na cele najwyższego szczebla.

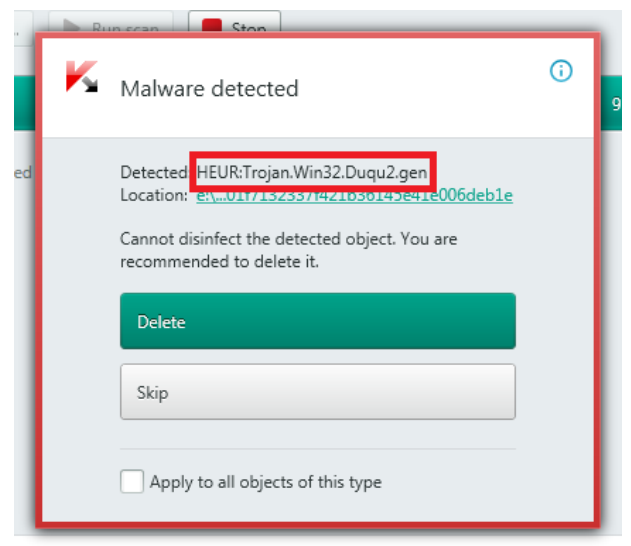

Metody zapewniające ochronę przed Duqu 2.0 zostały dodane do produktów Kaspersky Lab. Zagrożenie to jest wykrywane jako HEUR:Trojan.Win32.Duqu2.gen.

źródło: Kaspersky Lab

Czy ten artykuł był pomocny?

Oceniono: 0 razy