W nowej części przeglądu zamierzam przedstawić szereg wybranych narzędzi i oprogramowania, które zostało zaprojektowane z myślą o bezpieczeństwie i prywatności. Stawiamy na użyteczność i ogólny komfort używania aplikacji, aby każdy bez względu na system operacyjny mógł skorzystać z wybranych programów (chociaż rozumiem, że nie zawsze będzie to możliwe).

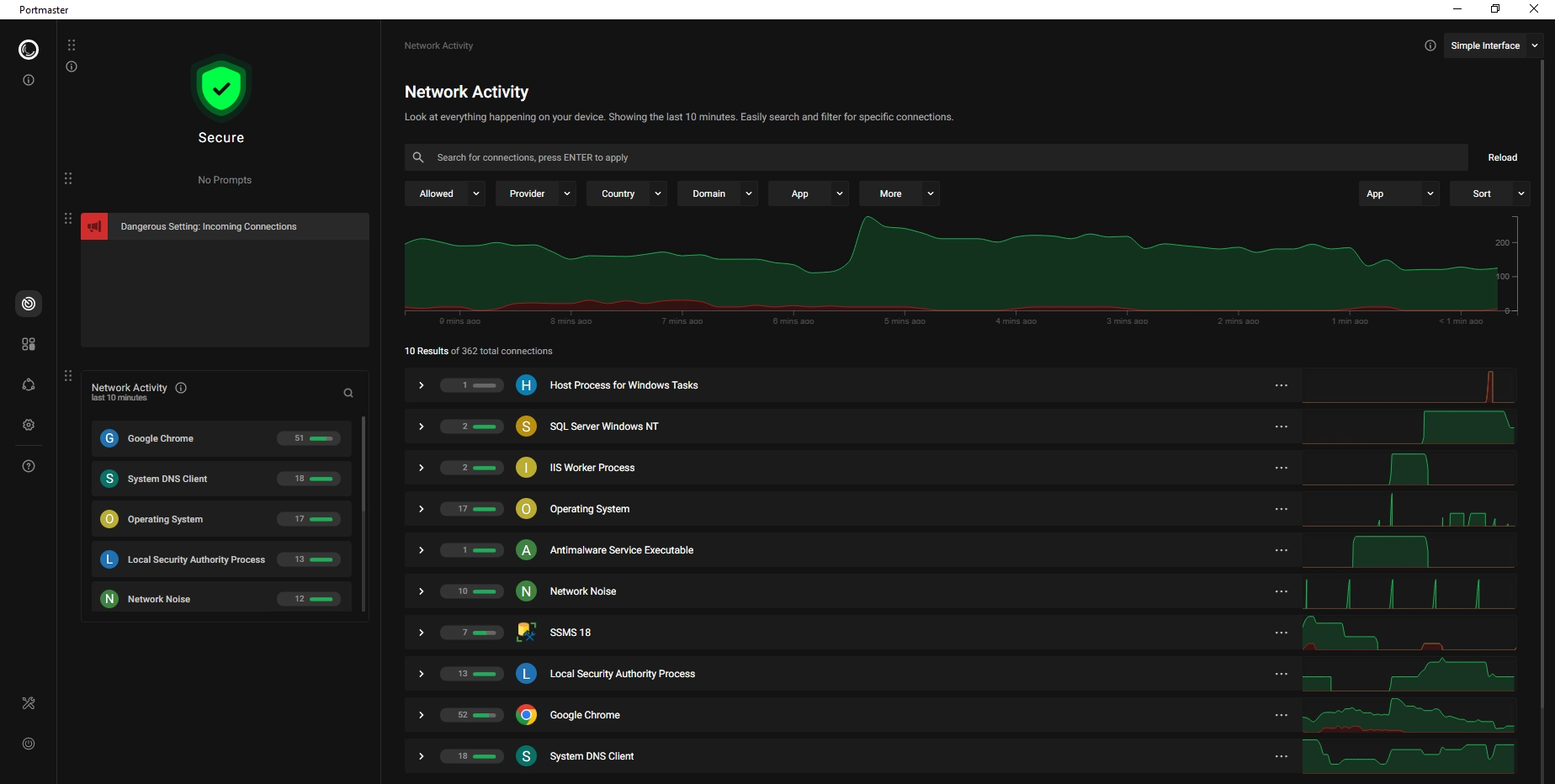

Portmaster

Aplikacja służy do monitorowania i blokowania połączeń. Dostępna na systemy Windows i niektóre z rodziny Linux. Na podstawie zdefiniowanych list uniemożliwia połączenia do danych zasobów, m.in. domen powiązanych ze śledzeniem aktywności (w tym potrafi zablokować niektóre reklamy), phishingiem, malware czy pewnymi wrażliwymi treściami. W czasie rzeczywistym mamy możliwość sprawdzenia, który program korzysta z sieci i z czym konkretnie nawiązuje połączenia oraz pozwala ewentualnie zablokować tę aktywność. Dodatkowo możemy wprowadzić system w tryb „offline” i całkowicie zablokować ruch (także do hostów w sieci lokalnej).

GitLab

Rozbudowana platforma mająca zastosowanie przede wszystkim w przedsiębiorstwach wytwarzających oprogramowanie. Posiada funkcjonalność systemu kontroli wersji Git, rozwiązania CI/CD (przy którym używa się GitLab Runner, co pozwala budować i testować aplikacje na maszynach do tego przeznaczonych), Container Registry (gdzie możemy przechowywać własne obrazy Docker), a nawet narzędzia do zarządzania projektami i kilka innych. Do działania wymaga znacznych zasobów, ale właśnie z uwagi na duże skonsolidowane możliwości, GitLab jest częstym wyborem w środowiskach programistycznych.

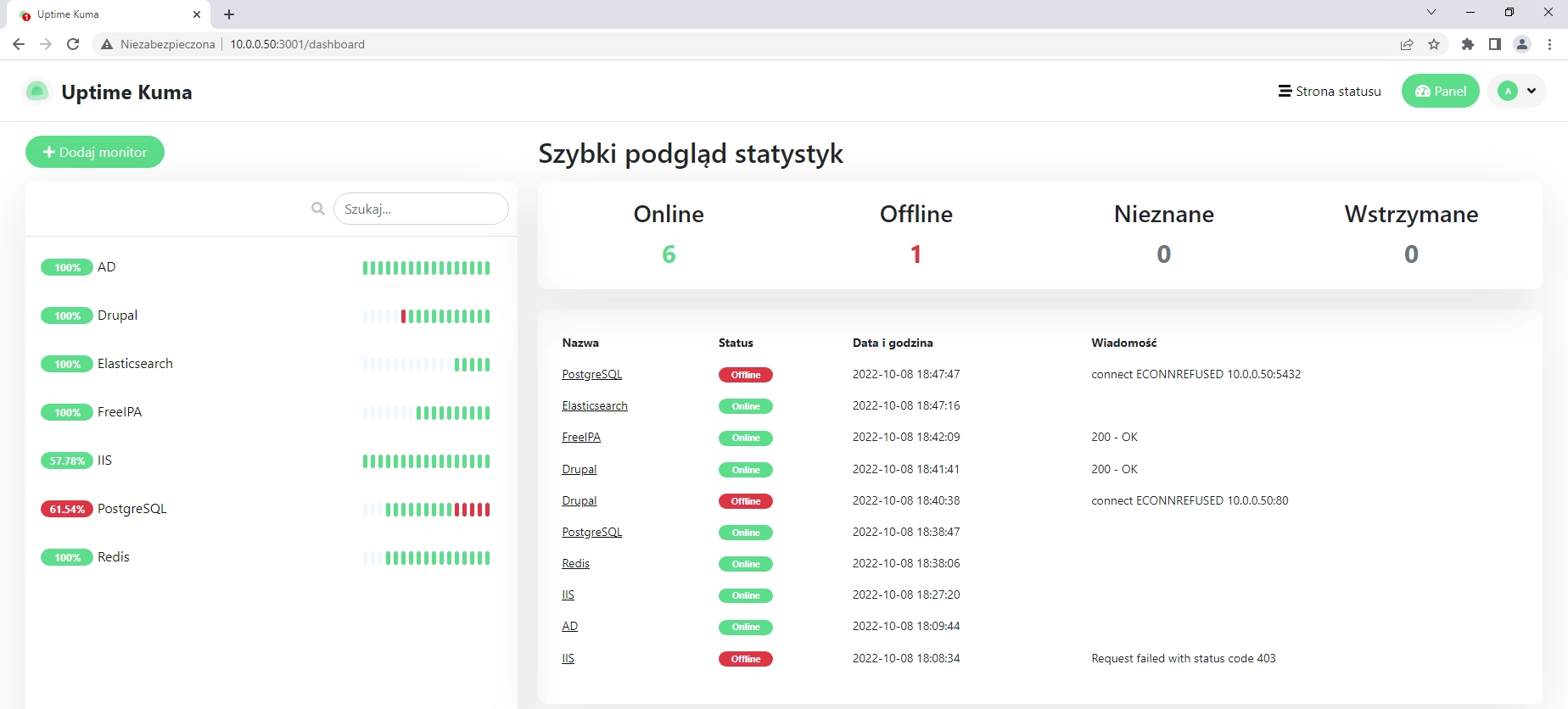

Uptime Kuma

Łatwe w obsłudze narzędzie do monitorowania stanu działania aplikacji czy serwera. Pozwala na dodanie alertów i integrację z wieloma usługami (m.in. Discord, Google Workplace, Signal, Slack, Telegram) — wysyłka powiadomienia, gdy wystąpi problem z usługą. Można wybrać tryb monitoringu w zależności od rodzaju usługi, którą monitorujemy np. HTTP(s) w przypadku strony internetowej lub ping, jeśli wystarczy nam informacja, że host odpowiada. Dostępne są też dedykowane monitory, np. SQL Server, PostgreSQL, Radius.

WordPress

Najpopularniejszy system zarządzania treścią. WordPress pozwala zbudować witrynę od podstaw, z wykorzystaniem gotowych motywów i wtyczek (dostarczanych przez twórców oraz społeczność). Nie wymaga znajomości języków programowania, natomiast pewna wiedza z tego zakresu może okazać się przydatna podczas tworzenia bardziej złożonych serwisów. Prostota podstawowej obsługi, wystarczająca do postawienia, chociażby bloga, ma wpływ na jego popularność — 43% wszystkich serwisów w 2022 roku działa na WordPress.

Global Socket

Ciekawe narzędzie pozwalające na zestawienie połączenia pomiędzy urządzeniami znajdującymi się w różnych, oddzielnych sieciach.

The Global Socket Tookit allows two users behind NAT/Firewall to establish a TCP connection with each other.

Można je przykładowo wykorzystać do połączenia SSH, transferu plików, zestawienia połączenia VPN czy zamontowania systemu plików ze zdalnej maszyny. Niestety, podobny zestaw „możliwości”, może posłużyć w ataku na naszą infrastrukturę, dlatego ważny jest monitoring aktywności sieciowej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy