W globalnej operacji koordynowanej przez jednostkę Interpol Global Complex for Innovation grupa czołowych firm z branży IT, w tym Kaspersky Lab, Microsoft, Trend Micro oraz Instytut ds. Cyberobrony z Japonii, we współpracy z organami ścigania, rozbiła przestępczy botnet Simda – sieć składającą się z tysięcy zainfekowanych komputerów na całym świecie. Serwery kontroli wykorzystywane przez cyberprzestępców działały m.in. w Polsce.

W serii skoordynowanych operacji przeprowadzonych w czwartek 9 kwietnia 2015 r. przechwycono w Holandii 10 cyberprzestępczych serwerów kontroli. Kolejne serwery zostały odłączone w Stanach Zjednoczonych, Rosji, Luksemburgu oraz Polsce. W operacji uczestniczyli oficerowie z Dutch National High Tech Crime Unit (NHTCU) w Holandii, FBI w Stanach Zjednoczonych, Police Grand-Ducale Section Nouvelles Technologies w Luksemburgu oraz Departamentu ds. Cyberprzestępczości “K” Rosyjskiego Ministerstwa ds. Wewnętrznych wspieranego przez Interpol National Central Bureau w Moskwie.

Operacje te powinny w znaczącym stopniu rozbić działanie botnetu. Zwiększą one koszty i ryzyko po stronie cyberprzestępców chcących kontynuować swoją nielegalną działalność i zapobiegną wykorzystywaniu komputerów ofiar do celów cyberprzestępczych.

Najważniejsze informacje o botnecie Simda

Simda to szkodliwe oprogramowanie oparte na modelu „pay-per-install”, wykorzystywane w celu rozprzestrzeniania niechcianych programów oraz różnych rodzajów szkodliwych aplikacji, w tym potrafiących kraść dane uwierzytelniające transakcje finansowe. Model „pay-per-install” pozwala cyberprzestępcom zarabiać pieniądze poprzez sprzedaż dostępu do zainfekowanych komputerów innym przestępcom, którzy następnie instalują na nich dodatkowe programy.

Simda jest rozprzestrzeniany za pośrednictwem wielu zainfekowanych stron internetowych przekierowujących do zestawów expoitów (szkodliwych programów atakujących przez luki w zabezpieczeniach systemów operacyjnych i aplikacji). Atakujący włamują się na legalne witryny internetowe/serwery, tak aby strony internetowe wyświetlane osobom odwiedzającym zawierały szkodliwy kod. Gdy użytkownicy przeglądają takie strony, szkodliwy kod ukradkiem ładuje zawartość ze strony zawierającej exploita i infekuje nieuaktualniony komputer.

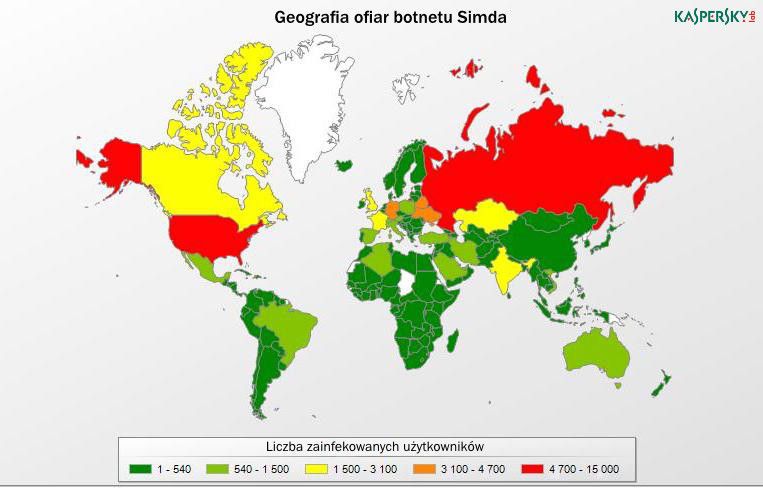

Botnet Simda został zidentyfikowany w ponad 190 państwach, z których najbardziej dotknięte zostały Stany Zjednoczone, Wielka Brytania, Rosja, Kanada oraz Turcja. Uważa się, że omawiany bot zainfekował 770 000 komputerów na całym świecie, przy czym zdecydowana większość ofiar była zlokalizowana w Stanach Zjednoczonych (ponad 90 000 nowych infekcji od początku 2015 r.).

Aktywny od lat, botnet Simda był poddawany coraz większym udoskonaleniom umożliwiającym wykorzystywanie każdej luki w zabezpieczeniach, przy czym co kilka godzin generowano i dystrybuowano nowe, trudniejsze do wykrycia wersje. W tym momencie bazy wykorzystywane przez produkty Kaspersky Lab do wykrywania szkodliwego kodu zawierają informację o ponad 260 000 plików wykonywalnych należących do różnych wersji botnetu Simda. Obecnie trwa zbieranie informacji i danych analitycznych w celu zidentyfikowania cyberprzestępców odpowiedzialnych za botnet Simda.

„Ta uwieńczona sukcesem operacja podkreśla wartość i potrzebę partnerstwa, w ramach którego krajowe i międzynarodowe organy ścigania oraz branża prywatna łączą siły w walce z globalnym zagrożeniem w formie cyberprzestępczości” – powiedział Sanjay Virmani, dyrektor Centrum ds. Przestępczości Cyfrowej działającego w ramach Interpolu. „Operacja ta stanowiła poważny cios dla botnetu Simda. Interpol będzie kontynuował swoje działania mające na celu pomaganie państwom członkowskim w zapewnieniu ochrony swoim obywatelom przed cyberprzestępstwami oraz zidentyfikowanie innych pojawiających się zagrożeń”.

„Botnety to geograficznie rozproszone sieci, dlatego ich ‘odłączenie’ stanowi zwykle wyzwanie. To dlatego tak istotna jest tu współpraca pomiędzy sektorem publicznym a prywatnym – każda strona wnosi swój istotny wkład we wspólny projekt. W tym przypadku zadaniem Kaspersky Lab było dokonanie analizy technicznej szkodliwego kodu, gromadzenie danych telemetrycznych dotyczących botnetu z sieci Kaspersky Security Network oraz doradzanie na temat strategii odłączania sieci zainfekowanych maszyn” – powiedział Witalij Kamliuk, główny badacz ds. bezpieczeństwa, Kaspersky Lab, obecnie oddelegowany do Interpolu.

Operacja rozbicia botnetu doprowadziła do zamknięcia serwerów kontroli wykorzystywanych przez cyberprzestępców w celu komunikacji z zainfekowanymi maszynami. Należy jednak zauważyć, że niektóre infekcje nadal występują.

Aby pomóc ofiarom wyleczyć swoje komputery, Kaspersky Lab stworzył specjalną stronę CheckIP: https://checkip.kaspersky.com. W serwisie tym użytkownicy mogą sprawdzić, czy ich adresy IP zostały zidentyfikowane na serwerach kontroli Simda, co może wskazywać na aktywną lub przeszłą infekcję.

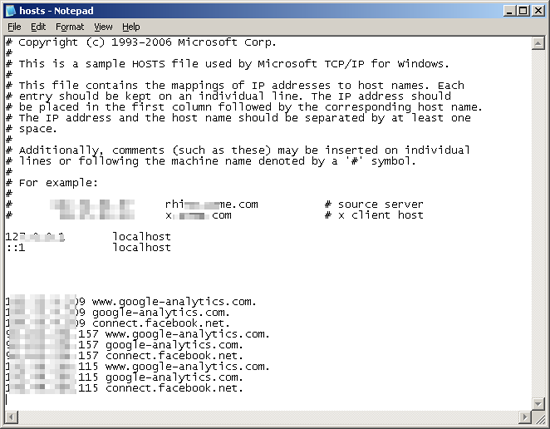

Zidentyfikowanie adresu IP użytkownika niekonieczne oznacza, że system jest zainfekowany – w niektórych przypadkach jeden adres IP może być wykorzystywany przez kilka komputerów w tej samej sieci (mogą być na przykład obsługiwane przez jednego dostawcę usług internetowych). Sensownym rozwiązaniem jest jednak dwukrotne sprawdzenie i przeskanowanie systemu przy użyciu wszechstronnego rozwiązania bezpieczeństwa, np. darmowego narzędzia Kaspersky Security Scan lub bezpłatnej wersji testowej Kaspersky Internet Security. Można wykorzystać również darmowe narzędzie Microsoft Safety Scanner, skaner w chmurze Trend Micro HauseCall, narzędzie od Cyber Defense Institute Simda.AT Infection Check lub zweryfikuj ręcznie infekcję – jeśli plik HOSTS w C:\Windows\System32\drivers\etc zawiera podejrzane wpisy Twój komputer należy do sieci botnet SIMDA.

Szczegóły o zagrożeniu na:

- http://securelist.com/blog/69580/simdas-hide-and-seek-grown-up-games

- http://blog.trendmicro.com/trendlabs-security-intelligence/simda-a-botnet-takedown

źródło: Kaspersky Lab

Czy ten artykuł był pomocny?

Oceniono: 0 razy