Zapoczątkowana epidemia w Chinach jest uważana przez pewnych ludzi na celową akcję testowania broni biologicznej. Na pewno z powodu koronawirusa Chiny na szeroką skalę zostały zaatakowane przez hakerów, jednak motywy hakerów nie są oczywiste. Wiadomo za to, że od marca br. przejęto ponad 200 serwerów chińskich instytucji.

Firma Qihoo 360 wykryła ukierunkowany atak na chińskich urzędników za pośrednictwem zhackowanego dostawcy usługi VPN, akredytowanego przez władze. Atak został oficjalnie potwierdzony i przypisany grupie Darkhotel (APT-C-06).

To nie pierwszy raz, kiedy grupa Darkhotel atakuje Chiny. Wcześniej Qihoo 360 namierzyło dwa exploity 0-day (CVE-2019-17026 i CVE-2020-0674), które były wykorzystywane do atakowania chińskiego rządu po zakończeniu przez Microsoft wsparcia dla Windows 7.

Analiza ekspertów wykazała, że do ofiar cyberataków zalicza się chińskie agencje w Afganistanie, Armenii, Etiopii, Indiach, Indonezji, Iranie, Izraelu, Włoszech, Kirgistanie, Malezji, Korei Północnej, Pakistanie, Arabii Saudyjskiej, Tadżykistanie, Tajlandii, Turcji, Zjednoczonych Emiratach Arabskich, Wielkiej Brytanii i Wietnamie, oraz w Pekinie i Szanghaju.

Dostawca usługi VPN Sangfor został zhackowany

Wielokrotnie przytaczaliśmy przykłady, że do usług VPN należy podchodzić z ograniczonym zaufaniem. Podobnie zresztą jak do komunikatorów. W tym przypadku chińskie placówki nie korzystały z zewnętrznej infrastruktury dostawcy oprogramowania, ale indywidualnie, z własnej.

W jaki sposób hakerzy dostali się do sieci kilkuset placówek? Przejęli kontrolę nad procesem aktualizacji oprogramowania.

Przejęcie kontroli nad łańcuchem aktualizacji przebiegało mniej więcej tak:

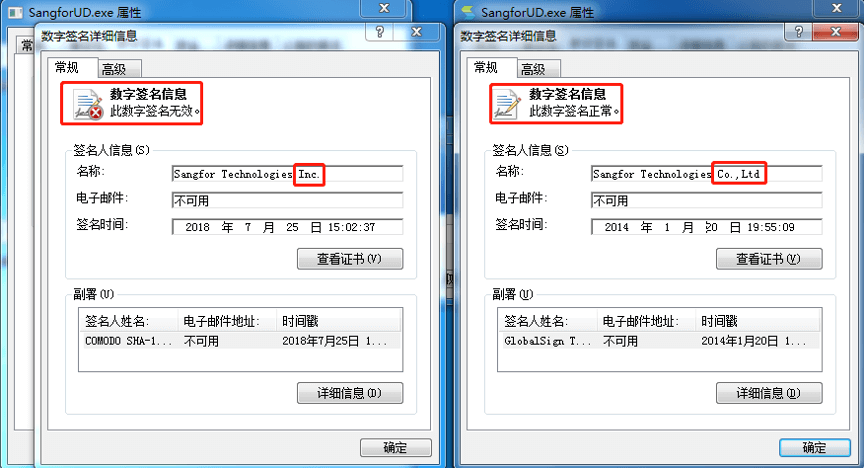

1. Hakerzy wykorzystali lukę 0-day i podmienili program dostarczany przez producenta. Była to wersja jeszcze z 2014 roku, która nie była bezpieczna — piszą eksperci z Qihoo 360.

2. Instytucje instalują obsługę VPN na serwerach. Tworzą konta użytkowników. Przyznają im loginy i hasła. Pracownicy logują się do aplikacji firmowych z wykorzystaniem VPN.

3. Oprogramowanie klienckie na komputerach pracowników aktualizuje się do zbackdoorowanej wersji. Wirus pobiera dodatkowe komponenty.

Grupa hakerów od marca 2020 roku ma w szachu wszystkie firmy, które korzystają z oprogramowania Sangfor. Badacze przypisali atak grupie Darkhotel, która już wcześniej prowadziła szpiegowskie kampanie w Chinach, Korei Północnej, Japonii i Stanach Zjednoczonych. DarkHotel został po raz pierwszy zidentyfikowany w 2014 roku przez badaczy z Kaspersky, którzy wówczas podali do informacji, że grupa mogła być aktywna od co najmniej 2007 roku.

Przestępcom z Darkhotel przypisuje się najnowsze ataki na dyplomatów i dyrektorów korporacyjnych za pośrednictwem sieci Wi-Fi w luksusowych hotelach. Dodatkowo jeszcze w tym roku hakerzy za pomocą złośliwych dokumentów Office i przy użyciu luki 0-day w Internet Explorerze atakowali pracowników Światowej Organizacji Zdrowia (WHO). Zdaniem ekspertów szukano informacji o prowadzonych testach, szczepionkach lub lekach próbnych.