Zespół Cisco Talos, we współpracy z holenderską policją i firmą Avast, opracował deszyfrator plików z systemów zaatakowanych wariantem ransomware Babuk o nazwie Tortilla, które atakowało użytkowników i firmy ponad 2 lata temu.

Dlaczego tak długo?

Do skutecznego odszyfrowania danych po ich zaszyfrowaniu musi zostać spełniony co najmniej jeden warunek:

- Organy policyjne np. Europol, które współpracują z firmami ds. bezpieczeństwa, wspólnymi siłami przejmują kontrolę nad serwerem, na którym znajdują się klucze deszyfrujące lub doprowadzają do aresztowania przestępcy. Prokuratura za współpracę często oferuje niższe wyroki.

- Algorytm szyfrowania, który zastosowano w konkretnej odmianie, powinien mieć błędy w implementacji. Wówczas zachodzi prawdopodobieństwo, że ekspertom uda się opracować narzędzie deszyfrujące, które skorzysta z „luki” w złośliwym oprogramowaniu.

- Algorytm szyfrowania zastosowany w ransomware nie powinien wykorzystywać do szyfrowania kryptografii klucza publicznego (np. RSA), co zdarza się bardzo rzadko.

W tym przypadku holenderska policja wykorzystała dane dostarczone przez Talos do wykrycia i zatrzymania cyberprzestępcy stojącego za tym złośliwym oprogramowaniem.

Podczas operacji policji w Amsterdamie Talos uzyskał i przeanalizował deszyfrator, odzyskał klucz deszyfrujący i udostępnił go inżynierom z Avast Threat Labs odpowiedzialnym za rozwój i utrzymanie deszyfratora dla kilku innych wariantów Babuk.

Dekryptor Avasta był już używany przez większość poszkodowanych jako standardowy dekryptor Babuk.

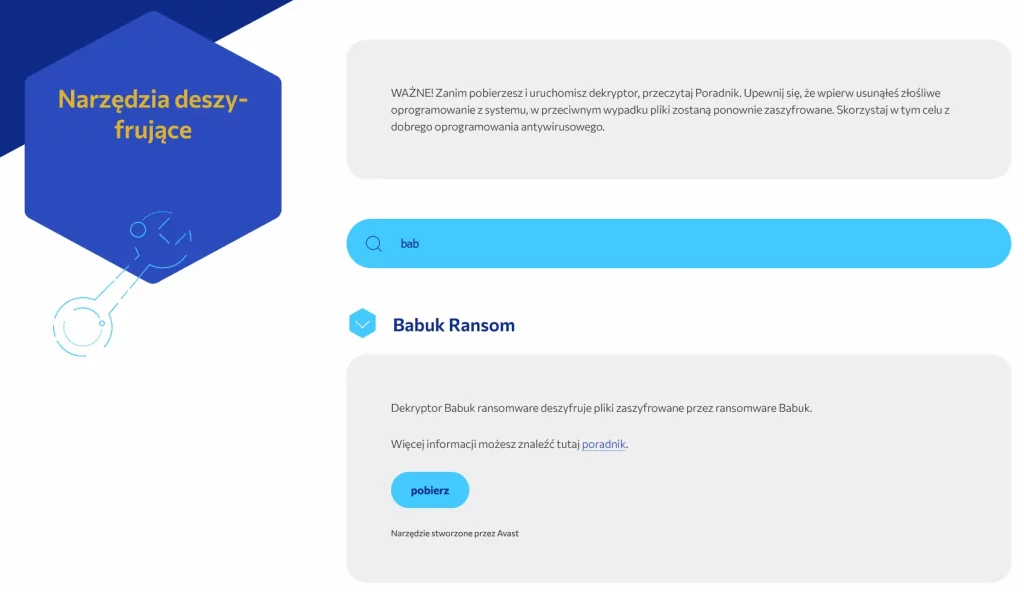

Użytkownicy mogą uzyskać dostęp do deszyfratora za pomocą poprzez stronę NoMoreRansom. Narzędzie zawierający wszystkie obecnie znane klucze Babuk, wiec nie ma potrzeby wybierania wersji deszyfratora dla odpowiedniego wariantu ransomware.

Narzędzie dostępne jest na stronie w wyszukiwarce (wpisz „babuk”):

Kod źródłowy Babuk podstawą wielu wariantów ransomware

Ransomware Babuk pojawił się w 2021 r., zyskując rozgłos dzięki głośnym atakom na branże takie jak opieka zdrowotna, produkcja, logistyka oraz na administrację. Oprogramowanie można skompilować na kilka platform sprzętowych i programowych. Kompilacja jest konfigurowana przy pomocy kreatora ransomware.

Babuk szyfruje maszynę ofiary, przerywa proces tworzenia kopii zapasowej systemu i usuwa kopie woluminów w tle.

Kod źródłowy wyciekł na podziemnym forum we wrześniu 2021 roku za sprawą domniemanego insidera, umożliwiając innym cyberprzestępcom wykorzystanie i potencjalne ulepszenie ransomware oraz zwiększenie poziomu zagrożenia dla firm i organizacji na całym świecie.

Cisco Talos niedawno przeanalizował operacje grupy RA ransomware, która zaatakowała sieć ALAB laboratoria.

W danych telemetrycznych z 12 października 2021 r. Cisco Talos wykryło kampanię Tortilla, której celem były serwery Microsoft Exchange i próba wykorzystania luki w zabezpieczeniach ProxyShell w celu uruchomienia oprogramowania ransomware Babuk w środowisku ofiary.

Czy ten artykuł był pomocny?

Oceniono: 0 razy