Nie. To nie Avast, ale Avest. Taką nazwę nadali twórcy złośliwemu oprogramowaniu z rodziny ransomware. Producent Emsisoft, który jest znany z opracowywania dekryptorów (udostępnił ich już kilkadziesiąt) i teraz potwierdził, że można im zaufać.

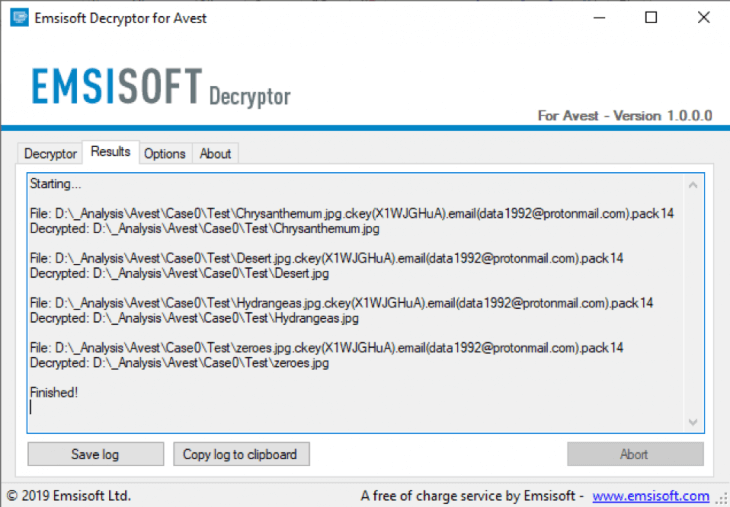

Narzędzie dostępne jest do pobrania z tej strony. Potrafi odszyfrować pliki z rozszerzeniami „.ckey().email().pack14„.

Przypomnijmy, że aby w ogóle można było mówić o odszyfrowaniu danych, i nie tylko dla ów opisywanego, konkretnego wariantu ransomware, ale dla całej rodziny szkodliwego oprogramowania, musi wystąpić jeden z trzech czynników:

- Organy policyjne jak np. Europol lub FBI, które współpracują z firmami od bezpieczeństwa, muszą wspólnymi siłami przejąć kontrolę nad serwerem, na którym znajdują się połówki kluczy RSA lub doprowadzić do zlokalizowania i aresztowania przestępcy. Prokuratura za współpracę często oferuje niższe wyroki.

- Algorytm szyfrowania zastosowany w ransomware nie powinien być poprawnie wdrożony. Dopiero wówczas istnieje szansa, że uda się opracować narzędzie deszyfrujące, które korzysta ze słabości w implementacji algorytmu. Niestety jest też ryzyko, że plików w ogóle nie będzie dało się odszyfrować.

- Algorytm szyfrowania zastosowany w ransomware nie powinien używać do szyfrowania algorytmu RSA, co obecnie zdarza się bardzo rzadko.

Ransomware to zmora naszych czasów. Płacić czy nie płacić? Zdania są podzielone. Większa część ekspertów twierdzi, że zgadzając się na zapłacenie okupu, zaatakowana firma wspiera cyberprzestępczy biznes, niczym koło zamachowe. Co jednak powinna zrobić organizacja, jeżeli nie może podnieść się po ataku, ponieważ serwery przechowujące kopię zapasową również odmawiają współpracy? Może już teraz warto pomyśleć o ubezpieczeniu od cyberataku?

Czy ten artykuł był pomocny?

Oceniono: 0 razy