Złośliwe programy zaprojektowane do wysyłania wiadomości typu spam nie są niespodzianką ani dla analityków, ani dla użytkowników. Tego typu programy są często badane w laboratorium antywirusowym Doctor Web. Niemniej jednak nowy trojan rozsyłający spam, dodany do bazy wirusów Dr.Web pod nazwą Trojan.Proxy.27552, posiada kilka osobliwych cech.

Trojan.Proxy.27552 posiada dość ciekawą procedurę instalacyjną – program próbuje tworzyć swoje kopie pod nazwami csrss.exe, svchost.exe i rundll32.exe w katalogu systemowym C:\Windows\System32, nawet gdy oryginalny plik csrss.exe (lub pozostałe) istnieje w tym katalogu. Aby rozwiązać ten problem, trojan uruchamia wyszukiwanie procesu csrss.exe i próbuje go zatrzymać. Jeśli złośliwy program uzyska niezbędne uprawnienia do administracji i debugowania, zakończenie wymienionego procesu powoduje BSOD (“Blue Screen of Death”) – „niebieski ekran” systemu Windows.

Jednak gdy Trojan.Proxy.27552 nie doprowadzi do „wywrócenia się” Windows, to tworzy trzy pliki o nazwach csrss.exe, svchost.exe i rundll32.exe w folderze %APPDATA% i modyfikuje rejestr systemowy, aby zapewnić własne automatyczne uruchamianie się. W niektórych przypadkach, gdy zainfekowany zostanie komputer z Windows XP, trojan wstrzykuje swój złośliwy kod do pliku <SYSTEM32>\rundll32.exe. W takiej sytuacji użytkownik może skorzystać ze standardowego narzędzia SFC i przywrócić uszkodzone lub brakujące pliki. To narzędzie potrafi pomóc w przywróceniu oryginalnego pliku z jego kopii zapasowej. Podczas następnego uruchomienia systemu wszystkie trzy aplikacje stworzone przez trojana zostaną uruchomione automatycznie.

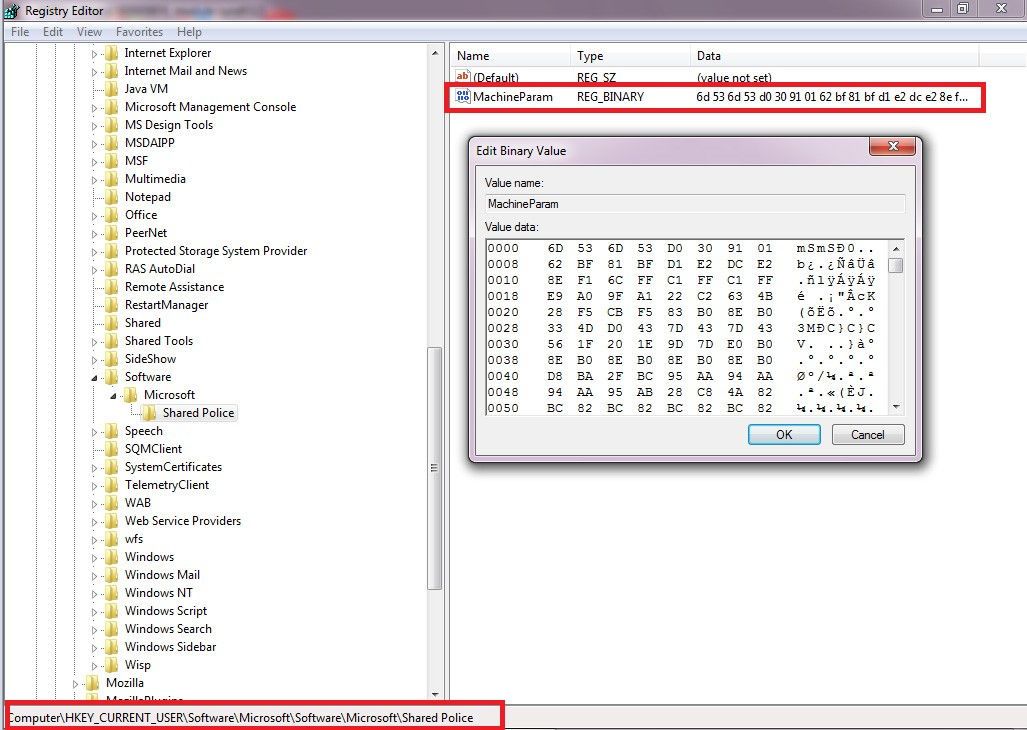

Gdy tylko Trojan.Proxy.27552 uruchomi się, to sprawdza czy jest zestawione połączenie z Internetem, odwołując się do smtp.gmail.com:25 i plus.smtp.mail.yahoo.com:25. Jeśli to sprawdzenie zakończy się niepowodzeniem, trojan kończy swoją pracę. Jeśli dostęp do Internetu istnieje, to wysyłając zapytania do zdalnych hostów, złośliwy program próbuje otrzymać listę zawierającą aktualne adresy IP serwerów kontrolno-zarządzających. Trojan porównuje otrzymane listy i usuwa adresy sieci lokalnych. Następnie generuje ostateczną listę serwerów kontrolno-zarządzających i wprowadza tę informację do rejestru systemu Windows, który jest używany przez malware do przechowywania takich danych.

Trojan.Proxy.27552 regularnie aktualizuje tę listę. Monitoruje również status gałęzi rejestru (i jeśli to konieczne, rozwiązuje zaistniałe błędy) odpowiedzialną za automatyczne uruchamianie się trojana i jego działanie jako serwera proxy dla połączeń zwrotnych. Połączenie z serwerami kontrolno-zarządzającymi jest przeprowadzane w taki sposób, że zmuszają one zainfekowany system do utrzymywania tego połączenia przez określony czas.

Głównym celem Trojan.Proxy.27552 jest wysyłanie wiadomości typu SPAM razem ze zdalnym serwerem tych wiadomości. Co ciekawe, linki z wiadomości rozsyłanych przez trojana kierują użytkowników na zhakowane strony www. Na przykład, jeśli adres zawarty w wiadomości przynależy do neutralnego zasobu w Internecie:

wtedy link przekierowuje użytkownika na zupełnie inną stronę www:

Sygnatura Trojan.Proxy.27552 została dodana do bazy wirusów Dr.Web. Z tego powodu tez złośliwy program nie stanowi zagrożenia dla użytkowników Dr.Web.

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy