Przemysłowe systemy sterowania (ang. Industrial Control Systems, zwane dalej ICS) są elementem o krytycznym znaczeniu w każdej fabryce, szpitalu, lotnisku, zakładzie pracy. Procedury bezpieczeństwa dotyczą zarówno ludzi jak i maszyn — w szczególności podłączonych do Internetu. Funkcjonowanie wielu gałęzi handlu, przemysłu, przepływu towarów i usług może zależeć od jednej, wielkiej firmy, a zastój w np. kotłów grzewczych doprowadzi do ich fizycznego uszkodzenia. Norweska firma Norsk Hydro, będąca jednym z największych producentów aluminium na świecie, do dzisiaj walczy ze skutkami prostego ataku ransomware. W wyniku incydentu władze firmy były zmuszone do zamknięcia kilku placówek. Cyberatak na fabrykę aluminium pokazuje jak działania hackerów mogą spowodować wielomilionowe straty i zatrzymać współpracę z małymi, lokalnymi dostawcami. Na awarii zakładu pracy nikt nie zyska, dlatego systemy przemysłowe odpowiedzialne za automatyzację muszą być najlepiej zabezpieczone. Setki fabryk na terenie naszego kraju w dalszym ciągu nie jest przystosowana na scenariusz ataku ze strony wroga, którego nie widać.

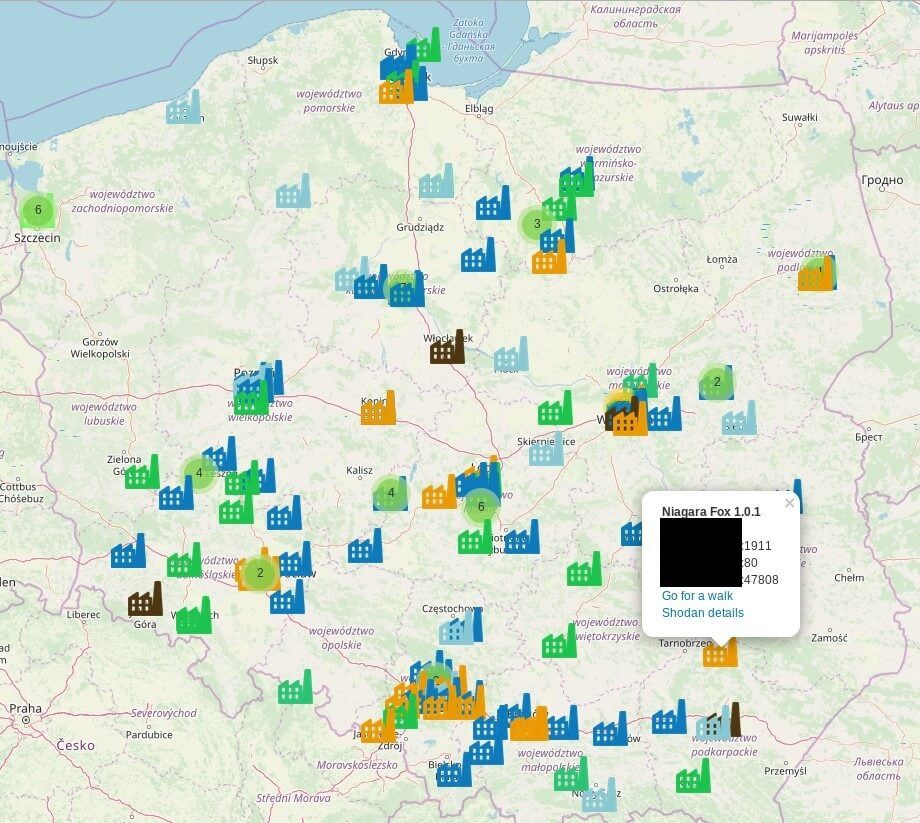

Doświadczenie przeprowadzone przez autora narzędzia „Kamerka” daje do zrozumienia, że stan cyberzabezpieczeń fabryk w Polsce jest zły. Ekspert zwraca uwagę na usługi ICS, które nie powinny być dostępne z Internetu. Opłaceni hackerzy mogą wykorzystać niewystarczającą ochronę. Otwarte porty takie jak HTTP, FTP, SSH, SNMP, VNC i SMB niepotrzebnie stwarzają dodatkowe ryzyko, ułatwiając rozpoznanie ataku i przygotowanie narzędzi. Wygląda na to, że ważne strategicznie firmy mają znaczne braki kadrowe i nie są przygotowane do współczesnych cyberwojen.

Nałożone na mapę systemy ICS nie są równoznaczne z celami zawierającymi luki bezpieczeństwa (przynajmniej nie bezpośrednio), niemniej usługi wystawione do Internetu, takie jak panel logowania, znacznie ułatwią rozpoznanie systemu operacyjnego, serwera WWW i zainstalowanego oprogramowania.

Na dzień dzisiejszy narzędzie „Kamerka” potrafi rozpoznawać produkty lub usługi:

- Modbus

- Siemens S7

- Tridium

- General Electric

- BACnet

- HART IP

- Omron

- Mitsubishi Electric

- DNP3

- EtherNet / IP

- PCWorx

- Red Lion

- Codesys

- IEC 60870–5–104

- ProConOS

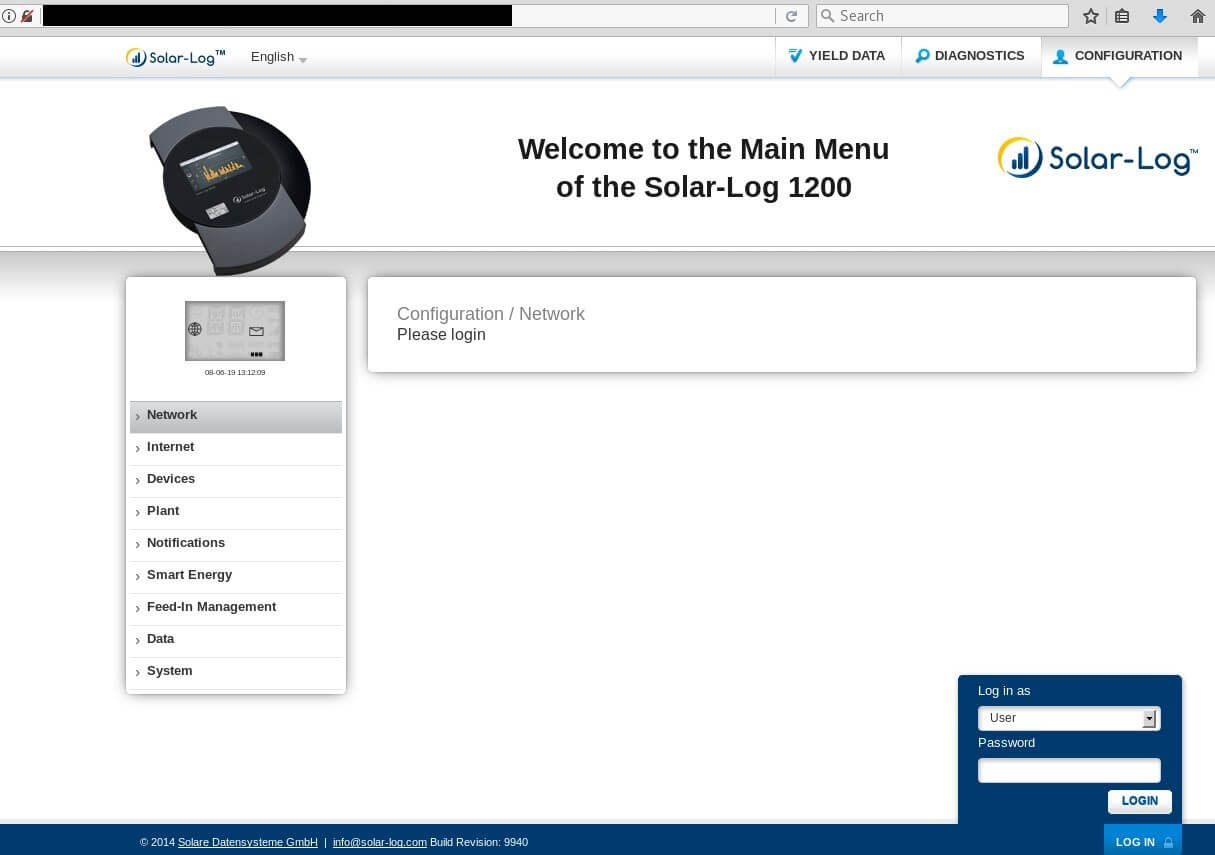

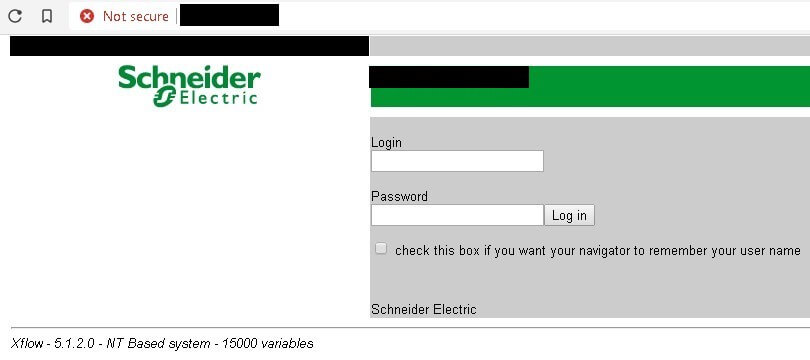

„Kamerka” pokazuje skalę nieprawidłowości — większość stron logowania działa na portach 80, 81, 8080, 8081 bez HTTPS. Oprócz tego ujawnia, które porty i usługi są otwarte na serwerach: SSH (22), FTP (21), VNC (5900) SNMP (161) i PPTP (1723).

Zły stan zabezpieczeń ICS nie tylko w Polsce

Narzędzie wyszukuje potencjalne cele do zaatakowania w Internecie, dlatego nie jest ograniczone terytorialnie. Autor doświadczenia porównał stan zabezpieczeń m.in. elektrowni, fabryk i szpitali w Polsce i w Szwajcarii — w kraju potencjalnie neutralnym politycznie. W oparciu o wymienione wcześniej filtry narzędzie znalazło 253 maszyny z różnymi systemami sterowania przemysłowego.

Ujawnione dane przez narzędzie „Kamerka” nie pozostawia złudzeń. Obecny stan zabezpieczeń dużych firm w Polsce korzystających ze systemów ICS powinien być lepszy. Biorąc pod uwagę w jaki sposób działa usługa Shodan do wyszukiwania podatnych celów, możemy przypuszczać, że otwartych portów na zewnątrz jest więcej niż w przedstawionych statystykach. Fabryki, szpitale, lotniska, duże zakłady pracy muszą pilnie zająć się powiązanym bezpośrednio obszarem z ciągłością biznesową, czyli Internetem. Podstawowe pytanie na jakie muszą odpowiedzieć nie brzmi „Czy zostaniemy zaatakowani?” ale „Kiedy to się stanie?”, a nawet — „Zostaliśmy zaatakowani! Co teraz powinniśmy zrobić?”. Dobra polityka bezpieczeństwa to klucz do stabilnej pracy.

Czy ten artykuł był pomocny?

Oceniono: 0 razy