To kolejny duży wyciek loginów, haseł, kont e-mail, danych osobowych, adresów pocztowych, numerów telefonów. O kradzieży informuje Have I Been Pwned — serwis wcześniej należący do znanego eksperta Troya Hunta, który obecnie szuka nowego nabywcy swojego dzieła.

Evite to firma z Los Angeles działająca w branży rozrywki cyfrowej. W oficjalnym oświadczeniu czytamy, że o ataku dowiedzieli się w kwietniu 2019 roku. Przeprowadzony audyt bezpieczeństwa ustalił, że sprawcy mieli dostęp do infrastruktury firmowej od lutego 2019 roku do maja 2019 roku. Wykradli archiwalną bazę danych z 2013 roku. Łącznie było to około 101 milionów rekordów, które nie były w żaden sposób szyfrowane ani zabezpieczone jednokierunkową funkcją haszującą!

Do użytkowników rozesłano wiadomości i jednocześnie ostrzeżono przed ewentualnymi atakami socjotechnicznymi, które mogą zawierać załączniki albo hiperłącza do stron phishingowych.

W jaki sposób użytkownik może się dowiedzieć, czy jego hasło wyciekło? Z pomocą przychodzi strona haveibeenpwned.com, na której podając e-mail można sprawdzić, czy nie jest powiązany z hasłem z wycieku. Ciekawą witryną jest też privacyaudit.me (przy jej tworzeniu współpracował Kaspersky) wyszukującą bardzo dokładne informacje o aktywności internauty w sieci, nawet o tej dawno zapomnianej.

Jeżeli baza portalu nie jest w żaden zabezpieczona, to silne hasło wygenerowane w menadżerze haseł nie będzie miało absolutnie żadnego znaczenia. AVLab poleca menadżer haseł KeePass. Baza haseł w tym oprogramowaniu przechowywana jest w sposób zaszyfrowany. Aby się do niej dostać, trzeba podać hasło główne.

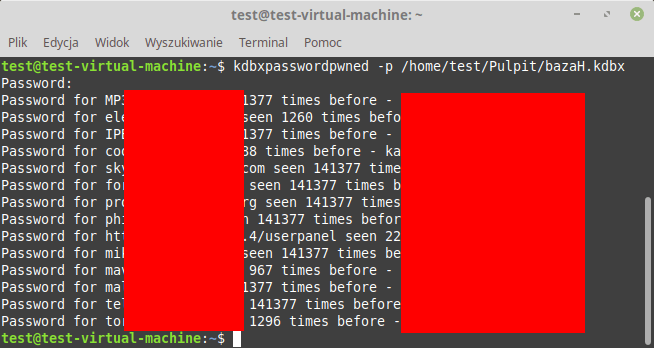

Za pomocą innego narzędzia Kdbxpasswordpwned można sprawdzić, które hasło z bazy KeePass znajduje się w serwisie Have I Been Pwned. Narzędzie ostrzeże użytkownika komunikatem i wskaże portale, dla których hasło logowania wyciekło do sieci.

Z jakich funkcji jednokierunkowych powinni korzystać deweloperzy aplikacji bazodanowych? Uznany przez ekspertów za najbardziej bezpieczną funkcję haszującą jest bcrypt. Jest odporny na łamanie przez połączenie wielu procesorów GPU. Używa się go domyślnie np. w Joomla, NodeBB, Vanilla Forums, vBulletin, PrestaShop. W najbardziej popularnym CMS-sie (WordPress) przy zakładaniu konta hasze są obliczane za pomocą funkcji MD5 ze solą z 8-ma iteracjami. Bardziej bezpieczną metodę stosuje Drupal 8, ponieważ hasło użytkownika jest utajnione za pomocą SHA512 ze solą oraz wielokrotną iteracją.

Czy ten artykuł był pomocny?

Oceniono: 0 razy