Kiedy zastanawiamy się, w jaki sposób można skutecznie, ale przede wszystkim szybko pokonać rozprzestrzeniające się w sieci nowe wirusy, przychodzą nam na myśl rozwiązania często niedostosowane do codziennego komfortu pracy. Ambitniejsi użytkownicy w kwestii bezpieczeństwa komputera instalują różnego rodzaju aplikacji służące najczęściej do walki z określonym typem zagrożenia. A gdyby tak wszystkie moduły ochronne zamknąć w jednym pakiecie?

“Chmura” ma ogromną moc. Dzięki niej producenci są w stanie w ciągu zaledwie kilku chwil zdiagnozować nowo powstały malware. Wystarczy moment, by zneutralizować szkodnika i to na dowolnej liczbie zabezpieczonych systemów operacyjnych. Czyżby najnowsze wydanie oprogramowania antywirusowego eScan okazało się rewolucyjne na rynku security? Sprawdźmy.

Ważniejsze nowości w wersji 14 oraz ulepszenia:

- dodano nowy GUI;

- program jest kompatybilny z Windows 8;

- dodano eScan Security Network (Cloud computing – chmura eScan);

- ulepszono ochronę proaktywną;

- dodano dynamiczny filtr ochrony www;

- dodano możliwość usunięcia rootkitów i innych zagrożeń malware z trybu awaryjnego;

- dodano szczepionkę USB;

- ulepszono zaawansowane wykrywanie i usuwanie rootkitów;

- ulepszono proces aktywacji licencji online;

- dodano możliwość zablokowania skanowania portów;

- dodano funkcję przesłania próbek wirusów;

- usunięto emotikony z wiadomości ”Witamy w rodzinie eScan” po instalacji;

- domyślnie skaner jest uruchamiany z parametrami chmury;

- zmodyfikowano ostrzeżenia w przeglądarkach;

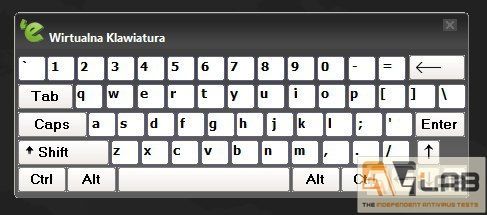

- ulepszona funkcjonalność wirtualnej klawiatury.

Porównanie wersji – do pobrania plik pdf.

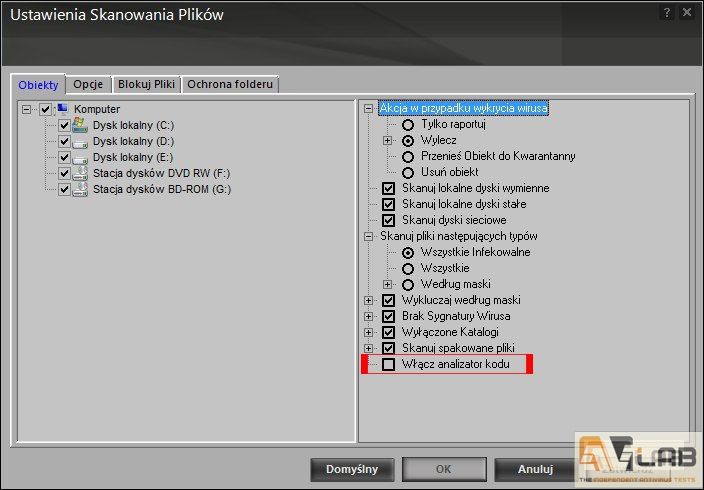

Moduł antywirusowy

Dzięki nowej technologii skanowania wirusów oraz użytej heurystyki, eScan skutecznie wykrywa nieznane malware, które jest stale pisane przez twórców złośliwego oprogramowania. Program wykrywa również i ostrzega użytkowników o aplikacjach, które zachowują się w podejrzany sposób, zapewniając w ten sposób ochronę przed zagrożeniami zero-day. eScan podczas skanowania On-Demand korzysta z whitelistingu – jest to technologia wykorzystująca białe listy programów, dzięki której możliwe jest szybsze skanowanie plików, pamięci, rejestru oraz usług i wszystkich urządzeń, a także pamięci masowej. Technologia ta w połączeniu z usługą w chmurze zapewnia maksymalną ochronę przed nieznanymi zagrożeniami.

Sprawdzanie reputacji plików powinno być przede wszystkim szybkie. Ale co mamy na myśli mówiąc “szybkie”? Ano to, że każdy użytkownik chce, aby wykrywanie nowych zagrożeń obywało się on-the-fly (“w locie”). Drugim bardzo ważnym czynnikiem jest dokładność, czyli unikanie fałszywych alarmów.

eScan używa reputacji do analizy plików online. Każdy plik możemy sprawdzić i określić do jakiej kategorii został przydzielony – czy plik jest czysty lub podejrzany. Sama reputacja pliku jest dynamiczna, więc jego popularność szybko może się zmienić. Dlatego eksperci eScan opracowali nowoczesną technologię o fachowej nazwie eScan Proactive Security Network Behavior Monitoring +, czyli na język polski: Monitor Zachowawczy Proaktywnej Ochrony Sieci.

Zalety:

- wyższa dokładność;

- niezależność od tradycyjnych sygnatur wirusów;

- blokowanie zagrożeń typu zero-day;

- niskie wykorzystanie zasobów systemowych;

- zwiększenie szybkości skanowania;

- mała ilość fałszywych alarmów (z ang. false positive, w skr. FP).

eScan Security Network – co to jest?

eScan Security Network (w skr. ESN) zbiera informacje od milionów komputerów na całym świecie (jeśli są one online). ESN zapewnia szybką reakcję oraz wysoki poziom wykrywania. ESN to nie tylko zdolny do wykrywania i blokowania nieznanych zagrożeń moduł, ale także pierwsza linia obrony przed incydentami zero-day oraz phishingiem. Aktualne zagrożenia, takie jak wirusy, robaki, trojany i phishing stale ewoluują kwestionując tym samym obecne normy bezpieczeństwa określone przez producentów.

Cele eScan Security Network:

- Ciągłe monitorowanie (o zasięgu globalnym) rzeczywistych zagrożeń i natychmiastowe dostarczenie zebranych danych na serwery eScan.

- Analiza zebranych danych oraz ochrona przed nowymi zagrożeniami.

- ESN automatycznie zbiera informacje i przekazuje dane do laboratoriów eScan. Informacje (metadane) na temat podejrzanych plików (pobranych i uruchomionych) na komputerach są gromadzone, niezależnie od ich źródła (strony internetowe, peer-to-peer, itp.).

- ESN nie przechowuje danych osobowych, takich jak nazwy użytkowników, hasła lub jakiekolwiek inne dane osobowe.

- Jeśli program zostanie uznany za szkodliwy lub niebezpieczny, informacja staje się dostępna dla użytkowników eScan. W ten sposób klienci otrzymują szybką reakcję na nowe zagrożenia.

Podstawowe zasady działania ESN

Informacje na temat nowo uruchomionych lub pobranych aplikacji są wysyłane do ESN. Następnie pliki są sprawdzane i dodawane do bazy danych jeśli eScan uznał plik za szkodliwy. “Czyste” pliki są dodawane do “białej listy” bazy danych. Informacja o nowo wykrytym szkodliwym pliku staje się dostępna dla wszystkich użytkowników eScan. ESN korzysta z połączenia metod heurystycznych i podpisów cyfrowych.

Struktura architektury silnika antywirusowego eScan

Złożoność oprogramowania antywirusowego wzrosła ogromnie w ciągu ostatnich kilku lat. Metody stosowane do wykrywania wirusów stały się coraz bardziej skomplikowane. Silniki skanowania składają się z modułów, które są stale rozwijane, aby oferować pełną ochronę przed wszystkimi typami złośliwego oprogramowania.

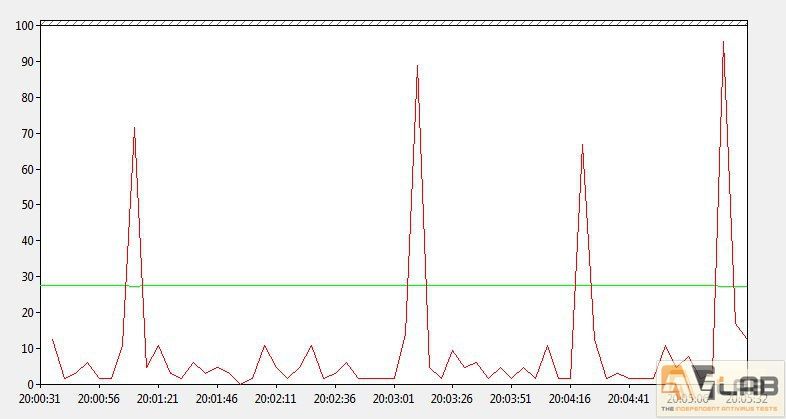

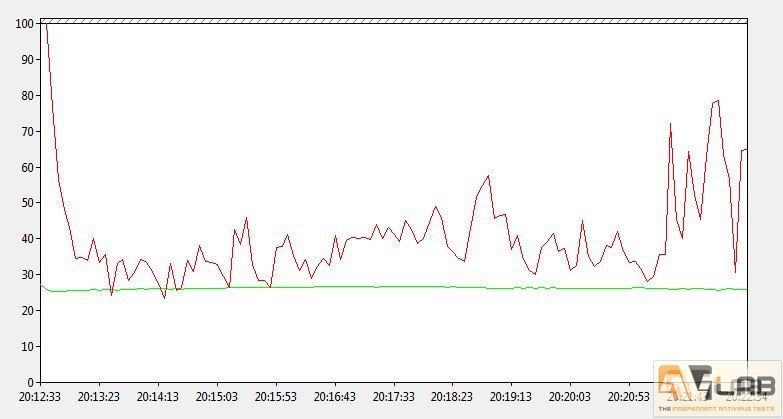

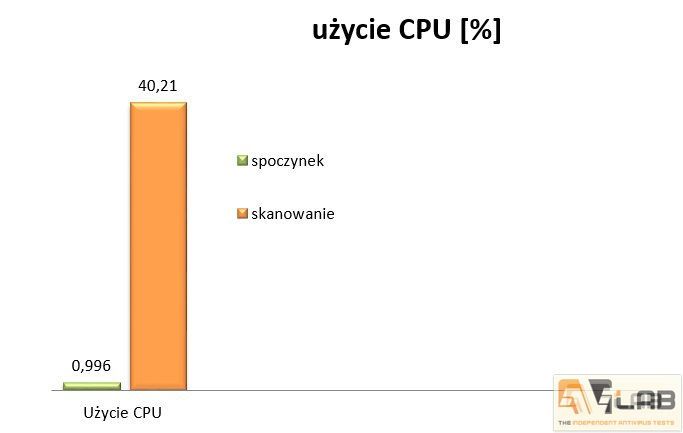

eScan wykorzystuje proaktywną ochronę – monitor behawioralny oraz technologie heurystyczne w chmurze. Nowa wersja silnika eScan powstała z myślą o zmniejszeniu obciążenia podczas wykonywania operacji skanowania przy użyciu zaawansowanej technologii buforowania (a jak wygląda to w praktyce? – test w dalszej części recenzji). Silnik posiada wysoki współczynnik wykrywania wszystkich rodzajów złośliwego oprogramowania: infektory plików (wirusy), złośliwe skrypty, konie trojańskie, backdoory, rootkity, spyware i adware, robaki sieciowe itp. Analiza heurystyczna używa m.in typowych zachowań szkodliwego oprogramowania do wykrywania nowych i nieznanych zagrożeń, które nie zostały przetworzone przez laboratorium antywirusowe eScan i nie zostały jeszcze dodane do sygnatur wirusów. eScan posiada wbudowany skaner heurystyczny, który pomaga uporać się z nowoczesnymi odmianami złośliwego oprogramowania.

Silnik, silnik, silnik (antywirusowy) – co to tak naprawdę jest?

Kiedy mówimy o silniku antywirusowym, mamy tak naprawdę na myśli skaner dostępowy, który pracuje jako TSR (z ang.Terminate and Stay in residence). TSR jest to program (moduł antywirusa), który pozostaje w pamięci, dopóki nie jest potrzebny, by następnie wykonać jakąś operację. Dobrym przykładem TSR jest skaner antywirusowy, który musi pozostać załadowany w pamięci, aby pomóc w ochronie komputera przed wirusami. Silnik skanera musi zaktualizować moduł o najnowsze aktualizacje sygnatur wirusów do wykrywania znanych zagrożeń. Silnik zawiera również analizę heurystyczną oraz jest wielowątkowy (multithreaing) w celu zwiększenia wydajności systemu.

Mechanizm interpretacji musi być specyficzny dla każdego systemu operacyjnego lub jego części, w których program antywirusowy ma być uruchomiony. Za każdym razem, kiedy informacje na dysku / flash odczytujemy / zapisujemy, antywirus skanuje te informacje, które są zapisywane / odczytywane. Operacja ta jest wykonywana przez silnik z poziomu jądra w systemie operacyjnym Windows.

Po przechwyceniu następuje wywołanie żądania pliku, informacje o pliku i jego ścieżka jest wysłana do silnika AV, dalej następuje skanowanie za pomocą różnych metod. Jeśli plik jest zainfekowany, zostaje oznaczony jako wirus i AV podejmuje działania na podstawie konfiguracji domyślnej: kwarantanna / wylecz / usuń. Jeśli znajdzie czysty plik będzie wysyłał go do silnika “B”, gdzie następuje ten sam proces. Jeśli drugi silnik również nic nie wykryje, użytkownik otrzyma dostęp do pliku.

W przeszłości, użytkownicy oprogramowania antywirusowego byli zmuszeni do korzystania z ochrony tylko na podstawie sygnatur. Ta metoda, choć bardzo wiarygodna, jest obecnie nieskuteczna w dobie coraz bardziej “fantazyjnych” wirusów. Dlatego też producenci oprogramowania antywirusowego zostali zmuszeni do dostosowania się do najnowszych “trendów” wyznaczanych przez autorów złośliwego oprogramowania. W tym właśnie celu został opracowany HIPS. System ten jest przeznaczony do wykrywania niechcianych i złośliwych działań programów w celu ich zablokowania. Począwszy od warstwy sieci, aż do warstwy aplikacji, HIPS chroni przed znanymi i nieznanymi atakami.

HIPS w eScan 14 jest zasadniczo taki sam jak w wersji 11, ale został “doszlifowany”.

- Firewall teraz skanuje blokowane porty. Jest to kolejny element HIPS, który stał się koniecznością ze względu na dużą skalę ataków w sieciach niezabezpieczonych.

- W warstwie aplikacji wdrożono zarówno statyczne, jak i dynamiczne monitorowanie wykonywalnych plików. Monitorowanie zapewnia 90% skuteczności w blokowaniu złośliwego oprogramowania i zagrożeń zero-day na podstawie wzorców zachowań programów. Każdy plik wykonywalny, który jest uruchamiany na komputerze hosta, jest stale monitorowany na poziomie jądra, a czasem na poziomie użytkownika.

Jeśli analiza osiągnie określony poziom progowy zagrożenia (wskaźnik zagrożenia), plik binarny jest traktowany jako “podejrzany”, a wykonywanie będzie zawieszone. HIPS działa w trybie interaktywnym, więc gdy nieznane zagrożenie zostanie wykryte, wyświetlony zostanie alert dla użytkownika. W ten sposób będziemy musieli podjąć odpowiednie kroki w celu zapobieżenia ryzyku infekcji. Jeśli HIPS wykrywa podejrzaną aktywność będzie o tym alarmować.

Moduł antyspamowy skanuje wszystkie przychodzące (POP3) i wychodzące (SMTP) wiadomości e-mail w poszukiwaniu wirusów, spyware, adware i innych szkodliwych obiektów. Domyślnie moduł “Ochrona Poczty” skanuje tylko przychodzące wiadomości e-mail, ale można go skonfigurować tak, aby skanował wychodzące e-maile z załącznikami. Ponadto, możliwe jest skonfigurowanie modułu w taki sposób, aby administrator otrzymywał raporty w przypadku wykrycia zagrożenia.

eScan używa następujących technologii do identyfikacji i blokowania spamu:

- NILP;

- RBL (Real-time Black-list);

- Reputacja IP;

- rDNS (Reverse DNS);

- Spoofed Sender;

- Sender Policy Framework;

- Header Check – sprawdzanie nagłówków, czy wiadomości nie pochodzą od spamerów;

- Baza Spamu;

- Manipulacja tekstem;

- SURBL;

- Sprawdzenie zawartości po słowach kluczowych;

- Analiza obrazu.

1. NILP (Non-Intrusive Learning Pattern)

Technologia Non Intrusive Learning Patterns (NILP) może analizować każdy e-mail w zależności od zachowań i ustawień użytkownika. NILP wykorzystuje algorytm uczenia się na własnych błędach. Używa sztucznej inteligencji do nauczenia się wzorców zachowań użytkownika i zgodnie z nimi klasyfikuje e-maile jako zaufane lub jako SPAM.

Jak działa NILP?

NILP wykorzystuje filtrowanie Bayesa i działa na zasadach sztucznej inteligencji (w skr. AI). Posiada własny system nauczania i wykorzystuje mechanizmy adaptacyjne do kategoryzowania e-maili na podstawie wzorca zachowań użytkownika. NILP aktualizuje się za pomocą serwerów eScan. Gdy nowy e-mail dotrze do użytkownika, NILP analizuje go na podstawie zgromadzonych informacji oraz odpowiednio klasyfikuje go.

2. RBL (Real-time Black List lub Real-Time Black-hole List)

RBL jest to serwer DNS, który zawiera listę adresów IP spamerów. Jeśli IP nadawcy znajdzie się w jakiejś kategorii na czarnej liście, połączenie zostanie przerwane. Inaczej, RBL zawiera adresy serwerów i stron, które przechowują informacje dotyczące spamerów.

3. IP Reputation

Wszystkie e-maile są sprawdzane z jakich pochodzą adresów IP. Jeśli IP jest wątpliwej reputacji, może to oznaczać, że dany adres IP jest odpowiedzialny za wysyłanie spamu lub niechcianych wiadomości Bulk Email (Unsolicited Bulk Email (UBE)).

4. rDNS – Reverse DNS

Jest to odwrotna translacja adresów DNS. Reverse DNS to system serwerów oraz protokół komunikacyjny będący częścią systemu DNS. System ten pozwala na realizację zadania odwrotnego niż większość systemu DNS –Odwrotny DNS zamienia adresy zrozumiałe dla urządzeń tworzących sieć komputerową na adresy znane użytkownikom Internetu. Dzięki wykorzystaniu rDNS adres IP, czyli np. 195.149.227.190 może zostać zamieniony na odpowiadającą mu nazwę mnemoniczną– avlab.pl

5. Spoofed Sender

Spoofing to technika używana do wysyłania wiadomości e-mail z zewnętrznych źródeł, które podszywają się pod wewnętrzne adresy różnych organizacji. eScan zapewnia ochronę Anti-spoofing, przed tego typu atakami. Przykład:

- atakujący wysyła e-mail z adresu np. [email protected], który nie istnieje!

- atakujący zmienia oryginalne nagłówki wiadomości, przez co na pierwszy rzut oka wydaje się, że to prawdziwy nadawca.

6. Sender Policy Framework

Sender Policy Framework (SPF) weryfikuje adresy IP nadawcy. SPF pozwala administratorom określić, które hosty mogą wysyłać pocztę z danej domeny, tworząc konkretny rekord SPF w Domain Name System (w skr. DNS). Serwer poczty używa DNS-ów w celu sprawdzenia, czy z danej domeny jest wysyłany przez hosta e-mail.

8. Database Spam – baza spamu

Wydobywa wyrażenia z otrzymanej wiadomości e-mail i porównuje z bazą danych znanych wiadomości spamowych. Jeśli prawdopodobieństwo spamu jest wyższe od ustalonej normy, e-mail jest oznaczony jako spam. To bardzo zaawansowana technologia, która jest realizowana w czasie rzeczywistym.

9. Manipulacja tekstem

W skrócie, manipulacja tekstem jest metodą na zastąpienie niektórych znaków w tekście znakami wizualnie podobnymi. eScan może łatwo wykryć ten rodzaj spamów i im zapobiegać. Na przykład:

- P0rn zamiast PORN (“zero” zamiast “O”).

- / / arez zamiast Warez

10. SURBL

Sprawdzanie SURBL (Spam URL Real-time Black-list) – moduł sprawdza adresy URL w treści wiadomości e-mail. Jeśli adres URL jest wpisany w SURBL, e-mail zostanie zablokowany.

11. Sprawdzenie zawartości po słowach kluczowych

To tradycyjna metoda, gdzie można określić blokowaną zawartość. Np. zdefiniowane słowo “sex”, jeśli znajduje się w treści wiadomości, poczta taka zostanie zablokowana lub uznawana za spam.

12. Analiza obrazu

Znaczna część spamu zawiera wizualne treści pornograficzne. Usługa antyspamu wykrywa spam wraz z linkami do zdjęć, gdzie analiza wykorzystująca odpowiednie wzorce będzie wykrywać treści pornograficzne. Nie jest to metoda doskonała. Jak program komputerowy ma odróżnić np. zdjęcia medyczne od pornografii?

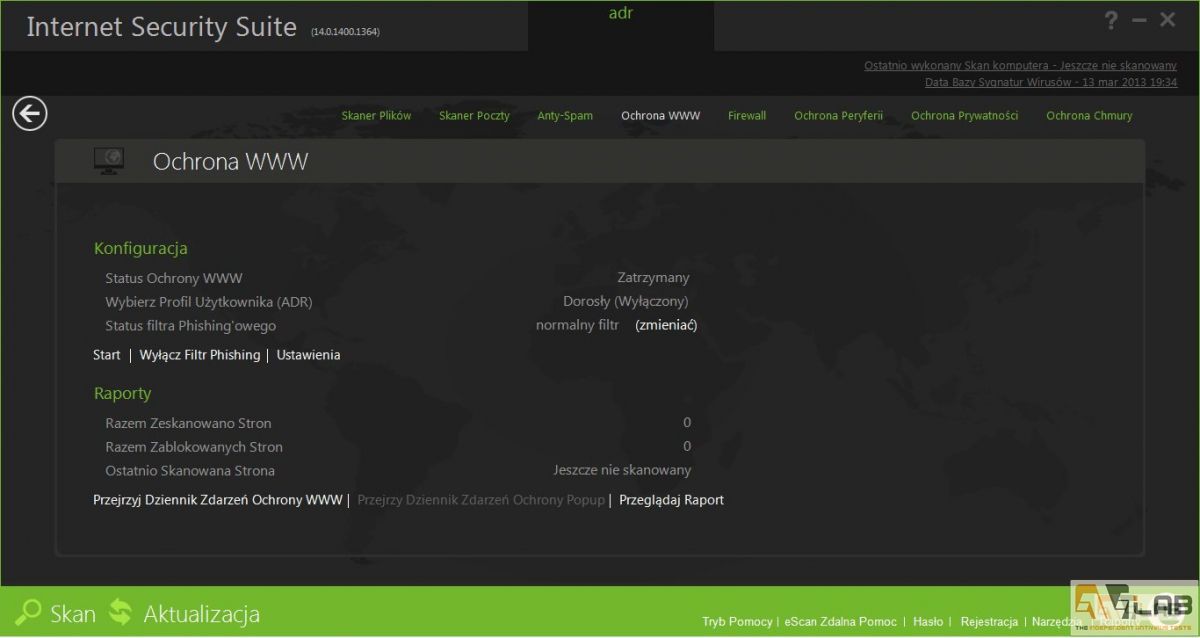

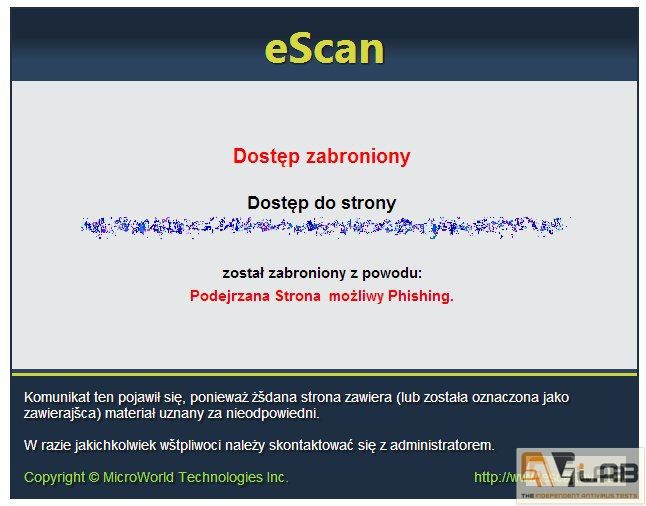

Filtr Malware URL blokuje dostęp do złośliwych witryn sieci Web / URL-i przeglądanych przez użytkownika. Jeśli URL jest dozwolony, zostanie sprawdzony pod kątem podejrzanych skryptów lub zagrożenia. Jeśli eScan wykryje jakiekolwiek podejrzane zachowanie, użytkownik dostaje wiadomość, że URL jest zablokowany, a zagrożenie jest zneutralizowane.

Ilekroć nowa witryna zawierająca malware zostanie znaleziona, dane zostaną wysłane do ESN na czym korzysta cała społeczność “chmury” eScan. Aby pomóc powstrzymać rosnące zagrożenie w postaci phishingu, eScan został wyposażony zarówno w statyczne jak i dynamiczne filtry chroniące przed wyłudzaniem informacji. Oba filtry działają w tandemie i chronią użytkowników przed dostępem do stron rozprzestrzeniających phishing. Statyczne filtry opierają się na bazach URL. Filtry dynamiczne z kolei sprawdzają wszystkie znane i nieznane linki poprzez wykorzystanie chmury eScan Security Network.

Jednak sama ochrona WWW to nie tylko filtry. Wirtualna klawiatura została zaprojektowana do ochrony informacji poufnych, które mogą zostać wykradzione przez szkodliwego malware takie jak keyloggery.

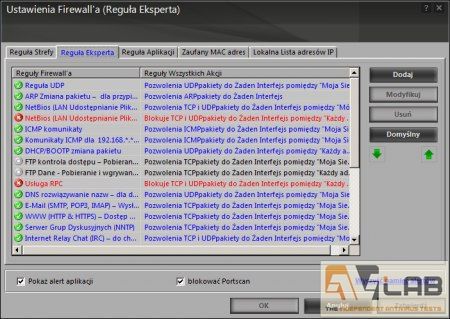

Firewall

Wbudowany Firewall obejmuje “monitorowanie ruchu sieciowego” – połączenia przychodzące i wychodzące oraz chroni przed wszystkimi typami ataków na sieć. eScan zawiera zestaw predefiniowanych zasad kontroli dostępu, które można usunąć lub dostosować wg swoich wymagań. Firewall sprawdza najpierw zasady, analizuje pakiety sieciowe, a następnie filtruje je na podstawie określonych reguł.

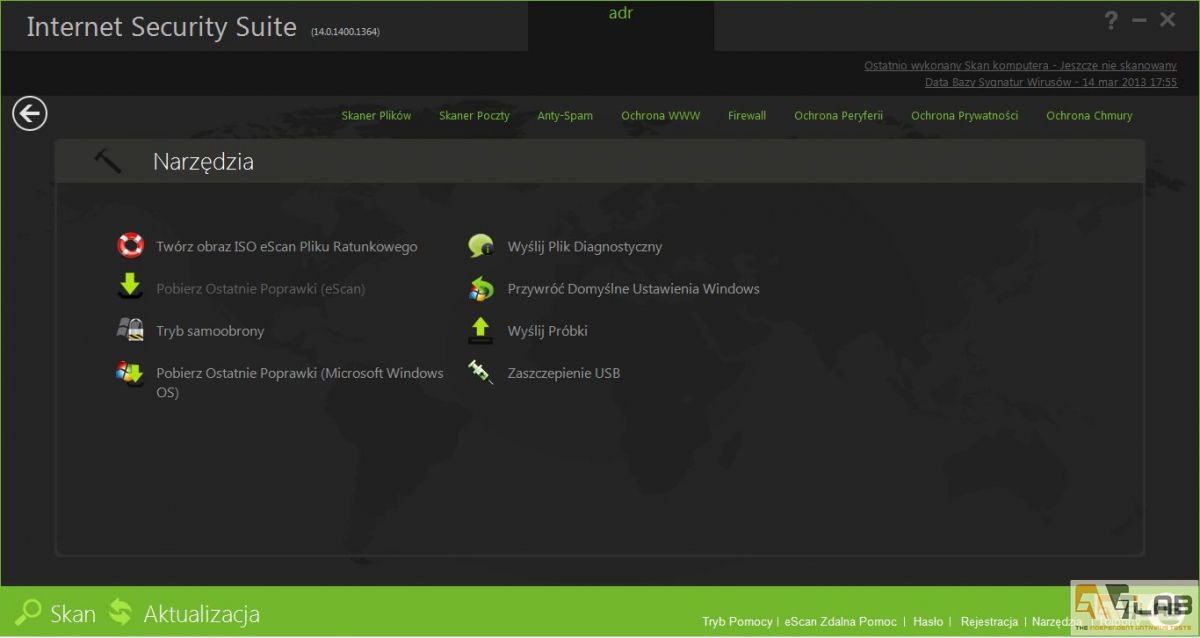

Czy eScan Internet Security 14 wart jest uwagi? Jeśli chodzi o wykrywalność – zdecydowanie tak. Użyte technologie do zwalczania malware oraz filtr malware URL spisują się znakomicie. Na dodatkową uwagę zasługuje również fakt posiadania kilku dodatkowych narzędzi:

eScan to nie tylko sam antywirus czy antyspam. Program został rozbudowany o takie moduły jak:

- automatyczne tworzenie / przywracanie kopii systemowych plików;

- tryb laptopa – oszczędzanie baterii;

- tworzenie dysku ratunkowego;

- rozszerzona auto-ochrona;

- szczepionka USB – chroni pamięć przenośną przed wirusami;

- bezpieczne usuwanie;

- bezpieczny tryb – program dodaje swój wpis do menu bootowalnego;

- sprawdzanie krytycznych aktualizacji systemu Windows

- ochrona peryferii – możliwe hasło na USB;

- ochrona prywatności – usuwanie plików tymczasowych oraz innych śmieci.

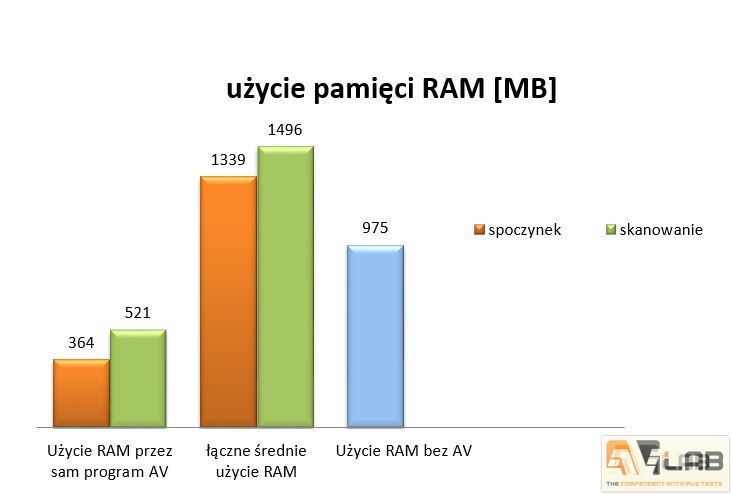

eScan zdecydowanie zawiódł na polu wydajności. Poprzednia wersja była “łagodniejsza” dla zasobów komputera. Używając tego programu na maszynie wyposażonej w 4GB RAM-u oraz dwurdzeniowy procesor, czasami dawało się odczuć spowolnienie pracy w Internecie oraz ogólnej wydajności, jak również czasu rozruchu systemu. Albo też eScan na mojej konfiguracji nie chce pozostać niezauważony?

Wady:

- Użycie zasobów;

- Zdarzają się false positive w module ochrony przeglądarki. Jednak, aby odblokować stronę wystarczy otworzyć raport i dodać ją do białej listy z prawokliku;

- Dużo błędów w spolszczeniu (podobno program tłumaczy Hindus polskiego pochodzenia).

Zalety:

- eScan Security Network;

- HIPS;

- Moduł antyspamowy;

- Bardzo dobra wykrywalność malware oraz malicious code;

- Sprawdzanie krytycznych aktualizacji systemu Windows;

- Dodatkowe narzędzia poprawające bezpieczeństwo;

- Monitor Zachowawczy Proaktywnej Ochrony Sieci (eScan Proactive Security Network Behavior Monitoring +);

- Dobra kontrola rodzicielska

Czy ten artykuł był pomocny?

Oceniono: 0 razy