Ugrupowanie przestępcze Turla znane też jako Snake jest jedną z najstarszych i wciąż aktywnych grup cyberprzestępczych z ponad dziesięcioletnim stażem. Członkowie tej grupy koncentrują się głównie na ważnych celach takich jak rządy państw i podmioty dyplomatyczne w Europie, Azji Środkowej i na Bliskim Wschodzie. Przypisuje się im włamania w 2014 roku do Departamentu Obrony USA i do szwajcarskiej firmy RUAG współpracującej z wojskiem. Niedawno kilka państw europejskich, w tym Francja i Czechy przyznało się do incydentów związanych z tym ugrupowaniem.

Hackerzy mają spore umiejętności i arsenał złośliwego oprogramowania. Tym najnowszym znanym badaczom jest backdoor LightNeuron zaprojektowany specjalnie do atakowania skrzynek pocztowych i serwerów Microsoft Exchange.

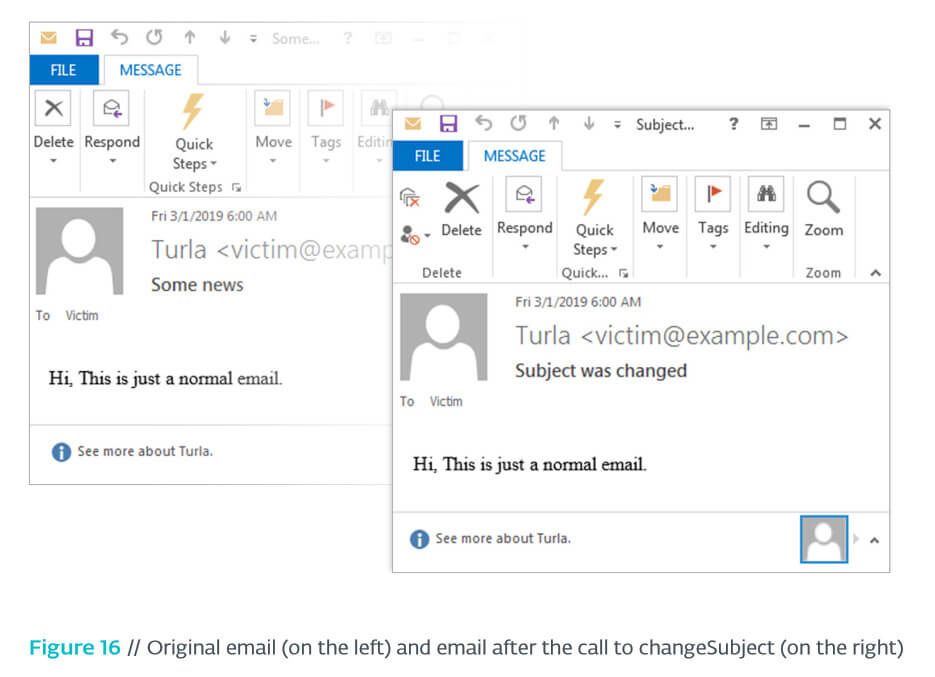

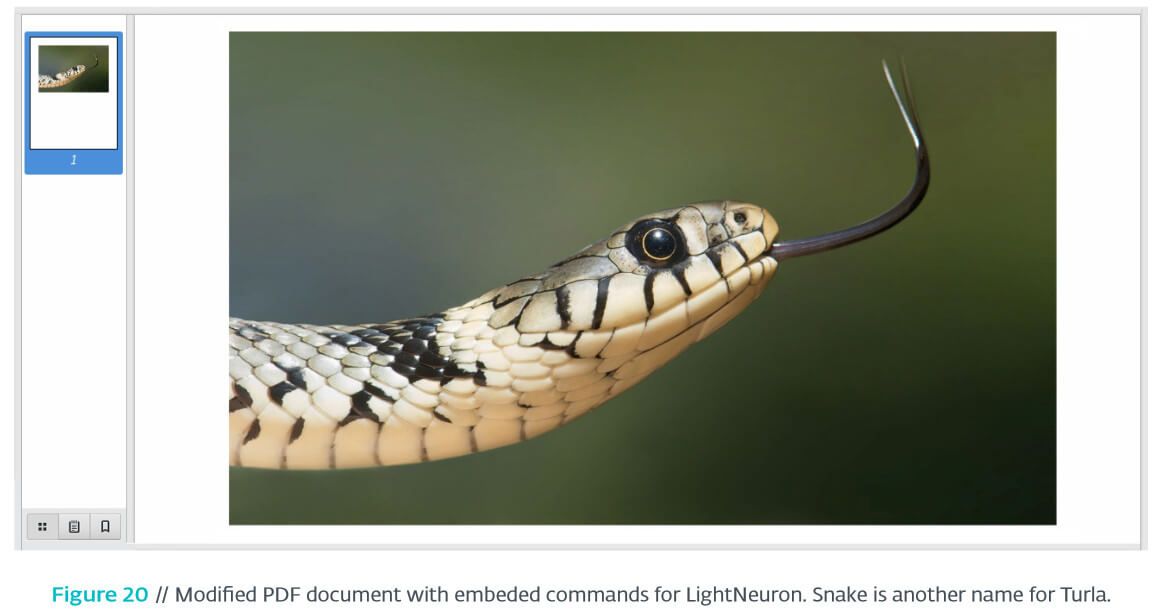

Złośliwe oprogramowanie LightNeuron może odczytywać, modyfikować i blokować każdą wiadomość e-mail przechodzącą przez serwer pocztowy, a nawet tworzyć nowe wiadomości e-mail i wysyłać je pod tożsamością dowolnego użytkownika skompromitowanej infrastruktury firmowej. Backdoor jest zdalnie sterowany przy pomocy ukrytych komend w załącznikach PDF i JPG.

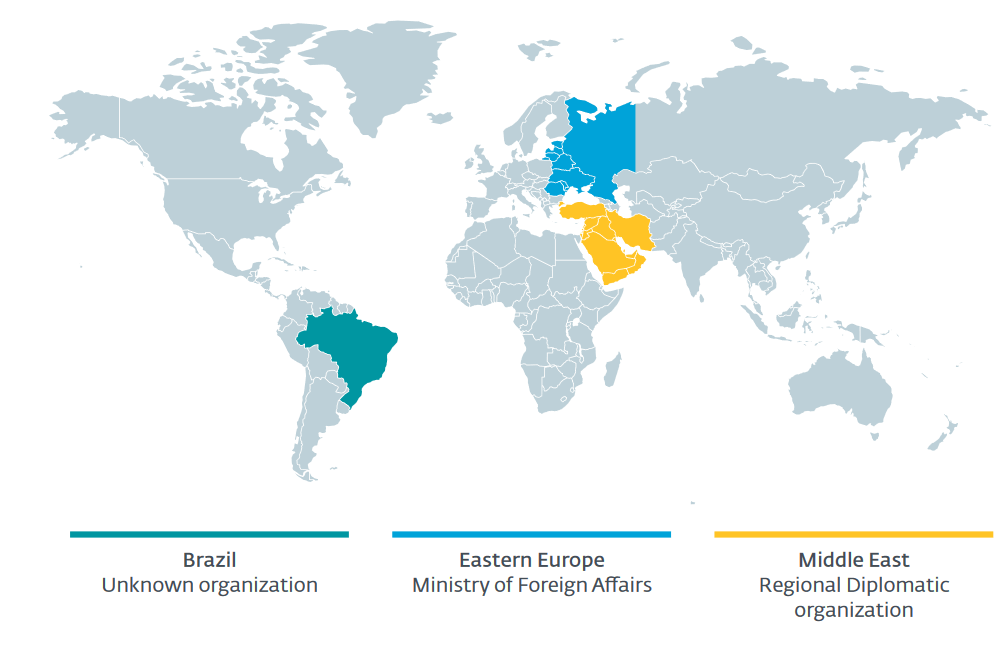

Eksperci szacują, że ugrupowanie atakuje istotne cele państwowe od co najmniej 2014 roku. Udało się zidentyfikować infekcje w kilku jednostkach MSW krajów na Bliskim Wschodzie oraz w placówkach dyplomatycznych. Zgromadzono dowody sugerujące, że backdoor LightNeuron został zaprogramowany przez ugrupowanie Turla (znane też jako Snake, ang. wąż).

Backdoor LightNeuron to wyspecjalizowane narzędzie do cyberataków

Nieczęsto czyta się o tak wyspecjalizowanym szkodliwym oprogramowaniu. A to potrafi naprawdę dużo:

Wykorzystuje mechanizm Microsoft Exchange Transport Agent do działania z tymi samymi uprawnieniami i poziomem zaufania, co produkt firmy Microsoft. W rezultacie daje atakującemu pełną kontrolę nad serwerem pocztowym.

— wyjaśnia ekspert w raporcie przygotowanym przez firmę ESET.

Do rozsyłania e-maili wykorzystywana jest staganografia, czyli technika ukrywania informacji (w tym przypadku złośliwego kodu) tam, gdzie na pierwszy rzut oka jej nie ma — w plikach PDF i JPG.

Złośliwe oprogramowanie po uruchomieniu takiego załącznika jest w stanie:

- Korzystać z agenta Microsoft Exchange, co czyni go bardzo trudnym do wykrycia, ponieważ nie używa standardowej komunikacji HTTP(S).

- Wykradać dokumenty firmowe i sterować lokalnymi maszynami.

- Szpiegować, modyfikować i blokować WSZYSTKIE wiadomości e-mail przechodzące przez zaatakowany serwer pocztowy.

- Wykorzystywać dodatkowe polecenia pochodzące z C&C wysyłane przez e-mail.

Jak firmy i urzędy mogą się zabezpieczyć?

Badacze z firmy ESET ostrzegają, że wykrycie i usunięcie backdoora z sieci nie jest łatwym zadaniem. Złośliwe oprogramowanie po zainfekowaniu serwera MS Exchange podczepia się do agenta, więc próba usunięcia byłaby albo niemożliwa, albo spowodowałaby problemy z działaniem poczty.

W związku z tym zaleca się przestudiowanie raportu. Na stronie 28 w punkcie 5. REMEDIATION zostało opisane jak rozpoznać i pozbyć się backdoora z serwera pocztowego: https://cdn1.esetstatic.com/ESET/US/resources/white-papers/ESET_Lightneuron_WP.pdf

Ponadto w kilku przypadkach ekspertom udało się odkryć, że LightNeuron działa z przywilejami SYSTEM. Microsoft Exchange to niezwykle ważny zasób w organizacji. Jego skompromitowanie pozwala na pełne szpiegowanie komunikacji mailowej, co może trwać miesiące, a nawet lata. Tym bardziej że protokół wykorzystywany do komunikacji z C&C jest w pełni oparty na e-mailach i wykorzystuje steganografię do przechowywania danych w załącznikach PDF i JPG.

To niestety nie wszystkie złe wiadomości. Zauważono też, że backdoor może sterować innymi maszynami w sieci lokalnej. Do tego celu stosuje narzędzia oparte na protokole RPC lub web-shell napisany w .NET do atakowania klienta Outlook Web Access.

Złośliwe oprogramowanie nie używa łatwych do analizowania protokołów HTTP(S) w komunikacji z serwerem przestępców, więc wykrycie backdoora nie jest łatwe bez stosowania specjalistycznej ochrony serwerów i stacji roboczych.

Czy ten artykuł był pomocny?

Oceniono: 1 razy