F-Secure Protection Service for Business to nietypowe rozwiązanie monitorowania komputerów w firmie, gdzie centralne zarządzanie nie wymaga instalacji konsoli na własnym serwerze a cała usługa hostowana jest na bezpiecznych serwerach F-Secure. O ile w przypadku innych produktów dla firm, końcowe monitorowanie opierało się na wiedzy administratora, o tyle w przypadku tego produktu, Finowie oferują nam zupełnie coś innowacyjnego. Za pośrednictwem F-Secure Protection Service, naszymi komputerami w firmie może zarządzać i monitorować wykwalifikowany, lokalny partner. Oczywiście jeśli nie chcemy powierzać zarządzania osobie spoza firmy, możemy zrobić to sami za pośrednictwem konsoli internetowej, która jest dostępna z dowolnego miejsca i w każdym czasie (Protection Service for Business Standard – samodzielne zarządzanie).

Rozwiązanie PSB (Protection Service for Business) chroni komputery stacjonarne i przenośne, serwery plików oraz serwery Microsoft Exchange. Zautomatyzowane funkcje obejmują aktualizacje definicji wirusów i uaktualnienia oprogramowania. PSB składa się z trzech różnych produktów:

- PSB Workstation Security: ochrona komputerów stacjonarnych i przenośnych. Zawiera zaporę, system zapobiegania włamaniom, funkcję kontroli aplikacji, antyspam i ochronę www.

- PSB Server Security: ochrona serwerów plików obejmująca mechanizmy antywirusowe i antyszpiegowskie, kontrolę systemu, wykrywanie programów typu rootkit, a także lokalne ustawianie funkcji zabezpieczeń.

- PSB E-mail and Server Security: ochrona serwerów i funkcja kontroli spamu dla oprogramowania Microsoft Exchange

Panel administratora

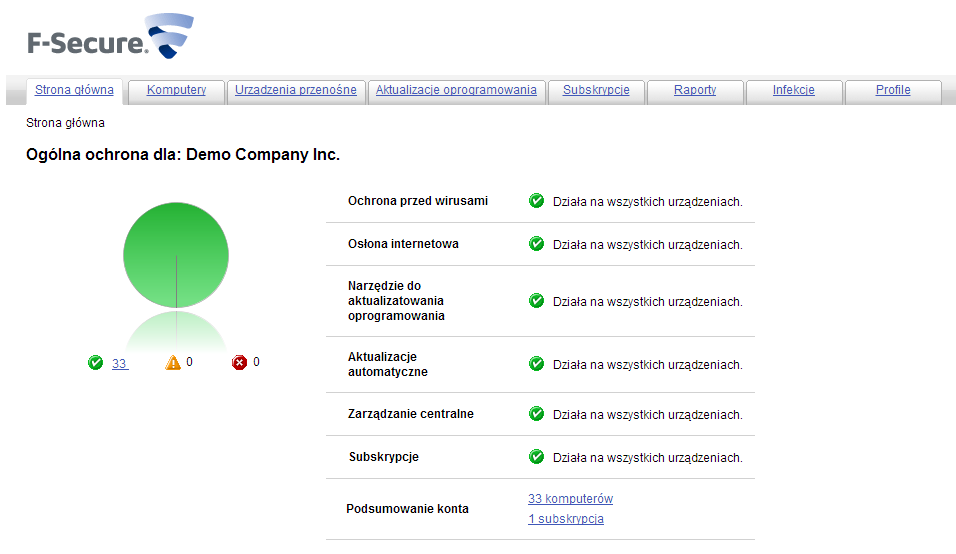

Strona główna

Internetowy panel administratora jest podzielony na 8 sekcji. Na stronie głównej zielony kolor (33) oznacza, że komputery są chronione. W razie jakichkolwiek problemów, zostaniemy o tym poinformowani kolorem pomarańczowym. W przypadku infekcji lub krytycznych problemów, przy kolorze czerwonym pojawi się ilość komputerów z problemem oraz bezpośrednim dostępem do nich. Na stronie głównej mamy szybki podgląd na ogólny stan monitorowanych komputerów. Jeśli występuje jakiś problem lub oprogramowanie jest nieaktualne, zostaniemy o tym powiadomieni.

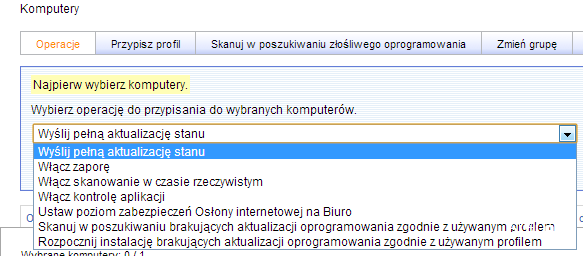

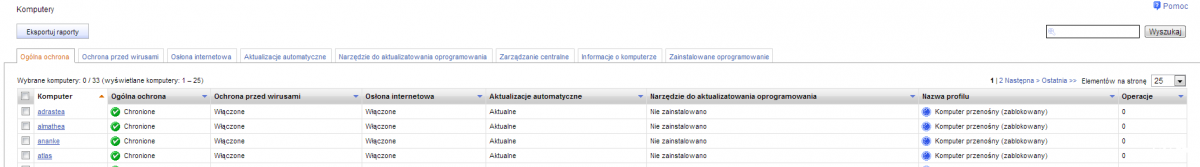

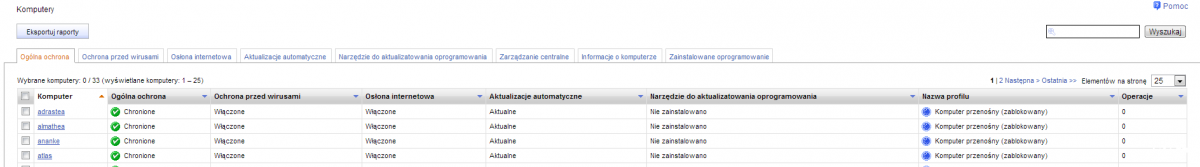

Komputery

Zakładka komputery prezentuje nam ogólny stan ochrony, ilość komputerów z ich nazwami, aktywne moduły.

Profile umożliwiają określanie możliwości użytkowników w zakresie zmiany ustawień zabezpieczeń na komputerze. Profile różnią się między sobą:

- Umiejętności użytkownika: profil dla początkujących może ograniczać uprawnienia do zmieniania ustawień zabezpieczeń,

- Typ komputera: przenośny lub stacjonarny. Profil przenośny służy do ochrony podczas uzyskiwania dostępu do Internetu w niezabezpieczonych lokalizacjach (bezpłatne punkty dostępu). Profil dla komputerów stacjonarnych został zaprojektowany w celu zabezpieczenia dostępu do Internetu w stałej lokalizacji.

Dostępne są także wstępnie zdefiniowane profile, które można zastosować na komputerze. Jeśli odpowiedni profil nie istnieje, można utworzyć własny na podstawie już istniejącego lub od podstaw.

- Komputer przenośny (zablokowany): służy do łączenia się z sieciami spoza biura. Użytkownicy końcowi nie mogą zmieniać ustawień zabezpieczeń. Ustawienie Mobilny jest przeznaczone dla komputerów przenośnych, które uzyskują dostęp do Internetu z niebezpiecznych lokalizacji, na przykład z konferencji lub z domu, i które nie są chronione przez zaporę korporacyjną.

- Komputer przenośny (otwarty): służy do łączenia się z sieciami spoza biura. Użytkownicy końcowi mogą zmieniać ustawienia zabezpieczeń. Ustawienie Mobilny jest przeznaczone dla komputerów przenośnych, które uzyskują dostęp do Internetu z niebezpiecznych lokalizacji, na przykład z konferencji lub z domu, i które nie są chronione przez zaporę korporacyjną.

- Biuro (zablokowany, z protokołem Neighborcast): służy do uzyskiwania dostępu do Internetu ze stałej lokalizacji, na przykład z biura. Umożliwia stacjom roboczym w tej samej sieci lokalnej (LAN) współużytkowanie aktualizacji baz danych firmy F-Secure. Użytkownicy końcowi nie mogą zmieniać ustawień zabezpieczeń.

- Biuro (zablokowany): służy do uzyskiwania dostępu do Internetu ze stałej lokalizacji, na przykład z biura. Użytkownicy końcowi nie mogą zmieniać ustawień zabezpieczeń.

- Biuro (otwarty, z protokołem Neighborcast): służy do uzyskiwania dostępu do Internetu ze stałej lokalizacji, na przykład z biura. Umożliwia stacjom roboczym w tej samej sieci lokalnej (LAN) współużytkowanie aktualizacji baz danych firmy F-Secure. Użytkownicy końcowi mogą zmieniać ustawienia zabezpieczeń.

- Biuro (otwarty): służy do uzyskiwania dostępu do Internetu ze stałej lokalizacji, na przykład z biura. Użytkownicy końcowi mogą zmieniać ustawienia zabezpieczeń.

- Office (open): Ochrona antywirusowa jest wyłączona.

- Serwer: (przeznaczony tylko dla serwerów) Służy do uzyskiwania dostępu do Internetu ze stałej lokalizacji, na przykład z biura. Użytkownicy końcowi mogą zmieniać ustawienia zabezpieczeń.

Panel administratora cz.2

W kolejnych zakładkach mamy podgląd na zainstalowane oprogramowanie na urządzeniach przenośnych. Aplikacja Mobile Security oferuje nam:

- Ochronę podczas przeglądania Internetu i ochronę tożsamości online

- Kontrolę Rodzicielską

- Blokowanie niepożądanych połączeń i wiadomości SMS/MMS

- Możliwość znalezienia zgubionego urządzenia

- Blokowanie i usuwanie danych z utraconego urządzenia

- Ochrona przed szkodliwymi aplikacjami, złośliwym oprogramowaniem i wirusami

Inne zakładki

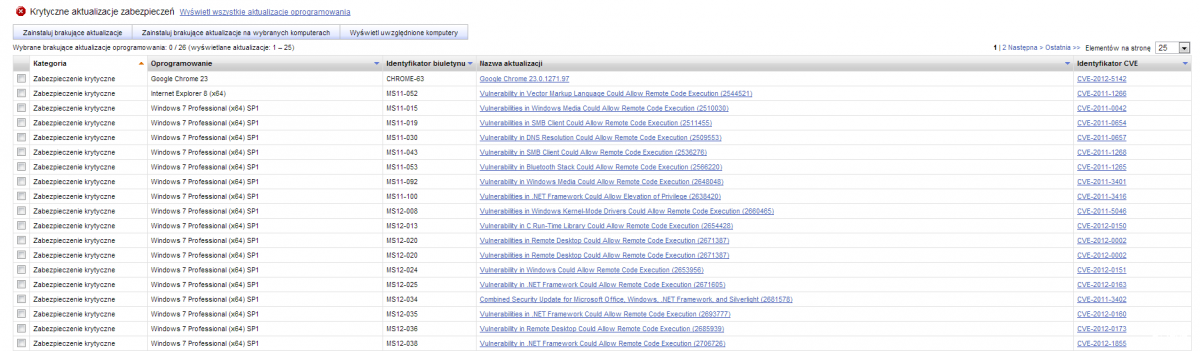

Aktualizacje oprogramowania:

F-Secure PSB – ochrona końcowa

Oprogramowanie F-Secure Protection Service for Business to nic innego jak F-Secure Internet Security 2013 z kilkoma wyjątkami. O ile moduły ochrony są takie same jak w w/w programie, o tyle soft posiada kilka nowych opcji, które zostały specjalnie przygotowane w celu zarządzania stacjami roboczymi. W programie występuje dodatkowo moduł do sprawdzania aktualizacji oprogramowania zainstalowanego na komputerze. Zapora w stosunku do wersji IS jest również bardziej rozbudowana. Wbudowana jest również kontrola połączeń telefonicznych, opcje filtrowania poczty (rozbudowane w stosunku do domowego produktu), oraz ochrona przeglądania jest skuteczniejsza, co udowodnił nasz test na następnej stronie.

F-Secure PSB Workstation – test

A teraz czas na trochę liczb, czyli sprawdzenie oprogramowania pod kątem blokowania szkodliwej zawartości na stronach internetowych.

Program F-Secure PSB Workstation domyślnie ma wyłączone skanowanie zawartości sieci Web. Zalecamy włączenie tego modułu. We wszystkie inne ustawienia nie ingerowano.

Cała metodologia testu C – Malicious URL jest opisana w sekcji Dokumenty – Laboratorium Antywirusowe Metodologia.

F-Secure PSB Workstation skuteczność w blokowaniu złośliwego oprogramowania uzyskał na poziomie 88/100, czyli 88%. Jest to bardzo dobry wynik. A poniżej kilka screenów zablokowanych zagrożeń.

Wnioski końcowe

F-Secure Protection Service for Business to rozwiązanie oferujące kompleksowe zabezpieczenie komputerów firmowych oraz terminali. Dzięki modułowi DeepGuard, oraz bardzo dobrej skuteczności w blokowaniu szkodliwej zawartości na stronach internetowych, program oferuje naprawdę mocną ochronę przez wszelkimi odmianami malware. Internetowy panel zarządzania sprawia, że mamy pełną kontrolę nie tylko nad zainstalowanym oprogramowaniem końcowym (F-Secure PSB Workstation), ale również nad serwerami i urządzeniami mobilnymi. Kolejną rzeczą, która wyróżnia to rozwiązanie jest aktualizacja oprogramowania. Moduł ten nie tylko dba o aktualizację końcowych produktów, ale również wyszukuje stare i nieaktualne oprogramowanie firm trzecich m.in: Microsoft Office, Adobe Acrobat, Windows, co zapewnia aktualność używanych aplikacji, wtyczek, a nawet systemów operacyjnych. Dzięki temu, wszystkie komputery i urządzenia przenośne są na bieżąco aktualizowane i zawierają najnowsze oprogramowanie, które minimalizuje potencjalne niebezpieczeństwo w postaci luk w nieaktualnych programach. A jeśli nie chcemy sami w firmie martwić się o kontrolę i zarządzanie komputerami, możemy to zostawić w rękach licencjonowanych partnerów F-Secure. Wszystko to sprawia, że rozwiązanie, które zaoferowali nam Finowie jest nietypowe, bardzo oryginalne oraz nie wymaga instalacji konsoli i posiadania własnego serwera a cała usługa hostowana jest na bezpiecznych serwerach F-Secure. A wszystko to z myślą o prostocie wdrożenia, minimalizacji kosztów oraz łatwości zarządzania.

Wady

- nieznaczne wydłużenie czasu rozruchu

Zalety

- bardzo dobra wykrywalność i blokowanie malware

- banalnie łatwe wdrożenie

- moduł DeepGuard

- zarządzanie w chmurze lub przez certyfikowanego eksperta F-Secure

- narzedzie do aktualizacji oprogramowania

- bardziej rozbudowana zapora i ochrona poczty niż w produkcie Internet Security

- ochrona terminali

Czy ten artykuł był pomocny?

Oceniono: 0 razy