W ostatnich kilku latach wykorzystywanie portali społecznościowych, a w szczególności Facebooka do rozsyłania spamu zatrważa swoją skalą. Cyberprzestępcy widzą w tym duże zarobki, które za sprawą naiwnych użytkowników wcale nie są trudne do wygenerowania. A wystarczy tylko zachować odrobinę zdrowego rozsądku i podstaw bezpieczeństwa w Internecie, aby nie zaśmiecać (nieświadomie) tablic naszych znajomych.

Ostatnie wydarzenia wykorzystujące spam jako pierwszy krok do rozpoczęcia ataku na użytkownika, trudno zdefiniować jako typowe „wiadomości śmieci”. Wbrew pozorom, niechciana poczta coraz częściej jest dokładnie przygotowywana przez cyberoszustów tylko w jednym celu – wykorzystać nieuwagę i łatwowierność użytkownika.

Ale, w czym rzecz – na pewno wielu z Was padło już ofiarą skryptów autolike (ClipJacking – polubienie filmików; LikeJacking – nabijanie lajków, w tym ClipJacking).

Pierwsza z opisanych metod to tzw. ClipJacking – zwrócenie uwagi użytkownika rzekomo interesującym klipem wideo. Na topie metod ClipJackingu jest wykorzystanie wizerunku ładnej laski, słodkiego zwierzątka z pytaniem: What is this? – Co to jest?

Chętni do pomocy klikną i otwiera się nowa zakładka – sam fakt kliknięcia w ten link na czyjejś tablicy i otwarcie docelowej strony powoduje skopiowanie automatycznie wpisu do nas i ustawienie znacznika Lubię To dla tej strony, choć wcale tego nie chcieliśmy – to właśnie jest ClipJacking.

ClipJacking to jedna z kilku metod na nabijanie licznika Lubię to, wszystkie te sztuczki to właśnie LikeJacking.

Jak to działa

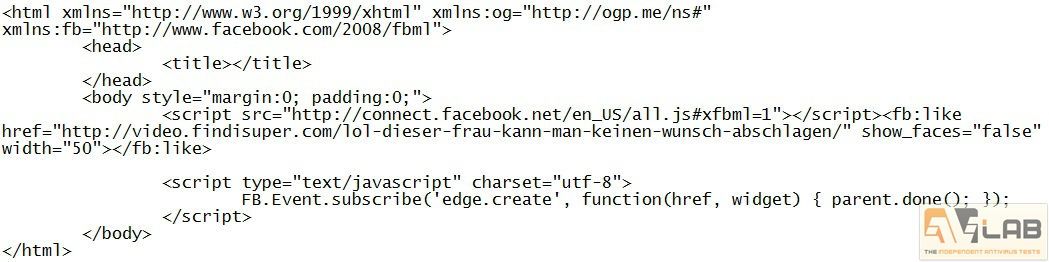

Po pierwsze trzeba zwrócić uwagę użytkownika, zachęcić go do kliknięcia, po czym zostaje przekierowany na nową stronę z filmem. W kodzie docelowej witryny mamy:

ukryty iframe:

![]()

który ładuje fblike.html

Skrypt umieszczony w kodzie fblike.html powoduje automatyczne wykonanie operacji takiej samej jak procedura kliknięcia w Lubię to. Procedura wykonywana jest automatycznie jeśli użytkownik jest zalogowany do Facebooka (a przeważnie jest).

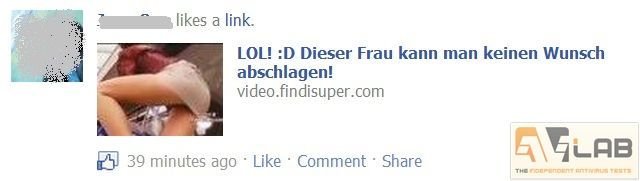

Klip na oszukańczej stronie ma 99% szans na to, że nie będzie dział ale sam fakt wejścia na tą stronę, powoduje dodanie na naszej tablicy informacji, że użytkownik xxx lubi ją: i tu będzie ta sama miniaturka, która skusiła nas na tablicy znajomego.

Jak się przed tym bronić?

Jeśli masz ochotę mimo wszystko sprawdzić czasami podejrzane linki na tablicy znajomego, zrób to za pomocą innej przeglądarki. jeśli jesteś zalogowany z Firefoxa, skopiuj link (nie otwierając go) [ PPM – kopiuj adres ] i wklej w innej przeglądarce. Jeśli link prowadzący do strony okaże się fałszywy nic się nie stanie, bowiem nie jesteś zalogowany w innej przeglądarce poza Frefoxem.

Druga metoda to podpięcie przycisku Lubię to pod kursor myszy. Działa to skuteczniej na rzetelnie opracowanych stronach i sprawia, że kliknięcie w dowolny URL na stronie powoduje pojawienie się tuż pod kursorem przycisku Lubię To. Z reguły czas reakcji i spostrzegawczość użytkowników są niewystarczające.

Jak działa taki trick? W kodzie witryny wstawiony będzie skrypt podobny do tego poniżej:

Efekt jest następujący:

Wskazanie kursorem na View Demo powoduje pojawienie się przycisku like, który wykona klik w Lubię To, równocześnie z kliknięciem w URL.

Druga metoda zaimplementowania tego tricku to zmiana headera naszej strony i dodanie:

Trzeba pamiętać, że ta metoda nie jest inicjowana na Facebooku – zalogowany użytkownik klika w link na tablicy znajomego, ale działa na innej stronie www, więc jeśli użytkownik nie jest aktualnie zalogowany do FB, w innej zakładce pojawi się iframe z prośbą o zalogowanie. Różnica pomiędzy pierwszą, a drugą metodą jest taka, że pierwsza używa skryptu linkowanego z serwera zewnętrznego a druga jest lokalnie przechowywana.

Zamieszczone tutaj skrypty (z celowymi błędami) służą jedynie jako forma edukacyjna i nie powinny być wykorzystywane.

opracowano na podstawie materiałów: AVG

Czy ten artykuł był pomocny?

Oceniono: 0 razy