Zespół CERT informuje o ponownym wykorzystaniu aplikacji E-Security (a właściwie jej wersji bardziej PRO) – fałszywego antywirusa na system Android. E-Security zdołał już napsuć krwi użytkownikom na początku tego roku [ przeczytaj ]. Obecnie oszuści znowu wymierzyli swoją kampanię przeciwko naiwnym konsumentom.

Schemat infekcji jest podobny. Po zalogowaniu się do strony banku wyświetlany jest komunikat o potrzebie instalacji aplikacji mobilnej – o tyle nie jest to już “certyfikat bezpieczeństwa”, a “program antywirusowy”. Ten nowy malware, przeznaczony na systemy z rodziny Android, odznacza się znacznie większymi możliwościami niż E-Security.

Działanie aplikacji

Schemat ataku jest podobny do tego [ opisu ]. Użytkownikowi na zainfekowanym komputerze, prezentowany jest komunikat graficzny, który informuje go o tym, że jego bank prosi go o zainstalowanie nowej aplikacji na telefon. W tym przypadku był to następujący tekst:

W związku z pojawiającymi się coraz częściej przypadkami instalacji niepożądanego oprogramowania na urządzenia mobilne, między innymi z Google play i App Store, nasz Bank wspólnie z liderem oprogramowania Antywirusowego opracował aplikację antywirusową dla urządzeń mobilnych. Nasz program antywirusowy uniemożliwia zainstalowanie podejrzanego oprogramowania, jak również usuwa wszystkie mobilne wirusy, które już są zainstalowane na Twoim telefonie.

W przypadku odmowy instalacji mobilnej aplikacji antywirusowej, bank NIE ODPOWIADA za zachowanie nienaruszalności środków finansowych na koncie klienta.

//Trzeba przyznać, że tekst jest „chwytliwy”.

Po podaniu numeru telefonu użytkownik otrzymuje link do złośliwej aplikacji, a następnie ją instaluje i instalację potwierdza przepisaniem “kodu aktywacyjnego” wyświetlonego w oknie malware. W menu naszego telefonu pojawi się wtedy pozycja “Mobile Antivirus”.

Aplikacji podczas instalacji prosi o następujące uprawnienia:

READ_PHONE_STATE<br>ACCESS_WIFI_STATE<br>CHANGE_WIFI_STATE<br>READ_PHONE_STATE<br>CALL_PHONE<br>ACCESS_NETWORK_STATE<br>CHANGE_NETWORK_STATE<br>WRITE_EXTERNAL_STORAGE<br>ACCESS_NETWORK_STATE<br>INTERNET<br>RECEIVE_BOOT_COMPLETED<br>WRITE_SMS<br>READ_SMS<br>RECEIVE_SMS<br>SEND_SMS<br>RECEIVE_BOOT_COMPLETED<br>READ_CONTACTS<br>WRITE_CONTACTS<br>RECORD_AUDIO<br>ACCESS_FINE_LOCATION<br>MODIFY_AUDIO_SETTINGS

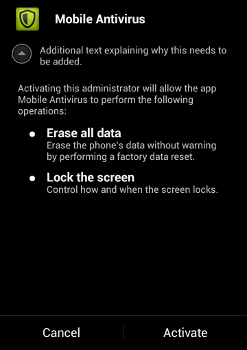

Dodatkowo, po instalacji, użytkownik jest proszony o dodanie aplikacji do administratorów urządzenia – specjalnej kategorii aplikacji, które mogą mieć szersze uprawnienia niż zwykłe aplikacje. W tym przypadku chodzi o możliwość usunięcia danych z telefonu oraz kontrolować blokadę ekranu. Okno z taką prośbą zaprezentowane jest po lewej. Warto zwrócić uwagę na uzasadnienie wymagania tych uprawnień: “Additional text explaining why this needs to be added.”

Różne interfejsy graficzne

Aplikacja ta udaje nie tylko program antywirusowy. Istnieją również wersje podszywające się pod aplikację konkretnych banków. Na całe szczęście CERT nie zaobserwował wersji skierowanej na polskie banki. W przypadku wersji skierowanej na konkretny bank, aplikacja prosi o podanie hasła, potwierdzenie go i następnie generuje – w ten sam sposób co w “zwykłej” wersji – kod aktywacyjny, który najprawdopodobniej należy podać w okienku, które zostało wyświetlone po zalogowaniu.

Do czego zdolny jest E-Security?

- Przesłanie informacji o stanie telefonu (połączenie z Internetem, nazwa producenta),

- nagrywanie dźwięków za pomocą mikrofonu telefonu,

- pobranie plików zdjęć z karty SD

- pobranie wszystkich wiadomości SMS ze skrzynki odbiorczej,

- pobranie listy zainstalowanych aplikacji,

- usunięcie wszystkich danych z telefonu,

- nagrywanie rozmów telefonicznych,

- pobranie współrzędnych geograficznych aktualnej pozycji – zarówno za pomocą GPS jak i sieci komórkowej,

- pobranie listy kontaktów,

- przekierowanie rozmów za pomocą kodu USSD *21*numer_telefonu#,

- wysłanie wiadomości SMS na zadany numer,

- zapisywanie wiadomości SMS do bazy danych, w celu przekazania ich atakującemu.

Więcej informacji [ tutaj ]

źródło: CERT Polska

Czy ten artykuł był pomocny?

Oceniono: 0 razy