Z przeprowadzonego śledztwa przez Departament Bezpieczeństwa Wewnętrznego, Federalne Biuro Śledcze i opublikowanego raportu GRIZZLY STEPPE wynika, że pracująca na zlecenie grupa hackerów nazwana w raporcie „rosyjskimi cywilnymi i wojskowymi służbami wywiadowczych („Russian civilian and military intelligence Services”, w skrócie RIS), w okresie od lata 2015 do wiosny 2016 miała dostęp do punktów końcowych – systemów powiązanych z wyborami w USA, jak również systemów rządowych, politycznych i prywatnych w sektorze przemysłowym.

Według raportu, zaobserwowana w tym czasie aktywność RIS jest częścią czegoś większego – trwającej operacji cybernetycznej kierowanej w rząd USA. Działania te obejmowały ukierunkowane kampanie phishingwe (spear phishing) w organizacje rządowe, ośrodki badawcze, uniwersytety i inne organizacje polityczne. RIS odpowiedzialny jest nie tylko za penetrowanie systemów amerykańskich. Raport wskazuje także na prowadzone szkodliwe operacje mające na celu eksfiltrację informacji w innych krajach (raport nie podaje w jakich), w tym ataki na krytyczną infrastrukturę najważniejszych podmiotów państwowych.

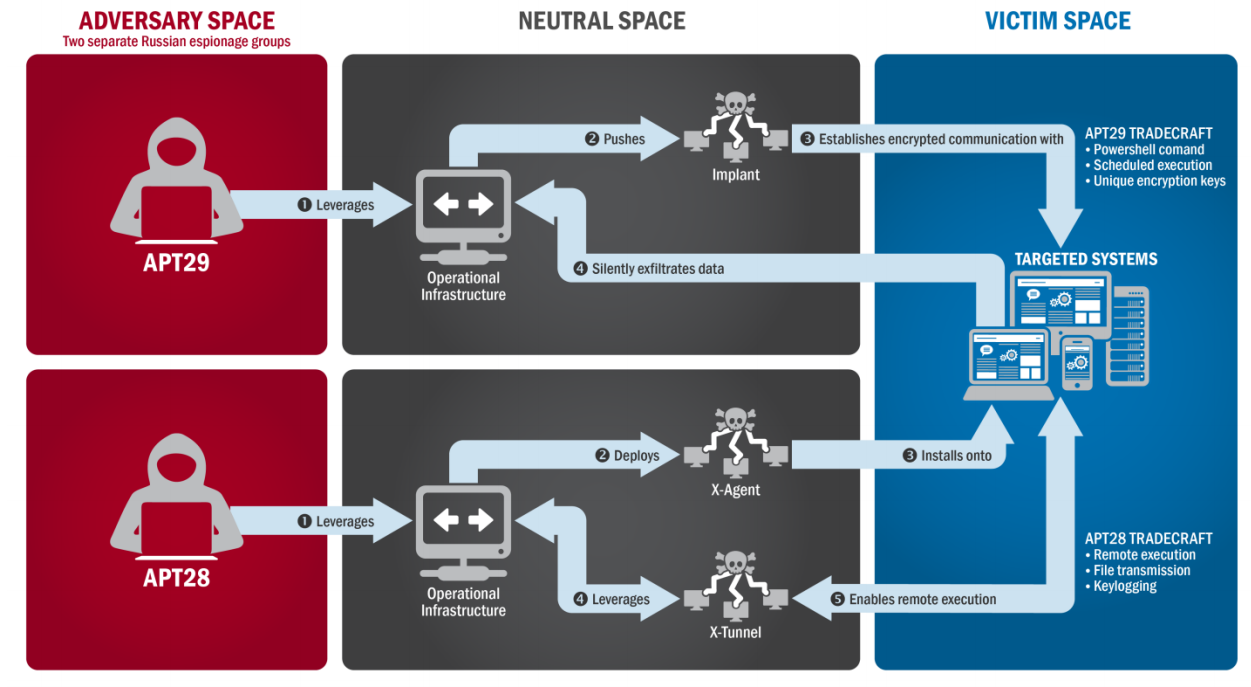

Za cyberwłamania odpowiedzialne są dwie grupy przestępcze: APT29 – znana też jako Cozy Bear lub The Dukes – która zdołała wejść w posiadanie tajnych informacji w okresie letnim 2015 roku, oraz APT28 (aka Sednit, Sofacy lub Pawn Storm) – na wiosnę 2016 roku członkowie tego cybergangu zdołali wytransferować z amerykańskich serwerów poufne dokumenty, zainstalować keyloggery i zdalnie wykonywać polecenia posługując się szkodliwym oprogramowaniem.

Obie grupy zainteresowane były organizacjami rządowymi, think tankami, uniwersytetami i podmiotami współpracującymi z innymi rządami państw na świecie. Grupa APT29 do ataków wykorzystywała zawsze skuteczny spear phishing – to dużo trudniejsza w rozpoznaniu metoda socjotechnicznego ataku polegająca na wzbudzeniu zaufania u osoby, jako najsłabszego ogniwa łańcucha bezpieczeństwa konkretnego systemu. Po udanej akcji zainstalowania trojana RAT (Remote Access Trojan), kolejne kroki mające na celu szpiegowanie konkretnych osób (wiadomości e-mail, portale społecznościowe) były tylko formalnością. Grupa APT28 zastosowała podobną taktykę, ale wykorzystując inne narzędzia – raport podaje, że jedną z przyczyn zainstalowania złośliwego oprogramowania na punktach końcowych były skrócone linki wykorzystane w ukierunkowanych phishingowych wiadomościach e-mail.

W podanym okresie przez autorów raportu, wysłano dobrze przygotowane wiadomości phishingowe ze złośliwymi linkami do ponad 1000 osób, które pracowały dla wyżej wymienionych podmiotów w sektorze publicznym i prywatnych oraz rządowym. W trakcie tej kampanii, grupa APT29 z powodzeniem zainfekowała komputery kilku członków partii politycznej Stanów Zjednoczonych Ameryki dostarczając na ich komputery złośliwe oprogramowanie, który tylko doprowadziło do eskalacji incydentu: wytransferowano na zewnątrz ważne dokumenty, całe katalogi danych i wiadomości e-mail – z wykorzystaniem szyfrowanych połączeń, co uniemożliwia precyzyjne wskazanie winnych.

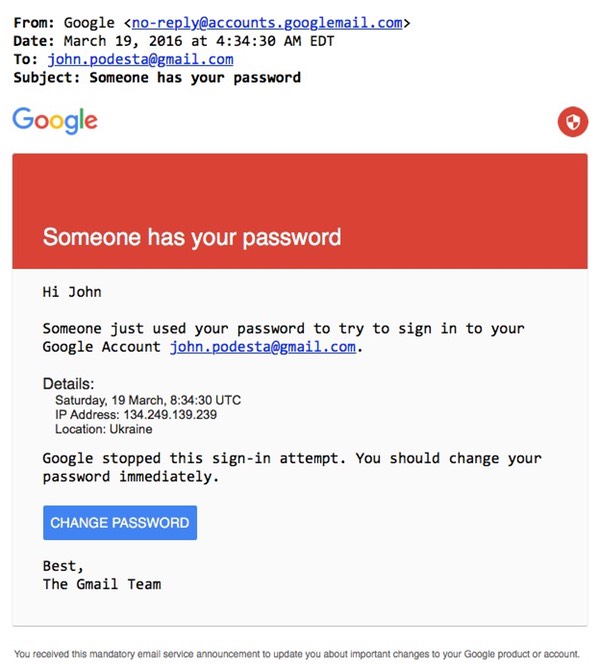

Wiosną 2016 roku, grupa APT28 zastosowała niemal tą samą taktykę ze spear-phishingiem w tle, wymuszając na swoich ofiarach zmianę haseł dla różnych usług.

Z informacji, które zostały udostępnione publicznie nie wynika wprost, że atakującymi byli Rosjanie z grup APT28 / APT29 – raport nie podaje szczegółowych informacji i dowodów, dzięki którym możnaby powiązać szkodliwe oprogramowanie lub narzędzia stosowane przez APT28 / APT29. W ostatnich zdaniach raportu znajduje się informacja, że RIS nadal angażuje się w kampanie spear-phishingowe, w tym niedawno, bo w listopadzie 2016 roku, zaledwie kilka dni po wyborach w USA ponownie wykryto podejrzaną aktywność sieciową.

Czy ten artykuł był pomocny?

Oceniono: 0 razy