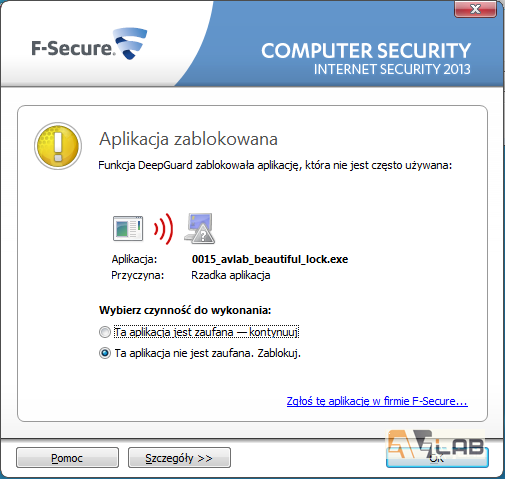

Exploity stały się najpopularniejszym sposobem na uzyskanie dostępu do cudzego urządzenia – wynika z raportu przeprowadzonego przez F-Secure. Od 70 do 80 proc. przypadków złośliwego oprogramowania stanowią exploity. Ten trend nasilił się w ciągu ostatnich 12 miesięcy. Większość wykrytych zagrożeń tego typu brała na cel cztery rodzaje luk w zabezpieczeniach w systemie Windows i związanych z Javą. To właśnie dzięki exploitom rozpowszechniają w sieci takie botnety jak BlackHole,Cool czy Citadel, który zainfekował ponad 164 tys. adresów IP na całym świecie, wśród których znaleźli się głównie polscy użytkownicy serwisów bankowych. W reakcji na wydarzenia ostatnich miesięcy F-Secure, jeden z czołowych dostawców zabezpieczeń przed wirusami, wprowadził na rynek DeepGuard 5 – przełomowe narzędzie do walki z exploitami. Technologia DeepGuard 5 zwalcza niezidentyfikowane jeszcze złośliwe aplikacje.

Luki w zabezpieczeniach, które są wykorzystywane przez exploity, ulegają ciągłej zmianie, jednak skutki i metody ich działania pozostają jednak niezmienne. Technologia zabezpieczeń przed tego typu złośliwym oprogramowaniem oparta jest na obserwacji i analizie ich zachowania. Zastosowany w przypadku DeepGuard 5 system określany również jako Host Intrusion Prevention System (systemy wykrywania i zapobiegania włamaniom) […]

Host Intrusion Prevention System – HIPS – więcej o tym pisaliśmy tutaj:http://avlab.pl/…hips_vs_monitor_behawioralny

[…] działa w oparciu o stałe monitorowanie zachowania programów najbardziej podatnych na działanie exploitów (oprogramowanie JAVA, pluginy, przeglądarki internetowe czy aplikacje pakietu MS Office). Najnowszą funkcjonalnością DeepGuard 5 jest usprawniona metoda tradycyjnego skanowania sygnatur, która dzięki błyskawicznej analizie próbek zapewnia ochronę również przed nowo powstającymi niebezpiecznymi aplikacjami. Czas reakcji został skrócony do milisekund, a jednocześnie zmniejszeniu uległy ilość błędnych rozpoznań wirusów oraz okres skanowania.

Najwyższej klasy technologia antywirusowa nie jest już nastawiona na zwalczanie znanych nam od lat wariantów i rodzin złośliwego oprogramowania – mówi Michał Iwan, Dyrektor Zarządzający w F-Secure Polska. Odpowiednio wczesne neutralizowanie nowego malware’u wymaga przede wszystkim zrozumienia jego zachowania i schematu działania.To właśnie technologia DeepGuard była kluczowym czynnikiem, który przesądził o tym, iż oprogramowanie F-Secure Internet Security 2013 zostało wyróżnione tytułem „Najlepsza Ochrona 2012 roku” przez niezależny niemiecki instytut badawczy AV-TEST. Kolejna jej odsłona zapewnia jeszcze skuteczniejszą ochronę przed twórcami złośliwego oprogramowania.

Z danych laboratoriów F-Secure wynika, iż w drugiej połowie 2012 roku 68 proc. ataków exploitowych na świecie było możliwe za sprawą luk w zabezpieczeniach Java. Także statystyki dotyczące Polski nie są optymistyczne. Nasz kraj znalazł się na szóstym miejscu pod względem częstości występowania exploitów (liczba detekcji na 1000 użytkowników). Polska zajęła również 14 miejsce na liście krajów europejskich najczęściej atakowanych przez exploity.

Recenzja i test F-Secure Internet Security

Czy ten artykuł był pomocny?

Oceniono: 0 razy